Hirdetés

Egy nemrégiben írt cikk arról, hogy ellenőrizték-e az ön helyzetét Gawker hackelési eseménye sújtotta Hogyan lehet megtudni, ha az e-mail cím kiszivárgott-e a Gawker adatbázisán Olvass tovább , az e-mail cím MD5-kivonássá alakításának egyik lépése.

Néhány kérdést feltettünk az olvasóktól, hogy pontosan megkérdezzük, mi folyik itt, és miért volt ez a folyamat szükséges. Nem az a stílusunk, hogy kérdéseket tegyünk fel srácoknak, tehát itt van az MD5 teljes leomlása, kivonatolása és egy kis áttekintés a számítógépekről és a kriptográfiaról.

Kriptográfiai hashizálás

Az MD5 jelentése Message DA legújabb 5. algoritmust, és az amerikai híres kriptográfus professzor, Ronald Rivest találta ki 1991-ben, hogy felváltja a régi MD4 szabványt. Az MD5 egyszerűen egy olyan kriptográfiai kivágási funkció neve, amelyet Ron előállított, visszafelé '91-ben.

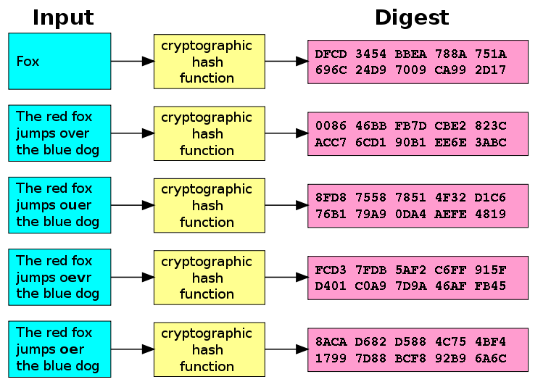

A kriptográfiai kivágás mögött az áll, hogy tetszőleges adatblokkot vesz fel, és rögzített méretű hash értéket ad vissza. Bármely adat bármilyen méretű lehet, de a kivonat értékét mindig rögzíteni kell. Próbáld ki magad itt.

A kriptográfiai kivonatolásnak számos felhasználása van, és rengeteg algoritmus létezik (az MD5 kivételével), amelyek hasonló feladat elvégzésére készültek. A kriptográfiai kivágás egyik fő felhasználása az üzenet vagy fájl tartalmának ellenőrzése az átvitel után.

Ha valaha letöltött egy különösen nagy fájlt (Linux eloszlások, ez a fajta dolog) valószínűleg észrevetted a hozzá tartozó hash-értéket. Miután letöltötte ezt a fájlt, a hash segítségével ellenőrizheti, hogy a letöltött fájl nem különbözik-e a hirdetett fájltól.

Ugyanez a módszer működik az üzeneteknél is, amikor a hash ellenőrzi, hogy a kapott üzenet megegyezik-e az elküldött üzenettel. Alapvető szinten, ha Önnek és egy barátnak van egy nagy fájlja, és szeretné megbizonyosodni arról, hogy pontosan megegyeznek-e a izmos átvitel nélkül, a kivonatkód elvégzi az Ön számára.

A hash-algoritmusok szintén szerepet játszanak az adatok vagy a fájlok azonosításában. Jó példa erre a társ-fájlmegosztó hálózatok, például az eDonkey2000. A rendszer az MD4 algoritmus egy változatát használta (lent), amely a fájl méretét is kivonássá kombinálta, hogy gyorsan megmutassa a hálózati fájlokat.

Aláíró példa erre az a képesség, hogy gyorsan megtalálják az adatokat a hash táblákban, amelyet a keresőmotorok általánosan használnak.

A hash-ok másik célja a jelszavak tárolása. A jelszavak tiszta szövegként történő tárolása nyilvánvaló okokból rossz ötlet, ezért inkább hash értékekké konvertálódnak. Amikor a felhasználó beír egy jelszót, akkor azt átalakítják hash-értékre, és összehasonlítják az ismert tárolt kivonattal. Mivel a kivágás egyirányú folyamat, feltéve, hogy az algoritmus stabil, akkor elméletileg kevés esélye van arra, hogy az eredeti jelszót a hash-ból megfejtsék.

A kriptográfiai kivonatolást gyakran használják a jelszavak, valamint a jelszavak származtatásához egyetlen kifejezésből.

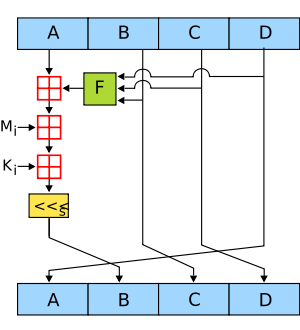

Message Digest 5. algoritmus

Az MD5 funkció 32 számjegyű hexadecimális számot biztosít. Ha a „makeuseof.com” -ot MD5 hash-értékké alakítanánk, akkor ez így nézne ki: 64399513b7d734ca90181b27a62134dc. A Merkle nevű módszerre épült. ”Damgárd szerkezet (lent), amelyet úgynevezett „ütközésbiztos” kivonat-funkciók felépítésére használnak.

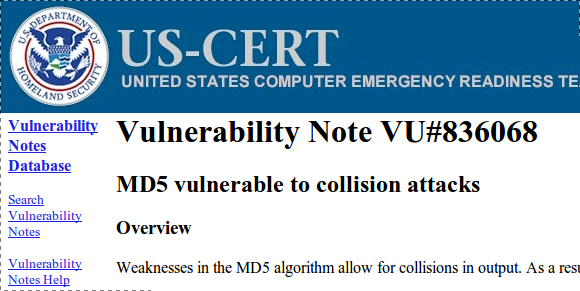

A biztonság nem minden bizonyított, és 1996-ban potenciális hibákat találtak az MD5 kivonási algoritmusban. Abban az időben ezeket nem tekintették halálosnak, és az MD5-et továbbra is alkalmazták. 2004-ben egy sokkal komolyabb problémát fedeztek fel, miután egy kutatócsoport leírta, hogyan lehet két különálló fájlt létrehozni ugyanazzal az MD5 hash-értékkel. Ez volt az első olyan ütközéses támadás, amelyet az MD5 kivonási algoritmus ellen használtak. Egy ütközéses támadás megkísérel két olyan kimenetet találni, amelyek ugyanazt a hash-értéket adják - tehát egy ütközés (két fájl létezik azonos értékkel).

Az elkövetkező néhány évben megpróbáltak további biztonsági problémákat találni az MD5-en belül, és 2008-ban egy másik kutatócsoportnak sikerült az ütközéses támadás módszerét hamisítani. SSL tanúsítvány érvényesség. Ez arra készteti a felhasználókat, hogy azt gondolják, biztonságosan böngésznek, amikor még nem. Az Egyesült Államok Belbiztonsági Minisztériuma bejelentett hogy: “a felhasználóknak kerülniük kell az MD5 algoritmus használatát bármilyen kapacitásban. Mint a korábbi kutatások kimutatták, azt kriptográfiailag megsemmisítettnek és további felhasználásra alkalmatlannak kell tekinteni“.

A kormány figyelmeztetése ellenére sok szolgáltatás továbbra is használja az MD5-et, és mint ilyen, technikailag veszélyben van. Lehetséges azonban „sózni” a jelszavakat, hogy a potenciális támadók megakadályozzák a szótár támadásokat (ismert szavak tesztelését) a rendszer ellen. Ha a hackernek van egy listája a véletlenszerűen használt jelszavakról és a felhasználói fiók adatbázisáról, akkor ellenőrizheti az adatbázisban szereplő kivonatokat a listán szereplőkkel. A só egy véletlenszerű karakterlánc, amelyet összekapcsolnak a meglévő jelszó-kivonatokkal, majd újra kivonják. A sóértéket és a kapott kivonatot ezután tárolják az adatbázisban.

Ha egy hacker meg akarja tudni a felhasználói jelszavakat, akkor először meg kell derítenie a sós hash-ot, és ez egy szótár-támadást elég haszontalanná tesz. A só nem befolyásolja magát a jelszót, ezért mindig egy nehezen kitalálható jelszót kell választania.

Következtetés

Az MD5 az adatok azonosításának, biztonságának és ellenőrzésének sokféle módszere. A kriptográfiai kivágás fontos fejezet a biztonság történetében, és rejti a dolgokat. Mint sok, a biztonságot szem előtt tartva tervezett dologhoz, valaki eltűnt és megtörte.

Valószínűleg nem kell sokat aggódnia a napi szörfözési szokásokban a hash és az MD5 ellenőrző összegek miatt, de legalább most már tudja, mit csinálnak és hogyan csinálják.

Valaha is szüksége volt valamire? Ellenőrzi a letöltött fájlokat? Tud valami jó MD5 webalkalmazást? Tudassa velünk a megjegyzésekben!

Bevezető kép: Shutterstock

Tim egy szabadúszó író, aki Melbourne-ben, Ausztráliában él. Követed őt a Twitteren.