Hirdetés

Személyes blogot működtet? Lehet, hogy része vagy a folyamatban lévő bloggemelésnek. Ha jól tud írni, gyönyörű képeket készíteni és a közönség figyelmét felkelteni, akkor sok pénz van a blogolásban. Attól is függ, hogy mit blogolsz. Függetlenül attól, hogy havonta 10 millió nézetet vagy csak 10-et mutat, a blogja továbbra is a hackerek célpontja lehet.

Egyes blogplatformok feltörésének viszonylagos könnyűsége alacsony göndör gyümölcsré teszi őket néhány gátlástalan személy számára. Ezen felül számos hackelési módszer létezik a legnépszerűbb blogplatformokhoz, például a WordPresshez. Megmutatom a leggyakoribb, valamint a hackerek kézikönyvének egy viszonylag új darabját.

A Chrome betűkészlet közösségi fejlesztése

Számos weboldal veszélybe került egy hackel, amely megváltoztatja a szöveg megjelenését. A támadás a JavaScript használatával változtat Az új 2016. évi biztonsági fenyegetés: JavaScript RansomwareA Locky ransomware aggasztónak találta a biztonsági kutatókat, ám annak rövid eltűnése és a platformok közötti JavaScript ransomware fenyegetésként való visszatérése óta a dolgok megváltoztak. De mit tehetsz a Locky ransomware legyőzéséhez? Olvass tovább a szövegmegjelenítés, amelynek eredményeként a szimbólumok félreérthető keveréke jelenik meg a webhely tartalma helyett. Ezután a felhasználót felkéri a „Chrome nyelvcsomag” frissítésére, a probléma megoldása érdekében.

A fertőzés folyamata meglehetősen egyszerű. Ha egy potenciális áldozat megfelel egy kritériumkészletnek, beleértve a célországot és a nyelvet, valamint a User-Agent-t (a Windows-on futó Chrome-ként megerősítve), a JavaScript beillesztésre kerül az oldalra. Ezután megjelenik a két lehetséges párbeszédpanel egyike, amely elmagyarázza, hogy a „HoeflerText” betűtípus nem található “, és egyetlen opcióval együtt: frissítés.

A párbeszédpanelek gondosan épített csalik, de egy pillanat alatt kidolgozom ezt.

A Frissítés kiválasztása automatikusan letölti a fertőzött fájlt. Természetesen, ha a felhasználó nem hajtja végre a fájlt, a számítógép fertőzéstől mentes. A szkript azonban hamis kérdést hoz létre, és ráveszi a felhasználót arra, hogy interakcióba lépjen a párbeszédpanellel. Ez egy klasszikus szociális mérnöki trükk, garantálva, hogy számos felhasználót bekerít.

Mi rejti a fájlt?

Ez a kizsákmányolás 2016. december óta volt a radaron, amikor biztonsági kutató volt @Kafeine tudomására jutott egy veszélyeztetett webhelyről. A kérdéses webhely a fertőzött hasznos teherfelvételt továbbította a felhasználók számára. „Következő generációs kiberbiztonsági vállalat” ProofPoint megosztotta a részletes lebontást és az elemzést a hack és a potenciális kizsákmányolás lehetősége.

Tekintse meg az EITest és az újonnan hozzáadott "Chrome Font" Social Engineering rendszeréthttps://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 2017. január 17

Elemzésük kiterjedt és dinamikus fenyegetési ökoszisztémát mutat be, amely több országot céloz meg. A hasznos teher egyfajta hirdetési csalással kapcsolatos rosszindulatú szoftvert szállít, Fleercivet néven ismert. A hirdetésekkel elhárított rosszindulatú szoftverek segítségével a felhasználókat webhelyekre irányítják, majd automatikusan kattintanak az ott megjelenő hirdetésekre. A telepítés után a fertőzött rendszer önmagában kezdi az internetet böngészni a háttérben.

Miért különbözik?

A társadalomtudományi hackek gyakorisága egyre növekszik Hogyan lehet megvédeni magát a 8 társadalmi mérnöki támadás ellenMilyen társadalmi mérnöki technikákat alkalmazna a hackerek, és hogyan védheti meg magukat tőlük? Vessen egy pillantást a támadás leggyakoribb módszereire. Olvass tovább . Ez a hack figyelemre méltó a Chrome-felhasználókat célzó, speciális csalikkel kombinálva.

Az első párbeszédpanel csalás arról tájékoztatta a felhasználót, hogy "a" HoeflerText "betűtípus nem található." A csalétek hitelességének növelése érdekében egy doboz hozzáadja a feltételezett jelenlegi Chrome betűkészlet-csomag részleteit. Természetesen a verzió elavultnak tűnik, ösztönözve a felhasználót, hogy nyomja meg a Frissítés gombot.

A második párbeszédpanel csalása szinte ugyanazt a szöveget tartalmazza, de eltérő formázást használ, beleértve egy képet, amely segíti a felhasználót a rosszindulatú fájl felé.

A fenyegető szereplőknek nehezebb megfertőzni a jövedelmezőséghez szükséges rendszerek számát. Ezért a biztonsági lánc leggyengébb láncára: az emberekre fordulnak.

Egyéb hackek is elérhetők

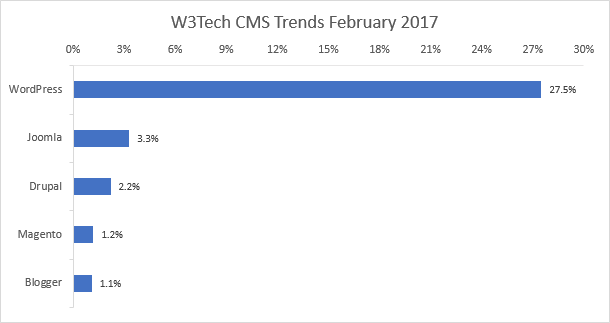

Több milliárd webhely található. 2017 februárjában, A WordPress az internet 27,5 százalékát üzemelteti. A Joomla, a Drupal, a Magento és a Blogger további 8,9 százalékot adnak hatalomra. Az ilyen tartalomkezelő rendszerek által üzemeltetett oldalak száma hatalmas célpontvá teszi őket. (Ha a webes webhelyek számát egy milliárdra kerekítjük, akkor ezek 364 millióját a fenti CMS egyik támogatja. Ez durva egyszerűsítés.)

Hasonlóképpen, a képzetlen és amatőr webmesterek által üzemeltetett oldalak száma könnyű célokat jelent a képzett hackerek számára. Igen, nagyon sok a szakmai helyszínek ugyanolyan kiszolgáltatottak Melyik webhely valószínűleg megfertőzheti Önt malware segítségével?Gondolhatja, hogy a pornó, a sötét vagy más kellemetlen webhelyek a legvalószínűbb helyek arra, hogy számítógépe megfertőzze a rosszindulatú programokat. De tévednél. Olvass tovább .

Miért csapkodtak be a blogom?

Ha valaha blokkolták a blogod? Számos közös oka van annak, hogy miért.

- Biztonság - A számítógép veszélybe került, és elvesztette a támadó bejelentkezési adatait. Ez számtalan támadási vektorból származhatott.

- Harmadik féltől származó alkalmazás - A harmadik féltől származó kiegészítők, bővítmények és kütyük könnyen kiszolgáltathatóvá válhatnak. Ezek puszta száma megnehezíti a rendőrség biztonságát a kizsákmányolások általában gyorsan javulnak Miért frissítse a Blogját: A WordPress biztonsági rései, amelyekről tudnia kellNagyon sok nagyszerű dolog mondani a Wordpress-ről. Ez egy nemzetközileg népszerű nyílt forráskódú szoftver, amelynek segítségével bárki elindíthatja saját blogját vagy webhelyét. Elég erős ahhoz, hogy ... Olvass tovább .

- A kiszolgáló sérült - Az erőforrások megtakarítása érdekében webhelyek millióit tárolják „megosztott” szerverekön. Ez lehetővé tette a rendkívül olcsó webtárhelyet, ugyanakkor lehetőséget biztosít a hackerek számára, hogy több webhelyet veszélyeztessenek.

- Adathalászat — Az adathalász e-mailek továbbra is az egyik legnépszerűbb Új adathalászati technikák, amelyekről tisztában kell lennie: Vishing és SmishingA fürdetés és az ereszkedés veszélyes új adathalász variánsok. Mit kell figyelned? Hogyan fog tudni egy látványos vagy zajos kísérletet, amikor megérkezik? És valószínűleg célpont vagy? Olvass tovább a rosszindulatú programok továbbításának módszerei folyamatos hatékonyságuk miatt. Nagyon Előfordulhat, hogy a népszerű blog célzott elektronikus adathalász e-maileket kap A nem biztonságos e-mail csatolmányok észlelése: 6 piros zászlóAz e-mailek olvasásának biztonságosnak kell lennie, de a mellékletek károsak lehetnek. Keresse meg ezeket a piros zászlókat a nem biztonságos e-mail mellékletek észleléséhez. Olvass tovább , a webhely tulajdonosának vagy közreműködőinek szabva.

- Frissítette? - Egy elavult CMS, vagy elavult kiterjesztés, kiegészítő vagy widget egy kiváló belépési pont a támadó számára Az új rosszindulatú programok kiemelik a WordPress Blog frissítésének és biztonságának fontosságátAmikor egy olyan romboló fertőzés jelentkezik, mint az újonnan felfedezett SoakSoak.ru, elengedhetetlen, hogy a WordPress blogtulajdonosok cselekedjenek. Gyors. Olvass tovább .

- Weboldal biztonság - Kisebb blogok lesznek valószínűleg az erős jelszógenerációra támaszkodik 7 jelszóhibák, amelyek valószínűleg megcsapják ÖntMegjelent a 2015 legrosszabb jelszava, és nagyon aggasztó. De megmutatják, hogy elengedhetetlen a gyenge jelszavak megerősítése, néhány egyszerű megkönnyítéssel. Olvass tovább és egyszerűen csak óvatos. A nagyobb helyeknek kiegészítő biztonsági protokollokkal kell rendelkezniük a lehetséges kiberbiztonsági támadások enyhítésére.

Jön az „ElTest”?

Őszintén szólva, ki tudja? A Chrome betűtípus-csere-hack közvetlenül kapcsolódik az „ElTest” fertőzési lánchoz. A fertőzési lánc általánosan összekapcsolt ransomware és exploit készletekkel A Ransomware története: hová kezdte és hová tartA Ransomware a 2000-es évek közepétől származik, és sok számítógépes biztonsági fenyegetéshez hasonlóan Oroszországból és Kelet-Európából származik, mielőtt egyre erősebb veszélygé váltak. De mit tart a jövőben a ransomware? Olvass tovább , és 2014 óta aktív. A láncnak nincs egyértelmű útvonala, csak arra, hogy kiszolgáltatott webhelyeket keressenek és felhasználóikat feltárják.

Kitett #EITest kampány https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 2017. január 30

Ezt szem előtt tartva, Mindig érdemes megfontolni a webhely biztonságát Védje meg magát egy éves biztonsági és adatvédelmi ellenőrzésselMajdnem két hónap telik el az új évben, de van még idő pozitív állásfoglalásra. Felejtsd el kevesebb koffein fogyasztását - arról beszélünk, hogy lépéseket teszünk az online biztonság és magánélet védelme érdekében. Olvass tovább . Az utolsó részben tárgyalt pontok kezelése valamilyen módon lehetővé teszi a biztonság megőrzését. Mint láttuk, az emberek gyakran a biztonsági lánc leggyengébb láncszemei. Legyen az azért, mert elfelejtettük frissíteni a CMS-t vagy antivírust, vagy mert becsapott minket egy társadalmi mérnök támadás Hogyan lehet észrevenni és elkerülni a 10 legtitkosabb hackelési technikátA hackerek egyre szörnyűbbé válnak, és sok technikájuk és támadásuk gyakran még a tapasztalt felhasználók számára is észrevétlenül marad. Íme 10 a legtévesztőbb hackelési technikák közül, amelyeket el kell kerülni. Olvass tovább , komolyan kell vennünk a kiberbiztonság felelősségét.

Tapasztalt egy blogot vagy weboldalt? Mi történt a webhelyével? Van-e elegendő biztonsága a helyén, vagy veszélybe került másutt? Az alábbiakban ossza meg velünk tapasztalatait!

Gavin a MUO vezető írója. Ezenkívül a MakeUseOf kripto-központú testvére webhelyének, a Blocks Decoded szerkesztője és SEO igazgatója. Van egy BA (Hons) kortárs írása digitális művészeti gyakorlatokkal, amelyeket Devon dombjaiból ölelnek fel, valamint több mint egy évtizedes szakmai tapasztalattal rendelkezik. Nagyon sok teát fogyaszt.