Hirdetés

Sokak számára a „titkosítás” szó valószínűleg emeli a gazemberek James Bond-esque-képeit egy olyan aktatáskával, amelyet a csuklójára bilincseltek, nukleáris rakétákkal vagy más akciófilmekkel. A valóságban mindannyian titkosítási technológiát használunk napi rendszerességgel, és bár valószínűleg legtöbbünk nem érti a „hogyan” vagy a „Miért”, biztosak vagyunk abban, hogy az adatbiztonság fontos, és ha a titkosítás segít bennünket, akkor határozottan tábla.

Szinte minden számítástechnikai eszközvel, amellyel naponta együttműködünk, valamilyen titkosítási technológiát alkalmazunk. Okostelefonokról (amelyeknek gyakran lehet adatai titkosítva Adatok titkosítása az okostelefononA Prism-Verizon botrány kapcsán állítólag az történt, hogy az Amerikai Egyesült Államok Nemzetbiztonsági Ügynöksége (NSA) adatbányászatot folytatott. Vagyis átmentek a ... Olvass tovább ), táblagépekre, asztali számítógépekre, laptopokra vagy akár a megbízható Kindle-re is, a titkosítás mindenütt megtalálható.

De hogyan működik?

Mi a titkosítás?

A titkosítás a kriptográfia modern formája, amely lehetővé teszi a felhasználó számára információ elrejtése Nem csak a paranoidok esetében: 4 ok a digitális élet titkosításáraA titkosítás nemcsak a paranoid összeesküvés-elméletek szakembereinek, hanem a tech geeksnek is. A titkosítás minden számítógép-felhasználó számára előnyös lehet. A technikai webhelyek arról írnak, hogyan titkosíthatja digitális életét, de ... Olvass tovább másoktól. A titkosítás egy rejtjelnek nevezett komplex algoritmust használ, hogy a normalizált adatokat (sima szöveg) sorozatká alakítsa. látszólag véletlenszerű karakterek (rejtjelezett szöveg), amelyek nem olvashatók azok számára, akiknek nincs külön kulcsa, amelybe visszafejteni tudnák. Azok, akik rendelkeznek a kulccsal, visszafejthetik az adatokat, hogy újra megnézhessék a sima szöveget, és nem a véletlenszerű karakterláncot.

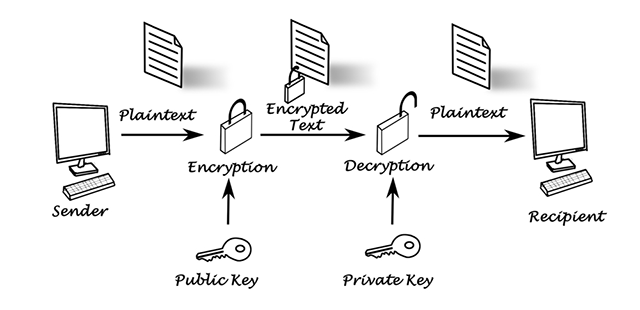

A legszélesebb körben alkalmazott titkosítási módszerek a nyilvános kulcsú (aszimmetrikus) titkosítás és a privát kulcsos (szimmetrikus) titkosítás. A kettő hasonló abban az értelemben, hogy mindkettő lehetővé teszi a felhasználó számára az adatok titkosítását, hogy elrejtsék azokat másoktól, majd dekódolják azokat az eredeti sima szöveg elérése érdekében. Különböznek azonban abban, hogy hogyan kezelik a titkosítás és a dekódolás közötti lépéseket.

Nyilvános kulcs titkosítása

Nyilvános kulcs - vagy aszimmetrikus - titkosítás a címzett nyilvános kulcsát, valamint egy (matematikailag) egyező privát kulcsot használ.

Például, ha Joe-nak és Karen-nek is van egy dobozának kulcsa, Joe-nak pedig nyilvános és Karen-nek megfelelő magánkulcsa van, Joe használhatja kulcsot a doboz feloldásához és a dolgok beillesztéséhez, de már nem láthatná ott lévő elemeket, és semmit sem tudna lekérdezni. Karen ezzel szemben kinyitotta a dobozt, és megnézheti az összes elemet, és a megfelelő magánkulcs segítségével eltávolíthatja őket, ahogy megfelelőnek látta. További nyilvános kulcs nélkül azonban nem tudott dolgokat hozzáadni a dobozhoz.

Digitális értelemben Joe rejtjelezheti a sima szöveget (a nyilvános kulcsával), és elküldheti Karennek, de csak Karen (és az ahhoz tartozó magánkulcs) visszafejtheti a rejtjelet a sima szövegbe. A nyilvános kulcsot (ebben a forgatókönyvben) a rejtjelek titkosításához használják, míg a privát kulcsot visszafejtik a sima szövegbe. Karennek csak a privát kulcsra lenne szüksége Joe üzenetének visszafejtéséhez, de hozzáférnie kellene egy további nyilvános kulcshoz az üzenet titkosításához és visszajuttatásához Joe-nak. Joe viszont nem tudta megfejteni az adatokat a nyilvános kulcsával, de felhasználhatta Karen számára titkosított üzenet küldésére.

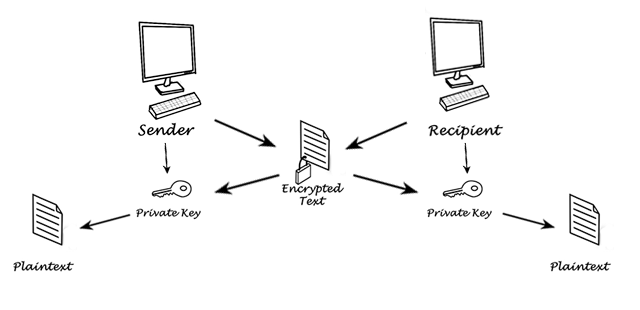

Privát kulcs titkosítás

Ahol a magánkulcs - vagy a szimmetrikus - titkosítás eltér a nyilvános kulcsú titkosítástól, a kulcsok célja. Még mindig két kulcsra van szükség a kommunikációhoz, de ezek a kulcsok alapvetően megegyeznek.

Például Joe és Karen egyaránt rendelkeznek a fent említett doboz kulcsaival, de ebben a forgatókönyvben a kulcsok ugyanazt csinálják. Mindkettő mostantól hozzáadhat vagy eltávolíthat dolgokat a dobozból.

Digitálisan beszélve, Joe mostantól titkosíthat egy üzenetet, és visszafejti azt a kulcsával. Karen ugyanezt teheti az övéivel.

A (rövid) titkosítás története

A titkosításról beszélve, fontos megkülönböztetni a modern titkosítási technológiát kriptográfiából származik Quantum Computers: A kriptográfia vége?A kvantumszámítás mint ötlet már egy ideje fennáll - az elméleti lehetőséget eredetileg 1982-ben vezették be. Az elmúlt néhány évben a terület közelebb került a praktikussá. Olvass tovább . A kriptográfia - lényegében - egy kód létrehozásával és (megkísérelésével) létrehozni egy kódot. Míg az elektronikus titkosítás viszonylag új a dolgok általános rendszerében, a kriptográfia az ókori Görögországban nyúlik vissza.

A görögök voltak az első társadalom, akit kriptográfia alkalmazásával számoltak be annak érdekében, hogy az érzékeny adatokat írott szó formájában elrejtsék ellenségeik és a lakosság előtt. Nagyon primitív kriptográfiai módszert alkalmaztak, amelyben a szktale eszközként való felhasználását támasztották alá egy átültetési rejtjel (válaszkulcs) létrehozására a titkosított üzenetek dekódolására. A scytale egy henger, amelyet pergamen körültekercselésére használnak, hogy megfejtsék a kódot. Amikor a kommunikáló két oldal azonos vastagságú hengert használt, a pergamen balról jobbra olvassa az üzenetet. Amikor a pergamen ki volt tekerve, hosszú, vékony pergamendarabnak tűnik, látszólag véletlenszerű számok és betűk között. Tehát, míg a gördítéstől valószínűleg szomorú versenytársaknak tűnik, a scytale-ra gördülve inkább így néz ki:

A görögök nem voltak egyedül a primitív kriptográfiai módszerek fejlesztésében. A rómaiak követték ezt a példát, és bevezették a Caesar titkosításának ismert nevét. A helyettesítő rejtjel, amely egy másik levél helyettesítését jelentette, tovább tolódott az ábécé mentén. Például, ha a kulcs három jobb oldali eltolást tartalmaz, az A betű D-ként, B betű E-ként és így tovább.

További példák, amelyeket koruk áttöréseinek tekinttek:

- A Polybius tér: Az ókori Görögországból származó másik kriptográfiai áttörés egy 5 x 5 méretű rácson alapul, amelynek bal felső sarkában az „A” betű és a jobb alsó sarokban „Z” kezdődik („I” és „J” négyzet oszlik meg). Az 1-től 5-ig terjedő számok vízszintesen és függőlegesen jelennek meg a felső betűsor tetején és balra. A kód arra számít, hogy megad egy számot, majd ráhelyezi a rácsra. Például a „Ball” 12, 11, 31, 31 lehet.

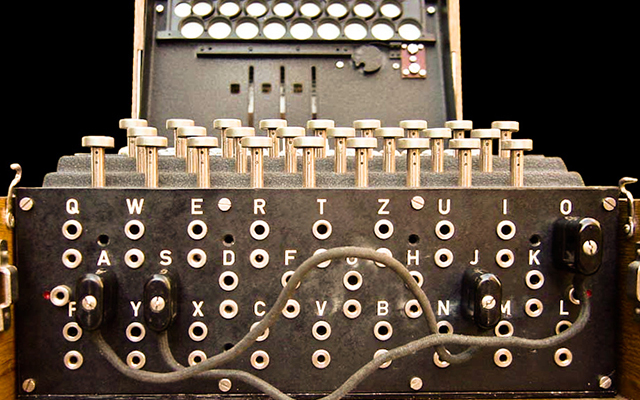

- Enigma gép: Az Enigma gép egy második világháborús technológia, amelyet elektro-mechanikus rotor rejtjelző gépként ismertek. Ez az eszköz egy túlméretes írógépnek tűnt, és lehetővé tette a kezelők számára, hogy szöveges szöveget írjanak be, miközben a gép titkosította az üzenetet, és elküldte egy másik egységnek. A fogadó felírja a védett véletlenszerű karakterláncot, miután kigyulladtak a fogadó gépen, és megtörte a kódot, miután beállította az eredeti mintát a feladójától a gépén.

- Adattitkosítási szabvány: A Data Encryption Standard (DES) volt az első modern szimmetrikus kulcs algoritmus, amelyet a digitális adatok titkosításához használtak. Az 1970-es években az IBM-nél kifejlesztett DES-nek 1977-ben az Egyesült Államok szövetségi információfeldolgozási szabványává vált, és az az alapja lett a modern titkosítási technológiáknak.

Modern titkosítási technológia

A modern titkosítási technológia kifinomultabb algoritmusokat, valamint nagyobb kulcsméreteket használ a jobb felhasználás érdekében titkosított adatok elrejtése A magánélet iránti érdeklődése biztosítja, hogy az NSA megcélozza-e ÖntIgen ez így van. Ha törődik a magánélettel, akkor felkerülhet egy listára. Olvass tovább . Minél nagyobb a kulcsméret, annál több kombinációt kell végrehajtania a brute force támadásnak, hogy a rejtjelet sikeresen visszafejtsék.

Ahogy a kulcsméret tovább javul, a titkosítás feltörésének időtartama egy brutális erővel támadható skyrockets segítségével. Például, míg az 56-bites és a 64-bites kulcsok viszonylag közel vannak egymáshoz, a 64-bites kulcs valójában 256-szor nehezebb megtörni, mint az 56-bites kulcs. A legtöbb modern titkosítás legalább 128 bites kulcsot használ, néhányuk pedig legalább 256 bites kulcsot használ. A perspektíva szempontjából a 128 bites kulcs feltörése brutális erőszakos támadást igényel a teszteléshez 339 000 000 000 000 000 000 000 000 000 000 lehetséges billentyűkombináció. Ha kíváncsi lenne, valójában több mint egymillió évbe telik, hogy kitalálja a helyes kulcsot brutális erőszakos támadásokkal, és ez a létező legerősebb szuperszámítógépeket használja. Röviden: elméletileg hihetetlen, hogy bárki meg is próbálja megtörni a titkosítását 128 bites vagy újabb technológiával.

3DES

A titkosítási szabványok hosszú utat jelentenek a DES első 1977-es elfogadása óta. Valójában egy új DES technológia, úgynevezett Triple DES (3DES), nagyon népszerű, és az eredeti DES algoritmus modernizált változatán alapul. Míg az eredeti DES technológia meglehetősen korlátozott volt, mindössze 56 bites kulcsmérettel, a jelenlegi 168 bites 3DES kulcsméret lényegesen nehezebbé és időigényesebbé teszi a feltörést.

AES

Az Advanced Encryption Standard egy szimmetrikus rejtjel, amely a Rijandael blokk rejtjelén alapul, amely jelenleg az Egyesült Államok szövetségi kormányának szabványa. Az AES-t világszerte elfogadták, mint örökös, amely nyilvánvalóvá vált az 1977-ben már elavult DES-szabványnak, bár vannak példák közzétett példákra támadások, amelyek gyorsabbak, mint a brutális erő, a nagy teljesítményű AES technológiát még mindig úgy gondolják, hogy számítási szempontból lehetetlen. reccsenés. Ezen túlmenően az AES szilárd teljesítményt nyújt sokféle hardver mellett, valamint nagysebességű és alacsony RAM-igényeket is kínál, ezáltal a legtöbb alkalmazás számára remek választás. Ha Mac-et használ, a népszerű titkosító eszköz, a FileVault Mi a FileVault a MacOS-on és hogyan lehet használni?Íme, amit tudnia kell a Macintosh FileVault lemez titkosítási funkciójáról, és arról, hogyan engedélyezheti és letilthatja a FileVault. Olvass tovább az AES-t használó alkalmazások egyike.

RSA

Az RSA az első, az adatátvitel során széles körben alkalmazott aszimmetrikus kriptoszisztéma. Az algoritmust először 1977-ben írták le, és egy nagy kulcsra támaszkodik, amely két nagy prímszámon és segédértéken alapul az üzenet titkosításához. Bárki használhatja a nyilvános kulcsot az üzenet titkosításához, de csak az a személy, aki ismeri a prímszámot, valószínűleg megkísérelheti dekódolni az üzenetet. Az RSA számos kriptográfiai protokollhoz nyitotta meg kapuit, mint például a digitális aláírások és a kriptográfiai szavazási módszerek. Ez a több nyílt forráskódú technológia mögött meghúzódó algoritmus, mint például a PGP PGP Me: Elég jó adatvédelmi magyarázatA nagyon jó adatvédelem az egyik módszer az üzenetek két ember közötti titkosítására. Itt van, hogyan működik, és hogy feláll-e az ellenőrzésre. Olvass tovább , amely lehetővé teszi a digitális levelezés titkosítását.

ECC

Az elliptikus görbe kriptográfia a ma alkalmazott leghatékonyabb és legkevésbé érthető titkosítási formák. Az ECC-megközelítés támogatói ugyanazt a biztonsági szintet idézik elő, gyorsabb működési idővel, nagyrészt az azonos biztonsági szinteknek köszönhetően, miközben kisebb kulcsméreteket használnak. A magas színvonalú szabványok az elliptikus görbe általános hatékonyságának tudhatók be, ami ideálisvá teszi azokat kis beágyazott rendszerekhez, például intelligens kártyákhoz. Az NSA a technológia legnagyobb támogatója, és már számlázásra kerül a fent említett RSA megközelítés utódjaként.

Tehát a titkosítás biztonságos?

Egyértelmûen a válasz igen. A modern kriptográfiai technológiák feltöréséhez szükséges idő, energiafelhasználás és számítási költségek teszik a következőket: egy titkosítás (kulcs nélkül) megtörésének megkísérlése egy drága feladat, ami viszonylag hiábavaló. A titkosításnak ugyanakkor vannak olyan sebezhetőségei, amelyek nagyrészt a technológia hatalmán kívül helyezkednek el.

Például:

backdoors

Nem számít, mennyire biztonságos a titkosítás, a hátsó ajtó potenciálisan képes hozzáférést biztosítanak a privát kulcshoz Miért nem lehet védeni az e-maileket a kormányzati felügyelet ellen"Ha tudta, mit tudok az e-mailről, akkor valószínűleg nem is használja" - mondta a Lavabit biztonságos e-mail szolgáltatás tulajdonosa, a közelmúltban leállítva. "Nem lehet titkosítva ... Olvass tovább . Ez a hozzáférés biztosítja az üzenet dekódolásához szükséges eszközöket, anélkül hogy megtörténne a titkosítás.

Privát kulcs kezelés

Noha a modern titkosítási technológia rendkívül biztonságos, az emberek nem számítanak olyan egyszerűnek. Hiba a a kulcs kezelése KeePass jelszóbiztos - a végső titkosított jelszórendszer [Windows, hordozható]Biztonságosan tárolja a jelszavait. Titkosítással és tisztességes jelszógenerátorral - a Chrome és a Firefox pluginjeiről nem is beszélve - a KeePass talán a legjobb jelszókezelő rendszer. Ha te... Olvass tovább például az elveszett vagy ellopott kulcs miatti külső feleknek való kitettség, vagy a kulcs nem biztonságos helyeken történő tárolása során bekövetkező emberi tévedés mások számára hozzáférést biztosíthat a titkosított adatokhoz.

Megnövelt számítási teljesítmény

A jelenlegi becslések alapján a modern titkosítási kulcsok számítástechnikai szempontból lehetetlen feltörni. Ennek ellenére, mivel a feldolgozási teljesítmény növekszik, a titkosítási technológiának lépést kell tartania ahhoz, hogy a görbe előtt maradjon.

Kormányzati nyomás

Ennek jogszerűsége az Ön országától függ Okostelefon- és laptopkeresések: Ismerje meg jogaitTudja, hogy mi a jogaid, ha egy laptop, okostelefon vagy merevlemez-meghajtóval külföldre utazik? Olvass tovább , de általában véve a kötelező visszafejtési törvények a titkosított adatok tulajdonosát arra kényszerítik, hogy adja át a kulcsot a bűnüldöző személyzet számára (paranccsal / bírósági végzéssel), hogy elkerüljék a további büntetőeljárást. Néhány országban, például Belgiumban, az érintett titkosított adatok tulajdonosai vannak az önmegvallás nem felel meg a követelményeknek, és a rendõrség csak a megfelelés kérését kérheti ahelyett, hogy megkövetelné. Ne felejtsük el, van olyan precedens, hogy a webhelyek tulajdonosai szándékosan átadják a titkosítási kulcsokat tárolt ügyféladatokat vagy kommunikációt a rendészeti tisztviselőkkel annak érdekében, hogy együttműködő maradjon.

A titkosítás nem golyóálló, de mindegyikét védi digitális életünk szinte minden szempontjából. Noha továbbra is van egy (viszonylag) kicsi demográfia, amelyben nem bíznak az online banki szolgáltatásokban, vagy nem vásárolnak az Amazonnál vagy más online kiskereskedőknél, a többiünk egy kicsit biztonságosabb online vásárlást (megbízható forrásokból), mint mi lenne, ha ugyanazt a vásárlási utat választanánk a helyi pláza.

Míg az átlagos ember boldogságban marad, és nem ismeri a vásárlás közben védő technológiákat kávét a Starbucks-ban hitelkártyájukkal, vagy bejelentkezve a Facebook-ba, ami csak a technológia. Látja, bár a technika, amelyben izgatunk, határozottan szexi, a legnagyobb jót tesz azok, amelyek viszonylag láthatatlanok maradnak. A titkosítás határozottan ebbe a táborba tartozik.

Van valami gondolata vagy kérdése a titkosításról? Használja az alábbi megjegyzés mezőt.

Kép jóváírás: Rendszerzár: Jurij Samoilov a Flickrön keresztül, Nyilvános kulcs titkosítása a Shutterstockon keresztül, Nyilvános kulcs titkosítása (módosítva) a Shutterstockon keresztül, Scytale a Wikimedia Commonson keresztül, Enigma Plugboard a Wikimedia Commonson keresztül, Lakat, kulcs- és személyes információk a Shutterstock-on keresztül

Bryan egy amerikai születésű emigráns, jelenleg a meleg meleg Baja-félszigeten él. Szereti a tudományt, a technikát, a kütyüket, és Will Ferrel filmeit idézi.