Hirdetés

A CPU gyártói néhány hónapig tartanak. Az hatalmas Spectre és Meltdown sebezhetőségek megrázta a számítástechnikai világot. És akkor, ha a sebezhetőség nem volt elég rossz, a problémák megoldására elkészített javítások a saját problémáikkal jöttek létre. Ez lesz egy kis idő, amíg a Spectre / Meltdown hatásai el nem halnak.

Az AMD chipek nem voltak érintetlenek. Sőt, ami még rosszabb, 2018 márciusában a kutatók azt állítják, hogy számos új AMD-specifikus kritikus sebezhetőséget találtak. A tech világban azonban néhány ember nem biztos benne. Van-e igazság a 2006-ban bejelentett kritikus biztonsági résekről szóló jelentésekben? AMD Ryzen CPU-k Mi olyan jó az új AMD Ryzennél?Az AMD Ryzen éppen leszállt, és a processzorok világa érdekes lett. Mi a hype lényege, és ez igaz neked? Olvass tovább ? Vessen egy pillantást az eddigi történetre.

Kritikus biztonsági rések és hasznosítható hátsó ajtó

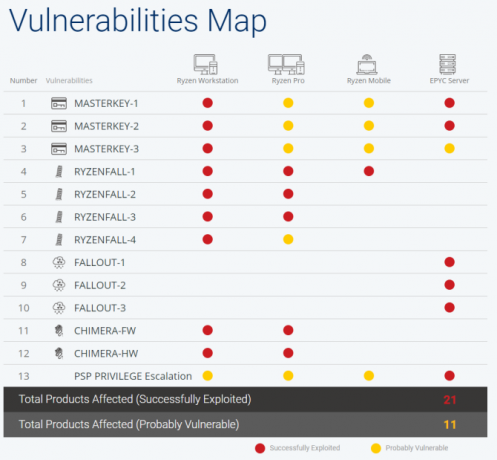

Az izraeli biztonsági cég, a CTS Labs 13 kritikus sérülékenységet tárt fel. A biztonsági rések az AMD Ryzen munkaállomását, Ryzen Pro, Ryzen mobil architektúrát és az EPYC szerver processzorokat érintik. Ezenkívül a sebezhetőség csak hasonlít a Specter / Meltdown-hoz, és lehetővé teheti a támadó számára a magán adatokhoz való hozzáférést, a rosszindulatú programok telepítését vagy a veszélyeztetett rendszerhez való hozzáférést.

A processzor sérülékenysége az AMD Secure Processor tervezéséből fakad, amely egy CPU biztonsági szolgáltatás, amely lehetővé teszi a titkosítási kulcsok, jelszavak és más rendkívül érzékeny adatok biztonságos tárolását. Ez az AMD Zen lapkakészletének tervezési hibájával összefüggésben, amely a processzort más hardver eszközökhöz köti.

„Az AMD legtöbb termékének ez a szerves része, ideértve a munkaállomásokat és a kiszolgálókat is, jelenleg többszörös szállítmányozással is szállítják biztonsági rések, amelyek lehetővé teszik a rosszindulatú szereplők számára a rosszindulatú kód végleges telepítését a biztonságos processzorba maga."

Valóban vannak-e ezek a biztonsági rések?

Igen, nagyon valók és négy ízben készülnek:

- Ryzenfall: Lehetővé teszi a rosszindulatú kódnak az AMD biztonságos processzor teljes irányítását

- Kiesik: Lehetővé teszi a támadónak, hogy olvassa le és írjon védett memóriaterületekről, például az SMRAM

- Chimera: „Kettős” sebezhetőség, egy firmware hibával és egy hardver hibával, amely lehetővé teszi a rosszindulatú kód befecskendezését közvetlenül az AMD Ryzen lapkakészletbe; A lapkakészlet-alapú malware szinte minden végpont-biztonsági megoldást elkerüli

- Mester kulcs: Kihasználja az AMD Secure Processor firmware több sérülékenységét a biztonságos processzorhoz való hozzáférés lehetővé tétele érdekében; lehetővé teszi a rendkívül lopakodó, perzisztens chipkészleteken alapuló rosszindulatú programok elkerülését a biztonság miatt; megengedheti a készülék fizikai károsodását

A CTS Labs biztonsági blogja kimondja: „A támadók a Ryzenfall segítségével megkerülhetik a Windows hitelesítő adatait, ellophatják a hálózati hitelesítő adatokat és akkor potenciálisan elterjedhet még a rendkívül biztonságos Windows vállalati hálózaton keresztül is […]. A támadók a Ryzenfallot együtt használhatják Masterkey a tartós rosszindulatú programok telepítéséhez a biztonságos processzorra, kitéve az ügyfeleket a rejtett és a hosszú távú ipari kockázatoknak kémkedés."

Más biztonsági kutatók gyorsan ellenőrizték a leleteket.

Függetlenül a kiadás körüli hype-től, a hibák valóban vannak, pontosan leírják a műszaki jelentésükben (amely nem nyilvános afaik), és kizsákmányoló kóduk működik.

- Dan Guido (@dguido) 2018. március 13

A sebezhetőség egyikéhez sem szükséges fizikai eszközhozzáférés vagy további illesztőprogramok futtatása. Ugyanakkor helyi gépi rendszergazdai jogosultságokra van szükség, tehát van némi légzés. És nézzünk szembe, ha valaki közvetlen root hozzáféréssel rendelkezik a rendszeréhez, akkor már a fájdalom világában vagy.

Akkor mi a probléma?

Nos, senki sem hallott a CTS Labs-ról. Ami önmagában nem kérdés. A kis cégek folyamatosan kiváló kutatásokat végeznek. Inkább az, hogy a CTS Labs hogyan fejtette ki a sebezhetőségeket a nyilvánosság számára. A szokásos biztonsági nyilvánosságra hozatal azt kéri a kutatóktól, hogy adjon legalább 90 nap alatt a kiszolgáltatott társaságnak a probléma orvoslására, mielőtt érzékeny megállapításokkal közzétenné.

A CTS Labs 24 órával az AMD-nek óriási szünetet adott, mielőtt az amdflaws [Broken URL Removed] webhelyét online elérhetővé tették. És ez jelentős iránti vonzást vonzott a biztonsági közösség részéről. De ez nem csak a webhely. A biztonsági rések bemutatásának módja szintén vonzó kérdés. A sebezhetőségi információs oldal interjút készít az egyik kutatóval, tele infografikával és más médiumok, izgalmas és fülbemászó nevekkel bírnak a témákra, és úgy tűnik, hogy túlterheltek az a sebezhetőség. (Egy sérülékenység miatt az AMD-hez kevesebb, mint 24 óra áll rendelkezésre javítás céljából.)

A CTS Labs ezt is megindokolta. A CTS Labs CTO Ilia Luk-Zilberman kifejti, hogy „a„ felelősségteljes közzététel ”jelenlegi felépítése nagyon komoly problémát jelent.” Ráadásul ők "Úgy gondolja, hogy nehéz elhinni, hogy mi vagyunk a világ egyetlen csoportja, akiknek vannak ezek a sebezhetőségek, figyelembe véve, hogy kik a mai világ szereplői." te tud olvassa el a teljes levelet itt [PDF].

TL; DR: A CTS Labs úgy véli, hogy a 30/60/90 napos várakozási idő meghosszabbítja a veszélyeztetett veszélyt a már kiszolgáltatott fogyasztókra. Ha a kutatók azonnal közzéteszik a közzétételt, arra kényszeríti a vállalat kezét, hogy azonnal cselekedjen. Valójában ésszerű az a javaslat, hogy harmadik fél érvényesítését alkalmazzák, amint azt a CTS Labs Dan Guidóval tette (amelynek megerősítését a Tweet a fentebb hivatkozik), de valami már megtörténik.

Rövidített AMD-készlet

Más kutatók alábecsülik a hibák súlyosságát a rendszerhez való megkövetelt szint miatt. További kérdések merültek fel a jelentés ütemezésével kapcsolatban, mivel az a részvénytársaságok Viceroy Research részvényeit viselő társasággá vált jelentést adtak ki kijelenti, hogy az AMD részvényei elveszíthetik értéküket. Az AMD részvényei valóban zuhanást mutattak, egybeestek a CTS Labs sérülékenységi jelentésének megjelenésével, ám a napot korábban magasabbra zárták.

A Linux-kernel vezető fejlesztője, Linus Torvalds szintén úgy gondolja, hogy a CTS Labs megközelítése elhanyagolható, kijelentve: „Igen, ez inkább tőzsdei manipulációnak tűnik, mint egy biztonsági tanácsadás számomra. ” Torvalds sajnálja továbbá a kiadást körülvevő felesleges hypét, azt állítva, hogy a biztonsági kutatók „miatt bohócoknak néznek ki azt."

A Torvalds hangzás nem példátlan. De igaza van. Ez egy másik „biztonsági riasztás” hátulján is található, amely mind a szörnyű SSH, mind a szörnyű root jelszó működéséhez szükséges. Torvalds (és más biztonsági kutatók és fejlesztők) állítása szerint néha csak azért, mert egy hiba veszélyesnek és egzotikusnak tűnik, ez nem teszi hatalmas kérdéssé a nagyközönséget.

Tudsz biztonságban maradni?

Nos, ez vegyes biztonsági táska. Az AMD Ryzen CPU sebezhető? Igen, ez az. Valószínű, hogy az AMD Ryzen CPU látja-e ilyen módon történő kihasználást? Ez kissé valószínűtlen, legalábbis rövid távon.

Ennek ellenére az AMD Ryzen rendszerrel rendelkezőknek a következő hetekben emelniük kell a biztonsági éberségi szintüket, amíg az AMD biztonsági javítást nem szabad kiadni. Remélhetőleg a A látvány jobb, mint a Spectre / Meltdown tapaszok A kísértet és az elomlás továbbra is fenyegetés? A szükséges javításokA Spectre és az Meltdown a CPU sebezhetőségei. Közelebb állunk e sebezhetőség javításához? Működtek-e a javítások? Olvass tovább !

Gavin a MUO vezető írója. Ezenkívül a MakeUseOf kripto-központú testvérhelyének, a Blocks Decoded szerkesztője és SEO menedzserje. Van egy BA (Hons) kortárs írása digitális művészeti gyakorlatokkal, amelyeket Devon dombjaiból ölelnek fel, valamint több mint egy évtizedes szakmai tapasztalattal rendelkezik. Nagyon sok teát fogyaszt.