Hirdetés

Három héttel ezelőtt, komoly biztonsági kérdés az OS X 10.10.4-ben fedezték fel. Ez önmagában nem különösebben érdekes.

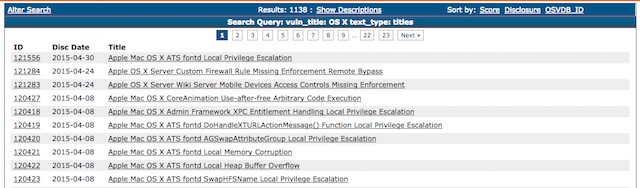

Felfedezték a népszerű szoftvercsomagok biztonsági réseit mindig, és az OS X sem kivétel. A nyílt forráskódú biztonsági rés adatbázis (OSVDB) legalább 1100 sebezhetőséget mutat, amelyek „OS X” címkével vannak megjelölve. De mi van jelentése Érdekes az a módszer, ahogyan ezt a sebezhetőséget felfedezték.

Ahelyett, hogy elmondná az Applenek, és időt adna nekik a probléma megoldására, a kutató úgy döntött, hogy kizsákmányolását az Interneten közzéteszi mindenki számára.

A végeredmény fegyverkezési verseny volt az Apple és a fekete kalapú hackerek között. Az Applenek ki kellett engednie egy javítást, mielőtt a sebezhetőséget fegyverbe helyezték, és a hackereknek ki kellett hozniuk egy kizsákmányolást, mielőtt a veszélyeztetett rendszerek javításra kerülnének.

Gondolhatja, hogy a nyilvánosságra hozatal bizonyos módja felelőtlen. Még etikátlannak vagy meggondolatlannak is hívhatják. De ennél bonyolultabb. Üdvözöljük a sebezhetőség furcsa, zavaros világában.

Teljes és felelősségteljes közzététel

Kétféle népszerű módszer nyílik a szoftvergyártók sérülékenységének felfedésére.

Az elsőt hívják teljes nyilvánosságra hozatal. Akárcsak az előző példában, a kutatók azonnal közzéteszik sebezhetőségüket a vadonban, így az eladók számára egyáltalán nincs lehetőség a javítás kiadására.

A második hívott felelősségteljes nyilvánosságra hozatal, vagy szakaszos közzététel. A kutató itt veszi fel a kapcsolatot az eladóval, mielőtt a biztonsági rést felszabadítják.

Ezután mindkét fél megállapodik egy olyan ütemtervben, amelyben a kutató megígéri, hogy nem teszi közzé a sebezhetőséget, hogy lehetőséget adjon az eladónak javítás készítésére és kiadására. Ez az időtartam 30 nap és egy év közötti lehet, a sebezhetőség súlyosságától és összetettségétől függően. Egyes biztonsági lyukakat nem lehet egyszerűen kijavítani, és a teljes szoftverrendszert a semmiből kell újraépíteni.

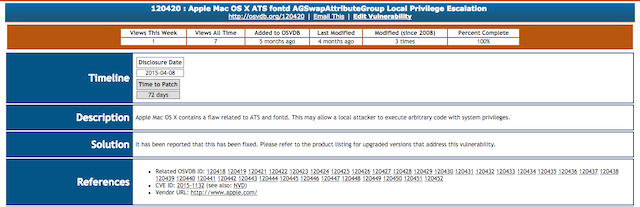

Miután mindkét fél elégedett volt a kidolgozott javítással, a sérülékenységet nyilvánosságra hozzák és megkapják a CVE szám. Ezek egyedileg azonosítják az egyes biztonsági réseket, és a biztonsági rést online archiválják az OSVDB-n.

De mi történik, ha a várakozási idő lejár? Nos, a két dolog egyike. Az eladó ezután meghosszabbítja a tárgyalást a kutatóval. De ha a kutató elégedetlen azzal, hogy az eladó hogyan reagált vagy viselkedett, vagy úgy érzi, hogy a meghosszabbítás iránti kérelem indokolatlan, akkor egyszerűen közzétehetik online, és nincs javításra kész.

A biztonság területén heves viták zajlanak arról, hogy a közzététel mely módja a legjobb. Egyesek szerint az egyetlen etikus és pontos módszer a teljes nyilvánosságra hozatal. Egyesek szerint a legjobb, ha az eladóknak lehetőséget adnak egy probléma megoldására, mielőtt azt a vadonba engedik.

Mint kiderült, vannak kényszerítő érvek mindkét fél számára.

A felelősségteljes nyilvánosságra hozatal érvei

Nézzünk meg egy példát arra, mikor volt a legjobb a felelősségteljes nyilvánosságra hozatal.

Amikor az internet kontextusában a kritikus infrastruktúráról beszélünk, nehéz elkerülni a beszélgetést a DNS-protokollt A DNS-kiszolgálók módosítása és az Internet biztonságának javításaKépzelje el ezt: felébred egy gyönyörű reggelen, öntsen magának egy csésze kávét, majd leüljön a számítógépéhez, hogy megkezdje a napi munkáját. Mielőtt ténylegesen megkapja ... Olvass tovább . Ez lehetővé teszi számunkra, hogy az emberi olvashatóságú webcímeket (például a makeuseof.com) IP-címekké fordítsuk.

A DNS-rendszer hihetetlenül bonyolult, és nem csak technikai szinten. Nagyon sok a bizalom ebben a rendszerben. Bízunk benne, hogy amikor webcímet írunk, a megfelelő helyre küldjük. A rendszer integritása egyszerűen sokat jelent.

Ha valaki képes volt beavatkozni vagy veszélyeztetni a DNS-kérést, akkor nagy a veszélye. Például elküldhetik az embereket csalárd online banki oldalakra, lehetővé téve számukra online banki adataik megszerzését. El tudják szakítani az e-maileket és az online forgalmat egy középpontbeli támadás révén, és elolvashatják a tartalmat. Alapvetően alááshatják az internet egészének biztonságát. Ijesztő cucc.

Dan Kaminsky elismert biztonsági kutató, hosszú ideje folytatta a jól ismert szoftverek sebezhetőségének felfedezését. De ő a legismertebb, hogy talán a 2008-as felfedezése a legsúlyosabb sebezhetőség a DNS rendszerben, amelyet valaha találtak. Ez lehetővé tette volna valakinek, hogy egyszerűen elvégezze a gyorsítótármérgezés (vagy DNS hamisítás) támadás egy DNS-névkiszolgáló ellen. A sebezhetőség technikai részleteit a 2008. évi Def Con konferencián ismertették.

Kaminsky, tisztában az ilyen súlyos hiba felszabadításának következményeivel, úgy döntött, hogy nyilvánosságra hozza azt a DNS-szoftver forgalmazóinak, akiket ez a hiba érint.

Számos fő DNS-termék érintett, köztük az Alcatel-Lucent, a BlueCoat Technologies, az Apple és a Cisco által gyártott termékek. A probléma számos olyan DNS-implementációt érint, amelyeket néhány népszerű Linux / BSD disztribúcióval együtt szállítottak, beleértve a Debian, az Arch, a Gentoo és a FreeBSD-t is.

Kaminsky 150 napot adott nekik a javítás elkészítéséhez, és titokban dolgozott velük, hogy megértsék a sebezhetőséget. Tudta, hogy ez a probléma annyira súlyos, és a potenciális károk olyan nagyok, hogy az lett volna hihetetlenül meggondolatlanul nyilvánosságra hozni anélkül, hogy az eladóknak lehetőséget adnának a tapasz.

Egyébként a sebezhetőség volt véletlenül kiszivárgott a Matsano biztonsági cég blogbejegyzésében. A cikk lekerült, de tükrözött, és egy nappal a közzététel után egy kizsákmányolás Így csapkodnak téged: A kizsákmányoló készletek homályos világaA csalók szoftvereket használhatnak a sebezhetőségek kihasználására és a rosszindulatú programok létrehozására. De mi ezek a kizsákmányoló készletek? Honnan jöttetek? És hogyan lehet megállítani őket? Olvass tovább jött létre.

Kaminsky DNS-sérülékenysége végül a felelősségteljes, szakaszos nyilvánosságra hozatal érvének lényegét összegzi. Néhány sebezhetőség - például nulla napos sebezhetőség Mi a nulla napos biztonsági rés? [MakeUseOf magyarázat] Olvass tovább - annyira jelentős, hogy nyilvánosságra hozatala jelentős károkat okozna.

Ugyanakkor van egy kényszerítő érv is az előzetes figyelmeztetés elmulasztása mellett.

A teljes nyilvánosságra hozatal esete

A sebezhetőség szabadon történő felszabadításával kinyit egy pandora dobozát, ahol a kellemetlen személyek gyorsan és egyszerűen képesek kihasználni a kihasználásokat, és veszélyeztethetik a veszélyeztetett rendszereket. Szóval, miért választott valaki ezt?

Van néhány ok. Először is, a gyártók gyakran elég lassan reagálnak a biztonsági értesítésekre. Azáltal, hogy hatékonyan kényszerítik a kezüket azáltal, hogy kiszolgáltatják a sebezhetőséget a vadonba, jobban motiváltak gyors reagálásra. Még rosszabb, hogy egyesek hajlamosak hogy ne hozzák nyilvánosságra Miért lehet jó dolog az, ha a vállalkozásokat titokban tartják?Annyi online információval mindannyian aggódunk a lehetséges biztonsági sértések miatt. Ezeket a jogsértéseket azonban titokban lehet tartani az Egyesült Államokban az ön védelme érdekében. Őrültnek hangzik, szóval mi folyik itt? Olvass tovább az a tény, hogy kiszolgáltatott szoftvereket szállítottak. A teljes nyilvánosságra hozatala arra készteti őket, hogy őszinte legyek ügyfeleikkel.

Ugyanakkor lehetővé teszi a fogyasztók számára, hogy tájékozottan döntsenek arról, hogy továbbra is kívánnak-e egy adott, kiszolgáltatott szoftvert használni. Azt képzelném, hogy a többség nem.

Mit akarnak a gyártók?

Az eladók valóban nem szeretik a teljes nyilvánosságra hozatalát.

Végül is hihetetlenül rossz PR, és számukra kockázatot jelent az ügyfelek. Megpróbálták ösztönözni az embereket, hogy felelősségteljesen tegyék nyilvánosságra a sebezhetőségeket, a bug bounty programok révén. Ezek rendkívül sikeresek voltak, amikor a Google 1,3 millió dollárt fizet csak 2014-ben.

Bár érdemes rámutatni, hogy egyes vállalatok - mint az Oracle Az Oracle azt akarja, hogy hagyja abba a hibák küldését - ezért van ez őrültAz Oracle forró vízben van egy biztonsági vezető, Mary Davidson téves blogbejegyzésén keresztül. Az Oracle biztonsági filozófiájának eltérését a mainstreamtől ezt a demonstrációt nem fogadták jól a biztonsági közösségben ... Olvass tovább - ösztönözze az embereket a szoftverükkel kapcsolatos biztonsági kutatások elvégzésére.

De továbbra is vannak olyan emberek, akik ragaszkodnak a teljes nyilvánosságra hozatalhoz, akár filozófiai okokból, akár saját szórakozásukból. Semmilyen bug bounty program, bármennyire is nagylelkű, nem tud ellensúlyozni ezt.

Matthew Hughes szoftverfejlesztő és író, az angliai Liverpoolból. Ritkán talál egy csésze erős fekete kávé nélkül a kezében, és teljesen imádja a MacBook Pro-t és a kameráját. A blogját a következő címen olvashatja el: http://www.matthewhughes.co.uk és kövesse őt a Twitteren a @matthewhughes oldalán.