Hirdetés

Időnként egy új malware változat jelenik meg gyors emlékeztetőként arra, hogy a biztonsági tét mindig növekszik. A QakBot / Pinkslipbot banki trójai egyike ezeknek. A rosszindulatú szoftverek, és nem a banki hitelesítő adatok összegyűjtésével, most megmaradhatnak, és ellenőrző szerverként működhetnek - sokkal azután, hogy egy biztonsági termék leállítja eredeti rendeltetését.

Hogyan marad az OakBot / Pinkslipbot aktív? És hogyan lehet teljesen eltávolítani a rendszerből?

QakBot / Pinkslipbot

Ez a banki trójai két névvel megy át: QakBot és Pinkslipbot. Maga a rosszindulatú program nem új. Először a 2000-es évek végén telepítették, de egy évtizeddel később még mindig problémákat okoz. Most a trójai megkapta a frissítést, amely meghosszabbítja a rosszindulatú tevékenységeket, még akkor is, ha egy biztonsági termék korlátozza eredeti célját.

A fertőzés az univerzális plug-and-play (UPnP) használatával nyitja meg a portokat, és lehetővé teszi a bejövő kapcsolatok létesítését bárki számára az interneten. A Pinkslipbot-t ezután a banki hitelesítő adatok begyűjtésére használják. A rosszindulatú eszközök szokásos tömbje: keyloggerek, jelszólopók, MITM böngésző támadások, digitális tanúsítványlopások, FTP és POP3 hitelesítő adatok és még sok más. A rosszindulatú programok ellenőrzik a botnetet, amely becslések szerint több mint 500 000 számítógépet tartalmaz. (

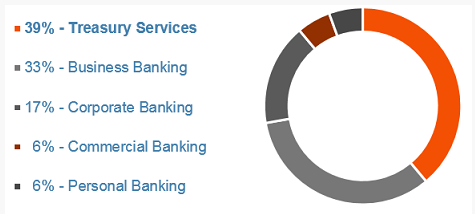

Egyébként mi a botnet? A számítógépe egy zombi? És ami egyébként egy zombi számítógép? [MakeUseOf magyarázat]Gondolkozott már azon azon, hogy honnan származik az összes internetes spam? Valószínűleg naponta több száz spamszűrő levélszemét érkezik. Ez azt jelenti, hogy több száz és ezer ember van odakint ülő ... Olvass tovább )A rosszindulatú programok túlnyomórészt az amerikai bankrendszerre koncentrálnak, a fertőzött eszközök 89% -a kincstári, vállalati vagy kereskedelmi banki létesítményekben található.

Egy új változat

Kutatók a McAfee Labs-nál felfedezett az új Pinkslipbot változat.

„Mivel az UPnP feltételezi, hogy a helyi alkalmazások és eszközök megbízhatóak, nem nyújt biztonsági védelmet, és hajlamosak a hálózat bármely fertőzött gépének visszaélésére. Megfigyeltük több Pinkslipbot vezérlő szerver proxyt, amelyeket ugyanazon otthon különálló számítógépein tároltak valamint a nyilvános Wi-Fi hotspotnak tűnik ”- mondta Sanchit a McAfee rosszindulatú programok elleni kutatója Karve. „Tudomásunk szerint a Pinkslipbot az első rosszindulatú program, amely a fertőzött gépeket HTTPS-alapú vezérlőszerverként használja, és a második futtatható alapú rosszindulatú program, amely az UPnP-t használja a portok továbbításához a hírhedt Conficker féreg 2008-ban."

Következésképpen a McAfee kutatócsoport (és mások) megpróbálják pontosan meghatározni, hogy egy fertőzött gép miként válhat proxynak. A kutatók szerint három tényező játszik jelentős szerepet:

- Észak-Amerikában található IP-cím.

- Nagy sebességű internet kapcsolat.

- Portok megnyitásának lehetősége egy internetes átjárón az UPnP használatával.

Például a rosszindulatú program letölt egy képet a Comcast'sSpeed Test szolgáltatás használatával annak ellenőrzéséhez, hogy rendelkezésre áll-e elegendő sávszélesség.

Amint a Pinkslipbot megtalálja a megfelelő célgépet, a rosszindulatú program kiad egy Egyszerű szolgáltatás-felderítési protokoll csomagot az internetes átjáró eszközök (IGD) keresésére. Az IGD-t viszont ellenőrzik a csatlakoztathatóság szempontjából, és pozitív eredményt jelent a port-továbbítási szabályok létrehozása.

Ennek eredményeként, ha a rosszindulatú programok szerzője eldönti, hogy egy gép alkalmas-e fertőzésre, a trójai bináris program letölt és telepíti. Ez felelős a vezérlőkiszolgáló proxy kommunikációjáért.

Nehéz megsemmisíteni

Még ha az antivírus vagy a rosszindulatú programok is sikeresen felismerték és eltávolították a QakBot / Pinkslipbot szoftvert, van esély arra, hogy továbbra is ellenőrző-szerver proxyként szolgál a rosszindulatú programok számára. Lehet, hogy számítógépe még mindig sebezhető, anélkül, hogy rájössz.

„A Pinkslipbot által létrehozott port-továbbítási szabályok túl általánosak ahhoz, hogy automatikusan eltávolításra kerüljenek a hálózat véletlen hibás konfigurációjának kockázata nélkül. És mivel a legtöbb rosszindulatú program nem zavarja a port-továbbítást, a rosszindulatú szoftverek elleni megoldások nem téríthetik vissza ezeket a változásokat ”- mondja Karve. "Sajnos ez azt jelenti, hogy a számítógép továbbra is érzékeny lehet a külső támadásokra, még akkor is, ha a kártevőirtó termék sikeresen eltávolította az összes Pinkslipbot bináris fájlt a rendszeréből."

A rosszindulatú programok féreg-képességeket tartalmaznak Vírusok, kémprogramok, rosszindulatú programok stb. Magyarázat: Online fenyegetések megértéseAmikor elkezdi gondolkodni azon dolgokról, amelyek az Internet böngészésekor hibás lehet, az internet nagyon félelmetesnek tűnik. Olvass tovább , vagyis megosztott hálózati meghajtón és más cserélhető adathordozón keresztül képes önreplikálni. Az IBM X-Force kutatói szerint, az Active Directory (AD) zárolást okozott, és az érintett banki szervezetek alkalmazottait órákra egy időre offline állapotba kényszerítette.

Rövid eltávolítási útmutató

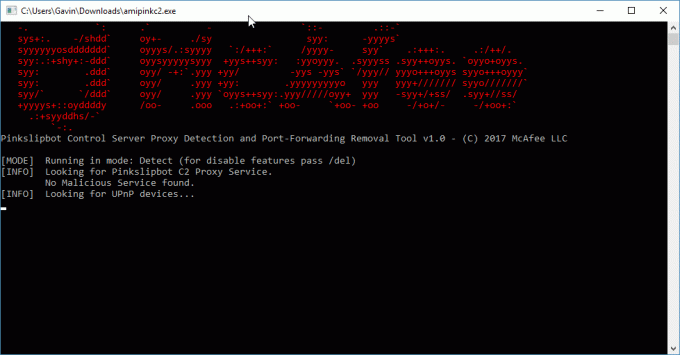

A McAfee kiadta a Pinkslipbot Control Server Proxy észlelés és port-továbbítás eltávolító eszköz (vagy PCSPDPFRT, röviden... viccelek). Az eszköz letölthető pont itt. Ezenkívül rendelkezésre áll egy rövid felhasználói kézikönyv itt [PDF].

Miután letöltötte az eszközt, kattintson a jobb gombbal és a Futtatás rendszergazdaként.

Az eszköz automatikusan beolvassa a rendszert „észlelési módban”. Ha nincs rosszindulatú tevékenység, az eszköz automatikusan bezáródik, anélkül hogy megváltoztatná a rendszert vagy az útválasztót.

Ha azonban az eszköz rosszindulatú elemet észlel, akkor egyszerűen használhatja a /del parancs a port-továbbítási szabályok letiltására és eltávolítására.

Kerülje el az észlelést

Kissé meglepő, ha ezt a kifinomult banki trójai látjuk.

A fent említett Conficker féreg mellett "kevés információ áll rendelkezésre az UPnP rosszindulatú programok általi rosszindulatú felhasználásáról". Pontosabban, ez egyértelmű jel, hogy az UPnP-t használó IoT eszközök hatalmas célpontot (és sebezhetőséget) jelentenek. Amint az IoT eszközök mindenütt jelennek meg, el kell ismernie, hogy a számítógépes bűnözőknek arany lehetőségük van. (Még a hűtőszekrény is veszélyben van! A Samsung intelligens hűtőszekrénye mostanában van. Mi a helyzet az intelligens otthon többi részével?A Samsung intelligens hűtőszekrényével szembeni sebezhetőséget felfedezték az Egyesült Királyságban működő Pen Test Parters brit infosec cég. A Samsung SSL-titkosításának bevezetése nem ellenőrzi a tanúsítványok érvényességét. Olvass tovább )

De míg a Pinkslipbot átvált egy nehezen eltávolítható malware változatra, ez továbbra is csak a 10. hely a legelterjedtebb pénzügyi malware típusokban. A csúcspont továbbra is a Ügyfél Maximus.

Az enyhítés továbbra is kulcsfontosságú a pénzügyi rosszindulatú programok elkerülése érdekében, legyen az üzleti, vállalati vagy otthoni felhasználó. Az adathalászat elleni alapfokú oktatás Az adathalász e-mail címeAz adathalász e-mail elkapása nehéz! A csalók úgy jelentenek, mint a PayPal vagy az Amazon, és megpróbálják ellopni a jelszavadat és a hitelkártya-adatait, mivel megtévesztésük szinte tökéletes. Megmutatjuk, hogyan lehet észlelni a csalást. Olvass tovább és a megcélzott rosszindulatú tevékenységek egyéb formái Hogyan használják a csalók az adathalász e-maileket a hallgatók célzására?A hallgatókkal szembeni csalások száma növekszik, és sokan esnek ebbe a csapdába. Itt van, amit tudnia kell, és mit kell tennie ezek elkerülése érdekében. Olvass tovább hatalmas módon megállíthatja az ilyen típusú fertőzéseket egy szervezetbe - vagy akár otthonába is.

Pinkslipbot befolyásolja? Otthon volt, vagy a szervezeténél? Ki volt zárva a rendszeréből? Az alábbiakban ossza meg velünk tapasztalatait!

Kép jóváírása: akocharm a Shutterstockon keresztül

Gavin a MUO vezető írója. Ezenkívül a MakeUseOf kripto-központú testvére webhelyének, a Blocks Decoded szerkesztője és SEO igazgatója. Van egy BA (Hons) kortárs írása digitális művészeti gyakorlatokkal, amelyeket Devon dombjaiból ölelnek fel, valamint több mint egy évtizedes szakmai tapasztalattal rendelkezik. Nagyon sok teát fogyaszt.