Hirdetés

Ne bízz senkiben. Ez volt valami, amit csak a paranoid mondott, de azután valami történt az út mentén. Információkat kaptunk. Megtudtuk, hogy az emberek meghallgathatják a telefon partijánál, tehát külön-külön fizetettünk egy privát vonalért. Aztán tudtuk, hogy a gyerekeink vagy a szüleink meghallgathatnak minket telefonon, a falon, így több sor került otthonunkra. Aztán hirtelen beszerezhetünk egy mobiltelefonot, és bárhol megvan a saját telefonunk. Teljes magánélet! Vagy úgy gondoltuk, ahogy szavak és információk repülnek a levegőben. Először a szó szavatlan vezetékmegszakítás, akkor a szó újságok, ügyvédek, biztosítók és más információk feltörése, Ki a következő? Hogyan állíthatjuk le ezt? Sajnos a törvények már a tények után készülnek, tehát most meg kell tennie néhány intézkedést. Itt vizsgáljuk meg, hogyan lehet az okostelefonok kommunikációját biztonságosabbá tenni, hogy az információk meggyűjtése sokkal nehezebbé váljon.

Változtassa meg a kommunikációs közeget

Átfogalmazva

Marshall McLuhan, a közeg a szükséges order. Általában minél idősebb a kommunikáció, annál nagyobb a jogi védelme. Szerint a Elektronikus Határon Alapítvány, "... csak a szóbeli lehallgatást engedélyező 20 bírósági végzést jelentették a 2007. évi hangosbeszélő jelentésben, szemben a 1998. évi végzéssel, amely engedélyezi a" vezetékes kommunikáció "vagy a hangkommunikáció átvételét." Ez az Amerikai Egyesült Államokban van. A levél (csiga) tartalma szintén rendkívül jogi védelem alatt áll, azonban a borítékot és a borítékot bárki el tudja olvasni Az USA Postai Szolgálata nyomon követi az információkat. A vezetékes telefonbeszélgetések szinte azonos védelmet élveznek a levélküldeményekhez képest, ám a telefonos nyilvántartás a kormány számára is elérhető. Miután belépett a mobiltelefonos hanghívásokba, azok a törvények, amelyek megakadályozzák a kormány hallgatását, egyre inkább meglazulnak. A szöveges üzenetküldés még inkább. Mivel ezek a celluláris és WiFi kommunikáció a szabadban vezetnek keresztül, a bíróságok úgy találhatják, hogy nincs ésszerű elvárás a magánélet védelmére hogy a kormányok vezetékes beszélgetéseket engedjenek meg.

A szöveges üzenetekkel és a biztonsággal kapcsolatos legnagyobb probléma az, hogy az egész beszélgetést a telefonján tárolják, és valószínűleg legalább egy ideig tárolják a szolgáltató szerverein. Normál cellás hívás esetén csak a metaadatok tárolódnak, például amire hívtad, mikor, mennyi ideig és ahonnan hívtál. A lényeg itt - ne írjon olyan szöveges dolgokat, amelyeket nem akar kiszivárogtatni. Különösen, ha szenátor vagy kongresszusi képviselő vagy.

A mobiltelefon és a WiFi kommunikáció rádiójelekként a levegőben van, tehát a megragadásukhoz szükséges technológia nem olyan távol esik attól, hogy egy kereskedelmi rádiójelet megragadjon. Ha gyanítja, hogy telefonja sérült, hasonlítsa össze a tüneteit Steve Campbelléval, 6 lehetséges jele lehet, hogy elhasználja a mobiltelefonját Hogyan lehet megtudni, hogy telefonja meg van-e ragadva: 6 figyelmeztető jelHogyan tudod megmondani, hogy megérinti-e telefonját? És tudja, ki csapta rá? Nézzük meg a figyelmeztető táblákat és a teendőket. Olvass tovább . Lehet, hogy ez a videó egy kicsit régi a távközlési világban, de megmutatja az alapvető hardvert, amely egy hatalmas mennyiségű mobil forgalom megragadásához szükséges. A számítógépen kívül körülbelül 1500 dollár értékű cuccot keres. Ez nem egy hatalmas befektetés.

Ellenőrizze az alkalmazásokat

Talán a legegyszerűbb módszer az okostelefonok kommunikációjának kompromitálására, ha olyan alkalmazást ír, amely lehetővé teszi a telefonhoz való mindent elérést, majd az embereket arra, hogy töltsék le. Ez nem annyira problémát jelent az iPhone készülékek számára, mint az Apple végső véleménye arról, hogy egy alkalmazás bekeríti-e üzletébe. Az Android esetén azonban a Google nem azonos szigorúsággal rendelkezik. Ráadásul vannak olyanok, amelyek gyökérzik az Android-eszközt, és szinte bárhonnan letölthetik az alkalmazásokat.

Részletesebb információért Chris Hoffman's, Hogyan működnek az alkalmazási engedélyek és miért kellene törődnie vele? Hogyan működnek az Android alkalmazás engedélyek, és miért kellene törődnie veleAz Android arra kényszeríti az alkalmazásokat, hogy nyújtsák be az engedélyeket, amelyekre szükségük van a telepítéskor. Védheti magánéletét, biztonságát és mobiltelefon-számláját, ha alkalmazások telepítésekor figyelembe veszi az engedélyeket - bár sok felhasználó ... Olvass tovább kötelező olvasmány. A figyelmeztetéseket arról, hogy mit tehet egy alkalmazás a telefonjával, szinte ugyanolyan figyelmen kívül hagyják, mint az EULA-kat. Ha egy. Telepítése folyamatban van megjelenik egy figyelmeztetés, amely szerint ez az alkalmazás hozzáférni fog a kapcsolatokhoz, a telefon állapotához és személyazonosságához, SMS-t vagy MMS-t küld és még sok mindent több. Az alkalmazásnak valóban szüksége van ilyen hozzáférésre? Ha nem, ne telepítse. Tekintse át a telepített alkalmazásokat, és távolítsa el azokat, amelyek túllépik az igényeiket. Még fontolóra veheti a telefon gyári alaphelyzetbe állítását is, hogy megbizonyosodjon arról, hogy rajta nem tartózkodó kémprogramok.

Titkosítsa a kommunikációt

Mindezen törvények helyett továbbra is rendkívül valószínűtlen, hogy valaki meghallgatja az ön kommunikációját. Valójában nagyszerű ember vagy, de nem vagy olyan izgalmas. Unalmas az, amit vacsorázott és hány mérföldet tettél az ellipszis alakján, és ez már az egész Facebookon keresztül megtörténik. Ki fogja megsérteni a távközlési törvényeket és vásárolni egy csomó drága berendezést, hogy kiderítse, hogy utálsz kelkáposztát, de hé, nézd, mit tett ez Jennifer Aniston számára? Jól van, tegyük fel, hogy a beszélgetések valóban szaftos cucc a kémek és a magánnyomozók számára. Nézzük meg, hogyan tehetjük az okostelefon-kommunikációt kevésbé hasznossá a lehallgatók számára, még akkor is, ha elfogják őket.

A titkosítás olyasmit vesz igénybe, ami értelmezhető az átlagember számára, és elcsípődévé teszi azt, amelyet csak egy összetett matematikai folyamaton keresztül lehet újra értelmezni. Ez a legrövidebb leírásról szól, amelyet el tudok készíteni. Ha magyarázatot keres a titkosítás működéséről, olvassa el a Hogyan titkosítja a meghajtómat? ennek egy része Hogyan működik a Bitlocker? Ingyenes katonai osztályú adatvédelem az Ön fájljain: Hogyan működik a Bitlocker [Windows]Hallottad már ezt az idézetet arról, hogy megpróbálják megmagyarázni, hogyan működik a televízió egy hangyának? Nem hívok hangyának, bár keményen dolgozol és élvezi az alkalom korty levéltetűtejet. Mit... Olvass tovább cikk. Ugyanazok az alapelvek működnek a legtöbb titkosításban.

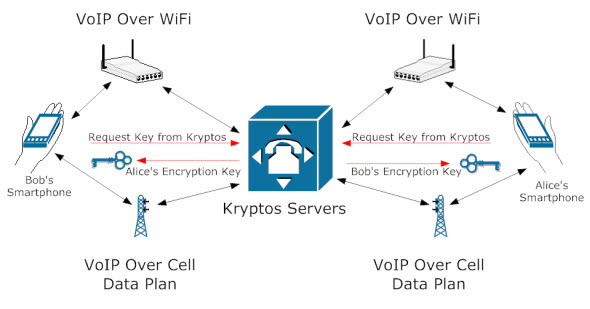

Kryptos - iOS, Android [már nem érhető el], Földi szeder - Ingyenes alkalmazás, 10 USD / hó szolgáltatás

A Kryptos a legegyszerűbb szinten egy titkosított Voice over Internet Protocol (VoIP) szolgáltatás. Ha jobban szeretné megérteni a VoIP-t, olvassa el Stefan Neagu cikkét,

Hogyan működik a Skype? Hogyan működik a Skype? [Technológia magyarázata] Olvass tovább . Ez lehetővé teszi a mobil és a WiFi kapcsolaton keresztüli működését. Figyelmeztetni kell - a VoIP, amelyik ezt teszi nem megy keresztül a WiFi használja az adatait. Az alkalmazás titkosítja a hanghívását a 256 bites AES szabvány használatával, egy 2048 bites RSA kulcscserével. Mivel ez VoIP kapcsolat, és mindkét embernek rendelkeznie kell az alkalmazással és a szolgáltatással, a hívás majdnem egy valódi peer-to-peer kapcsolat, kivéve azt a tényt, hogy a kulcsot igazolással kell érvényesíteni hatóság. A középső ember támadása elméletileg lehetséges. Nem mondanám, hogy ez szörnyen hihető.

A híváshoz alkalmazott 256 bites AES-titkosítás ugyanaz a szabvány, amelyet a Windows BitLocker használ és ésszerű titkosításnak tekintik az Egyesült Államok legfelsõbb titkos szintû dokumentumainak továbbítását. kormány. Most hangzik lenyűgözőnek, és valóban csak azt kell tudni, hogy a Top Secret nem a legmagasabb biztonsági besorolás.

A 2048 bites RSA kulcs, amelyet a hívás titkosításának lezárására és feloldására használ, extra biztonsági szintet nyújt. A digitális kulcs zárolja és oldja fel a titkosítást a beszélgetés mindkét végén. Csakúgy, mint egy ajtó kulcsa, minél több apró dudor és horony van a kulcson, annál nehezebb a bűnözők számára a másolat. A 2048 bites azt jelenti, hogy a beszélgetés kulcsa egy véletlenszerű 617 számjegyű szám. A perspektíva szerint a legtöbb lottójegy legfeljebb 12 számjegyből áll, és mindannyian tudjuk, milyen esélyek vannak a lottón való nyerésre.

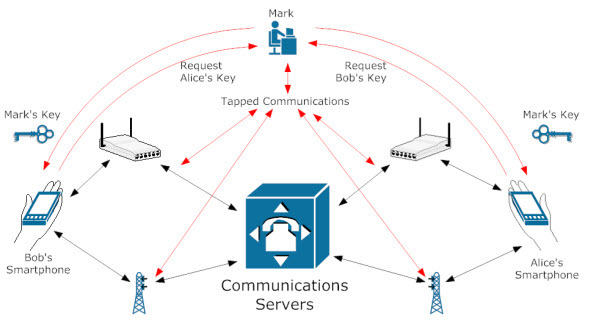

DigiCert, az elektronikus kereskedelemhez tartozó digitális aláírási igazolások szolgáltatója, kiszámította, hogy egy 2048 bites RSA-kulcs feltöréséhez 6,4 milliárd évre lenne szükség. Az RSA Laboratories azonban a Moore törvénye alapján és egy 56 bites DES-kulcs feltörésének ideje alapján körülbelül becslést készít arról, hogy a A 2048 bites RSA kulcs 2030-as év körül gyakorlatilag megtörténhet. Ez sokkal kevesebb, mint 6,4 milliárd év, de mégis lenyűgöző. 2030-ra már túl késő bejelentkezni ma. Ha azonban van egy ilyen kulcscsere, akkor fennáll a középső ember támadásának legnagyobb esélye. Itt van egy olyan személy, aki egy hívás közepén van, ismeretlen (de számunkra leg ismeretlenebb) a másik két ember előtt. Mark kiadja saját kulcsát Alice és Bob számára, amikor Bob Alice kulcsát kéri, és Alice Bob kulcsát kéri. Voálá! A hívás nyitva áll számára.

A Kryptos azt állítja, hogy nem rögzítik a hívásokat vagy a hívásokról semmit. Azt is állítják, hogy soha nem engednék a kormánynak hátsó ajtót kommunikációikba. Nos, valószínűleg nincs választásuk ott olyan törvények alapján, mint például az Egyesült Államok bűnüldözési törvényéről szóló törvény (CALEA). Ennek a törvénynek a célja a kommunikációs szolgáltatókat, még a VoIP-t is arra kényszeríteni, hogy megkönnyítsék a bűnüldöző szervek számára a kommunikáció valós időben történő nyomon követését.

Szóval, mennyire biztonságos a Kryptos? Havonta 10 USD áron azt mondanám, hogy ésszerűen biztonságos.

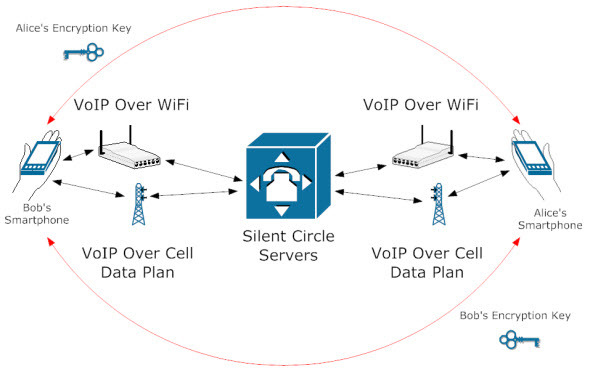

A Silent Circle és Phil Zimmerman, a PGP titkosítás mögött álló személy, a Silent Phone egy hangos titkosítási szolgáltatás mind Android, mind iOS eszközökhöz. A Kryptoshoz hasonlóan VoIP kapcsolaton keresztül is működik, akár WiFi-n keresztül, akár a mobil adatcsomagján keresztül. Azt is megköveteli, hogy mindkét ember rendelkezzen alkalmazás és szolgáltatás teljes titkosításhoz.

A Kryptos-szal ellentétben van egy saját titkosítási módszertana, a Zimmermann Real-time Transport Protocol (ZRTP) néven. Ez abban különbözik a 2048 bites RSA-kulcstól, hogy kulcsot generál anélkül, hogy be kellene jelentkeznie a tanúsító hatóságnál. Minden hívás létrehoz egy jelszót, amelyet ki kell mondania az alkalmazásnak a hívás folytatása érdekében.

https://youtube.com/watch? v = yJpCW3DOmiY% 3Ffeature% 3Doembed

A Silent Phone 256 bites AES titkosítást használ, mint a Kryptos, de az összehasonlítás szempontjából ez nem igazán számít. A kulcs egyszerűen nem lesz elég hosszú ahhoz, hogy feltörjön, és nincs esély a középső ember támadására. A ZRTP módszerrel nem juthat el a hangátvitel közepére.

A Silent Circle esküszik, hogy soha nem fognak meghajlani a kormányzati nyomás ellen, és ez tiszteletreméltó, ha nem kissé félrevezetve. Előfordulhat, hogy valamikor el kell dönteniük, hogy életben akarják-e tartani a társaságot vagy éppen erkölcsi erkölcsüket. Kicsit megrázkódik Phil Zimmerman korábbi gyötrelmeiről, amikor PGP-t hozott elő - ő hitelesnek tűnik ahonnan ülök, mérföld távolságban. De ő nem egyetlen a társaságban, így látni fogjuk, mi történik. Lehet, hogy soha nem kényszerítik őket döntésre - ki tudja? Lehet, hogy barlangba fognak kerülni, de egyszerűen soha nem fogják tudni. Mindent összevetve, ha ugyanazt a havonta 10 dollárt fizetjük a szolgáltatásért, azt mondanám, hogy a Silent Phone éppen sokkal biztonságosabb, mint a Kryptos. Sokkal jobb lesz, ha más alkalmazások elérhetőek az e-mail, szöveges és video kommunikáció titkosításához. Azáltal, hogy a teljes lakosztályt megszereztem, ezt a szolgáltatást kérem.

Az elvonulás

A telefonon már található adatok titkosításával, mint az a cikkben is található, Adatok titkosítása az okostelefonon Adatok titkosítása az okostelefononA Prism-Verizon botrány kapcsán állítólag az történt, hogy az Amerikai Egyesült Államok Nemzetbiztonsági Ügynöksége (NSA) adatbányászatot folytatott. Vagyis átmentek a ... Olvass tovább és az ebben a cikkben ismertetett módszerekkel a legközelebb áll egy kém telefonhoz, amely az átlagos polgár rendelkezésére áll. Túl sok? Ez rajtad múlik, hogy a helyzete alapján dönt.

Úgy érzi, hogy biztosítania kell az okostelefon kommunikációját? Aggódik amiatt, hogy hallgatnak az emberek? Mit csinálsz vele? Milyen aggodalmaid vannak? Van más tippe, amelyet megoszthat? Tudassa velünk, mert a tudás valójában a harc fele.

Képforrások: Kryptos képernyőképe a Google Playen keresztül, Néma telefon képernyőképe a Google Playen keresztül, A feleség magánbeszélgetést folytat a telefonon Shutterstockon keresztül; Fiatal üzletember Shutterstockon keresztül; Lány egy zsák Via Shutterstock útján

Több mint 20 éves tapasztalattal rendelkezem az informatika, a képzés és a műszaki szakmák területén, és azt kívánom, hogy megosszák másokkal mindenkit, aki hajlandó tanulni. Arra törekszem, hogy a lehető legjobb munkát, a lehető legjobb módon és kis humorral tegyem.