Hirdetés

Az Edward Snowden szivárgása nyomán a Nemzeti Biztonsági Ügynökség (NSA) felhőalapú tároláshoz fordul az adatokhoz. Miért? Hát nem ellentétes? És mennyire biztonságosak a felhők, amelyeket használsz?

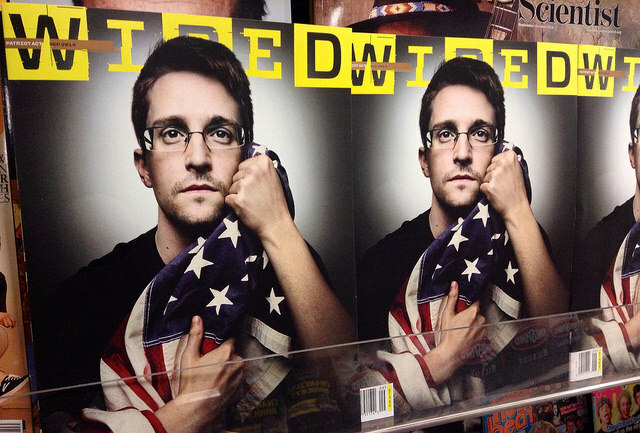

Edward Snowden, az NSA volt vállalkozója kiszivárogtatott olyan fájlokat, amelyek világszerte feltárják a megfigyelési műveletek teljes körét, és számos komoly vitát késztettek a magánéletünk és biztonságunk Az internetes megfigyelés elkerülése: A teljes útmutatóAz internetes megfigyelés továbbra is forró téma, ezért elkészítettük ezt az átfogó forrást arról, hogy miért olyan nagy üzlet, ki mögötte áll, hogy elkerülheti-e azt, és így tovább. Olvass tovább .

Az NSA számára jelentős hatások voltak: nem csak az emberek megkérdezik, hogyan és miért kémkednek ők Ki harcol az ön részéről az NSA ellen és az adatvédelemért?Számos internet-aktivista csoport foglalkozik az ön nevében az adatvédelemért. Mindent megtesznek a netizenek oktatása érdekében. Itt csak néhány, amelyek hihetetlenül aktívak. Olvass tovább

, de az NSA igazgatója, Michael Rogers, bevallja a szivárgások jelentősen akadályozták a hírszerzés gyűjtését.Az ügynökség váratlan lépéseket tesz egy újabb szivárgás megakadályozása érdekében: összes adatát egy helyre helyezi.

Mit csinálnak valójában?

A hatóságaik kibővítése után a hírszerző szolgálatok által összegyűjtött adatok mennyisége, nevezetesen a kiterjesztés okostelefon metaadatai Az internetes megfigyelés elkerülése: A teljes útmutatóAz internetes megfigyelés továbbra is forró téma, ezért elkészítettük ezt az átfogó forrást arról, hogy miért olyan nagy üzlet, ki mögötte áll, hogy elkerülheti-e azt, és így tovább. Olvass tovább . Nagyon sok a szerveren tárolva az adatokat Snowden fedezte fel Hős vagy gazember? Az NSA moderálja álláspontját a SnowdennélEdward Snowden bejelentő és az NSA John DeLong jelent meg a szimpózium ütemezésén. Miközben nem volt vita, úgy tűnik, hogy az NSA már nem árulónak tekinti Snowden-t. Mi változott? Olvass tovább 2013-ban és 2014-ben, a legtöbb nevezetesen a PRISM Mi a PRISM? Minden, amit tudnod kellAz Egyesült Államok Nemzetbiztonsági Ügynöksége hozzáférhet bármilyen adathoz, amelyet az amerikai szolgáltatóknál tárol, például a Google Microsoft, a Yahoo és a Facebook. Ők valószínűleg megfigyelik az egész ... Olvass tovább .

De a bejelentő nem az egyetlen oka annak, hogy az NSA a felhőhöz fordul.

Az ügynökség 2010-ben kezdte meg a központosított tárolást annak érdekében, hogy információt osszon az Egyesült Államok Hírszerző Közössége (IC) között. A választott felhőző rendszerük? Az Amazon Web Services, amely összekapcsolja az IC 17 elemét, köztük a Központi Hírszerző Ügynökséget (CIA), a Szövetségi Nyomozó Iroda (FBI) és a Tengerészeti Hírszerzési Hivatalt (ONI). A megnövekedett kapacitás mellett a szolgáltatás gyorsasággal és költséghatékonysággal is büszkélkedhet. Jon Koomey, az energia-futurista mondta National Geographic:

"Amikor belép a felhőbe, és helyettesíti az atomokat byte-okkal, akkor nem kell többé chipet gyártania - és ez nagy megtakarítást jelent."

Az adatok hozzáférhetőség és elszámoltathatóság szempontjából metacímkével vannak ellátva: ezek a személyek részletesek, akik hozzáférnek az említett információkhoz, tehát minden tevékenységüket naplózza. Ez párosul a megfelelési előírásokkal, tehát csak az anyagok megtekintésére törvényesen feljogosított személyek tehetik meg.

Az NSA jelenlegi felhő két rendszerből áll: egy belső, amelyet az ügynökségek alkalmazottai használnak; és a GovCloud, amelyek az IC-n keresztül elérhetők a Közös Világszerte Megfigyelő Kommunikációs Rendszeren keresztül. Alapvetően az utóbbiban az NSA más IC szektorok szolgáltatójaként működik.

Mindkét felhő az év végére várhatóan egyesül, de a teljes átalakulás évekig tart.

Mennyire biztonságos?

Az adatok nagy részének nagy részét jelenleg a (z) tárolja, és az interneten keresztül is elérhető Utah adatközpont, 1,5 milliárd dolláros csomópont a Nagy-sós tó és az Utah-tó között. A létesítmény a múlt hónapban fejeződött be, miután az áramellátás tönkretette a berendezéseket, amelyek egy évig tartó késleltetést okoztak, és négy 25 000 négyzetláb csarnokon helyezkedik el a szerverek.

Az NSA elismeri, hogy internetes kereséseket, telefonhívásokat, pénzügyi adatokat és egészségügyi nyilvántartásokat gyűjt, és az elemzők ezeket operációs alkalmazásokhoz szánták.

Maga az épület erősen erődített: nyilvánvalóan csak a felhatalmazott személyzet kap bejáratot a vezérlőközponton keresztül, és a biztonsági őrök járőrözik a csomópontot. CCTV, betolakodó detektorok és további védelem segítik őket, több mint 10 millió dollárba kerülve. Rory Carroll írja:

„Egy kicsi kijárat - amelyet a szokásos térképeken nem jelöltek meg - vezet egy kanyargós útra. Sárga jel azt mutatja, hogy ez katonai vagyontárgyak, amelyeket illetéktelen személyzet zárt.

Az domboldalon tovább, az autópályától láthatatlanul, betonfalakkal, biztonsági gémmel és őrökkel, szippantó kutyákkal és kamerákkal ellátott ellenőrző ponttal találkozol. Két hivatalos pecséttel ellátott plakett bejelenti a nemzeti hírszerzés igazgatójának és a Nemzetbiztonsági Ügynökségnek a jelenlétét. ”

Lehet, hogy a komplex hangos, de mennyire biztonságos a tényleges felhő?

Az NSA volt igazgatója, Keith Alexander tábornok szerint a megfelelés biztosítására szolgáló szigorú jogi struktúrák szintén védik polgári szabadságjogok, tehát egy meghatározott határidőn belül törlendő adatok automatikusan értesítik a személyzetet, ha ez az időtartam eléri fel.

Ez az elszámoltathatóság teljes. A tartalmat és a személyzetet cellulárisan címkézik, azaz mindenki számára teljes nyilvántartást jelentenek, akik hozzáfértek fájlokhoz, lemásoltak, kinyomtattak vagy megváltoztattak fájlokat - vagy akár egyetlen szót és nevet. Ez részben engedélyezve van a nyilvános kulcsú infrastruktúra (PKI), amelynek során az adatok titkosítva és dekódolva vannak nyilvános és magánkulcs-párok A titkosítás, a visszafejtés és az aláírás egyszerű végrehajtása a Seahorse segítségével [Linux]Tudjon meg többet a biztonságról és a titkosításról a Seahorse használatával Linux alatt. Olvass tovább , és az identitásokat a Tanúsító Hatóság (CA) ellenőrzi. Ezeket a nyilvántartásokat tanúsítvány-adatbázisban, tárolóban és a kulcs-archívum-kiszolgálón tárolják, és további védelmet nyújtanak az átvitel során bekövetkező korrupció ellen.

A kiegészítő biztonsági módszereket érthetően titokban kell tartani, de Alexander magyarázza:

„A architektúra minden rétegén különféle biztonsági protokollokat, valamint robusztus titkosítási stratégiát használunk. Az NSA felhő több adatkészletet hoz össze, és minden adatot megóv a biztonság és az illetékes hatóságok végrehajtása révén meghatározza felhasználását... Az adatjelöléseken túl az architektúrán keresztül a biztonságot több rétegben alkalmazzák az adatok, rendszerek és használat."

Mennyire biztonságos a felhők?

Köszönöm iCloud ??

- Kirsten Dunst (@kirstendunst) 2014. szeptember 1

Tároláshoz és megosztáshoz felhőalapú számítógépes rendszereket használunk (gondoljuk a DropBox, Az Apple iCloud Mi az iCloud meghajtó és hogyan működik?Zavaros, miért különbözik az iCloud Drive az Apple többi felhőszolgáltatásától? Mutassuk meg, mit tud tenni, és hogyan lehet a legtöbbet kiaknázni. Olvass tovább vagy Google Drive Mennyire biztonságosak a dokumentumok a Google Drive-ban? Olvass tovább ), e-mailben és e-kereskedelem számára. De ezt fontos megjegyezni: ezek a felhők eltérnek az NSA által használtól. Nekik kell lennie. A nemzetbiztonsági titkokat általában fontosabbnak tartják az átmeneti jelleg fenntartása, mint a hatalmas sor önportrék 5 dolog, amelyet el kell kerülni Önportrék készítésekorA Szelfikkel nem szabad könnyedén foglalkozni, és sok dolgot el kell kerülni. Olvass tovább feltöltve az iCloud-ba.

Mindazonáltal az Ön adatai nem mindenki számára elérhetők. A legfontosabb biztonsági intézkedések a következők: megelőző (az első védelmi vonal - kétlépcsős azonosítás Mi a kétfaktoros hitelesítés, és miért kell ezt használni?Két tényezős hitelesítés (2FA) egy olyan biztonsági módszer, amely kétféleképpen megköveteli az identitás igazolását. Általában a mindennapi életben használják. Például hitelkártyával történő fizetés nemcsak a kártyát, hanem a ... Olvass tovább , például); és elrettentő (a potenciális hackerek következményeinek hangsúlyozása); míg a nyomozó (építészeti megfigyelés) kéz a kézben működik a korrekciós ellenőrzésekkel (vagy a károk korlátozásával).

Lehet, hogy adatait egy másik cég szerverén tárolják, de nem minden a helyről szól; ehelyett a hozzáférés módja van. A szilárd adattitkosítás elengedhetetlen, mégis messze nem az egyetlen mód a vállalkozások számára az Ön adatainak biztonságához. A megfelelőségi adatokat, hasonlóan az NSA-nak, de természetesen nem annyira alaposak, szintén felhasználhatjuk, így a részletekhez csak hozzáférhetünk bizonyos összefüggésekben, vagy azonosíthatja a jogsértést a szokatlan tevékenységekre vonatkozó kérelmek ellenőrzésével.

Természetesen ez nem abszolút. Az Apple potenciálisan hatalmas problémával szembesült tavaly, amikor a több híresség beszámolóit feltörték Az Apple megvizsgálja a hírességek meztelenségét, a YouTube bemutatja a Tip Jar-t és még sok más... [Tech News Digest]Az Internet lelassulására várva a Windows XP 1% -kal közelebb áll a halálhoz, ingyenesen játszhatja a Star Citizen játékot, az új Raspberry Pi webböngészőt, valamint azokat a hordozható anyagokat, amelyeket szigorúan elkerültünk. Olvass tovább és kiszivárogtak a kompromittáló fotók Hogy tett egy "kisebb jelentőségű" adatsértés főcímeket és rontotta a hírnevét Olvass tovább . Az Apple azonban nem látja ezt az ő hibájuknak Az Apple elrontja a hibát az iCloud Hack-ben, a zsarolásból kihirdetett Yelp és még sok más... [Tech News Digest]Ugyancsak az Xbox One bejövő bővítése, a Netflix szereti a Facebookot, a BlackBerry ugrat valamit vagy másat, a Destiny Planet View-t, és a kosat, aki utálja a drogokat. Olvass tovább , de függetlenül attól, hogy van fokozta biztonságát Az Apple javítja az iCloud biztonságát, a Twitter megöli a Twitpic védjegyet és még sok más... [Tech News Digest]Rdio emellett freemiumot, Facebook adatvédelmi ellenőrzéseket, ingyenes Xbox One játékot, iDiots várólistát indít az iPhone 6-hoz, és miért szar a Google Glass. Olvass tovább .

Érdekes módon, Lucas Mearian érvel hogy a felhők nem biztonságosak - legalábbis nem a szolgáltatók és a kormányzati szervek, például az NSA ellen. Kombinálja ezt az NSA állításával „bejárati ajtót” akarnak az Ön adataihoz A holnap megfigyelése: Négy technológia, amelyet az NSA fog neked kémkedni - HamarosanA felügyelet mindig a technológia élvonalában van. Itt áll négy olyan technológia, amelyeket az adatvédelem megsértésére használnak az elkövetkező néhány évben. Olvass tovább osztott kulcsos titkosítással, és az adatai biztonságban lehetnek a hackerektől, de a hírszerző ügynökségektől nem.

Bízol a felhőben?

A számítási felhő nem tökéletes, de minden bizonnyal megvannak az előnyei.

Az NSA természetesen költségcsökkentő intézkedésként elfogadta, de a nagyszabású elszámoltathatóság az ő újabb Snowden-esque-szivárgás elleni küzdelem, megelőző, visszatartó és felderítőként működve ellenőrzéseket.

És ha továbbra is aggódik a használt felhők biztonsága miatt, akkor nem vagy tehetetlen. tudsz biztonságos a DropBox fiókod A Dropbox biztosítása: 6 lépés a biztonságosabb felhőalapú tárolás érdekébenA Dropbox nem a legbiztonságosabb felhőtárolási szolgáltatás. De azoknak, akik szeretnének maradni a Dropbox szolgáltatással, az itt található tippek segítik a fiók biztonságának maximalizálását. Olvass tovább , hozzon létre saját felhőt a a nyílt forráskódú Seafile Készítsen saját biztonságos felhőalapú tárolást a Seafile segítségévelA Seafile segítségével saját magánszervert is futtathat, hogy dokumentumokat ossza meg kollégái vagy barátai között. Olvass tovább - vagy akár fedezzen fel több titkosítási módszert 5 módszer a fájlok biztonságos titkosításához a felhőbenLehet, hogy fájljait titkosították átvitelkor és a felhő-szolgáltató kiszolgálóin, de a felhőalapú tárolótársaság dekódolhatja azokat - és bárki, aki hozzáfér a fiókjához, megtekintheti a fájlokat. Ügyfél oldal... Olvass tovább .

Az NSA szerint a felhő a jövő. Te?

Kép kreditek: Biztonságos felhő-számítástechnika FutUndBeidl által; Snowden a vezetékes fedélen Mike Mozart; és Rendszerzár: Jurij Samoilov.

Philip Bates, amikor nem néz televíziót, nem olvas Marvel képregényeket, hallgatja a The Killers-t, és megszállja a forgatókönyv ötleteit, úgy tesz, mintha szabadúszó író lenne. Szereti mindent gyűjteni.