Hirdetés

Az SSH nagyszerű módja annak, hogy távolról hozzáférjen számítógépéhez. Az FTP-hez hasonlóan itt is csatlakozhat SSH FTP Mi az SSH, és miben különbözik az FTP-től [a technológia magyarázata] Olvass tovább hogy biztonságosan hozzáférhessen egy fájlszerverhez kedvencével FTP kliens FTP-fájlátvitel mestere minden webhelyén a FileZilla segítségévelA régi FTP-kliensek nagy része akadozott a nagy fájlátvitel során. Az alkalmazások a szokásos időtúllépéseket tapasztalták, amelyek akkor várhatók, amikor a számítógép 15-ig... Olvass tovább , távoli fájlok gyors elérése, vagy akár hálózati lemez csatlakoztatása a számítógéphez. Az SSH azonban többről szól, mint a távoli fájlelérés. Bejelentkezés SSH-n keresztül a terminálban (vagy a Gitt Windowson) távoli shell hozzáférést biztosít (végül is az SSH a Secure SHell rövidítése). Így kezelem a médiaszerveremet távolról.

Az SSH nagyszerű módja annak, hogy távolról hozzáférjen számítógépéhez. Az FTP-hez hasonlóan itt is csatlakozhat SSH FTP Mi az SSH, és miben különbözik az FTP-től [a technológia magyarázata] Olvass tovább hogy biztonságosan hozzáférhessen egy fájlszerverhez kedvencével FTP kliens FTP-fájlátvitel mestere minden webhelyén a FileZilla segítségévelA régi FTP-kliensek nagy része akadozott a nagy fájlátvitel során. Az alkalmazások a szokásos időtúllépéseket tapasztalták, amelyek akkor várhatók, amikor a számítógép 15-ig... Olvass tovább , távoli fájlok gyors elérése, vagy akár hálózati lemez csatlakoztatása a számítógéphez. Az SSH azonban többről szól, mint a távoli fájlelérés. Bejelentkezés SSH-n keresztül a terminálban (vagy a Gitt Windowson) távoli shell hozzáférést biztosít (végül is az SSH a Secure SHell rövidítése). Így kezelem a médiaszerveremet távolról.

Amikor te nyissa ki a portokat Mi az a porttovábbítás, és hogyan segíthet nekem? [MakeUseOf Explains]Sírsz egy kicsit belül, amikor valaki azt mondja, hogy port átirányítási probléma van, és ezért nem fog működni az új fényes alkalmazás? Az Xboxod nem engedi, hogy játssz, a torrent letöltéseid megtagadják... Olvass tovább az útválasztón (pontosabban a 22-es porton) nem csak a helyi hálózaton belül érheti el az SSH-kiszolgálót, hanem a világ bármely pontjáról.

Azonban nem akarja megkockáztatni, hogy gyenge jelszót használjon a hitelesítéshez. Ha valaki SSH-n keresztül hozzáfér a számítógépéhez, akkor teljes shell hozzáférést kap. Csak hogy világos legyen, nem ezt akarjuk. Szerencsére nagyon könnyű a globális SSH-kiszolgálót nagyon biztonságos módon beállítani kulcsalapú hitelesítés használatával és a jelszavas hitelesítés teljes letiltásával a szerveren.

Ez nekem való?

Csábító, hogy lazulj a személyes biztonsággal. Ha magáncélra használja a szervert, azt gondolhatja, hogy az emberek egyszerűen nem tudnak a szerveréről, és ezért nem próbálják meg feltörni – biztonság a homályon keresztül. Ez lenne a nagyon téves feltételezés. Mivel a (legtöbb) SSH-forgalom a 22-es porton kerül továbbításra, a támadók rendszeresen ellenőrzik a 22-es port láthatóságát véletlenszerű IP-címeken, amit egy brute force támadás követ. Ez az egyik módja annak, hogy a botneteket használják DDOS támadások Mi az a DDoS támadás? [MakeUseOf Explains]A DDoS kifejezés minden alkalommal fütyül a múltba, amikor a kiberaktivizmus tömegesen felkapja a fejét. Az ilyen jellegű támadások több okból is a nemzetközi hírlapokra kerülnek. A DDoS-támadásokat elindító problémák gyakran ellentmondásosak vagy rendkívül... Olvass tovább .

Röviden: ha az SSH-kiszolgálót az interneten keresztül sugározza (azaz a 22-es továbbítási portot), akkor igen, ez az Ön számára készült.

A kulcs alapú SSH bejelentkezés ötlete

A kulcs alapú SSH bejelentkezések azon az elképzelésen alapulnak nyilvános kulcsú kriptográfia. Túl messzire vinnénk, ha elmagyaráznánk a bonyodalmakat, de megpróbálunk egy egyszerű képet festeni a színfalak mögött zajló eseményekről.

Az alábbi folyamat során az ügyfélszámítógép két kulcsot állít elő: egy nyilvános kulcsot és egy privát kulcsot. Az általános elképzelés az, hogy titkosíthatja az adatokat a nyilvános kulccsal, de csak a titkos kulccsal lehet visszafejteni. A nyilvános kulcsot a szerverre helyezzük, és megkérjük, hogy titkosítsa az összes kimenő kommunikációt vele. Ez biztosítja, hogy csak a privát kulccsal rendelkező ügyfelek tudják visszafejteni és elolvasni az adatokat.

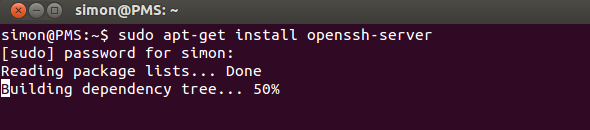

1. Telepítse az OpenSSH-t

Először is beállítunk egy SSH-kiszolgálót az OpenSSH használatával. Ha már fut egy SSH-kiszolgáló, és csak szeretné tudni, hogyan kell beállítani a kulcsalapú hitelesítést, kihagyhatja ezt a lépést. Használja kedvenc csomagkezelőjét az OpenSSH szerveralkalmazás telepítéséhez. A legegyszerűbb módja továbbra is a apt-get parancsot a terminálból.

sudo apt-get install openssh-server

Írja be jelszavát, erősítse meg, és várjon egy percet, amíg a telepítés befejeződik. Gratulálunk, most már van egy SSH-kiszolgálója. (Az könnyű volt!)

Használhatja az alkalmazást úgy, ahogy van, vagy szerkesztheti /etc/ssh/sshd_config konfigurálni. Futtassa a man sshd_config parancsot a Terminálban további információkért. Egy másik nagyszerű forrás az OpenSSH-val kapcsolatos további információkhoz a megfelelő Ubuntu súgóoldal.

2. Kulcsok generálása

Létrehozunk egy kulcskészletet. Futtassa a következő parancsokat (a OpenSSH/Keys Ubuntu súgóoldal).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

Az első parancs egy rejtett „.ssh” könyvtárat hoz létre a saját mappájában, a második parancs módosítja a mappa hozzáférési engedélyeit, míg a harmadik parancs valójában egy sor RSA kulcsok. Először meg kell adnia a kulcsok mentéséhez szükséges helyet (hagyja üresen, és nyomja meg az Enter billentyűt, hogy az alapértelmezett helyre mentse), másodszor pedig egy jelszót.

Ez a jelszó tovább titkosítja a számítógépén tárolt privát kulcsot, így lényegében több ideje marad az SSH-kiszolgáló védelmére, ha a privát kulcsát valaha is ellopnák. Ügyeljen arra, hogy olyan jelszót válasszon, amelyet meg tud jegyezni, mivel azt meg kell adnia, amikor megpróbálja használni a kulcsát.

3. A nyilvános kulcs átvitele

Ezután át kell vinnie az előző lépésben létrehozott nyilvános kulcsot az SSH-kiszolgáló számítógépére. Ha a kliensgépen Linux is fut, ezt nagyon egyszerűen elérheti az alábbi parancs futtatásával (helyettesítő

ssh-copy-id @

Ha az ügyfél nem támogatja az ssh-copy-id parancsot, használhatja helyette az alábbi parancsot. Kicsit bonyolultabb, de lényegében ugyanazokat az eredményeket éri el.

macska ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; macska >> ~/.ssh/authorized_keys"

Meg kell adnia az SSH-kiszolgáló felhasználói jelszavát. Ha a parancsok hiba nélkül futnak le, akkor a nyilvános kulcsát a rendszer a szerverre másolta.

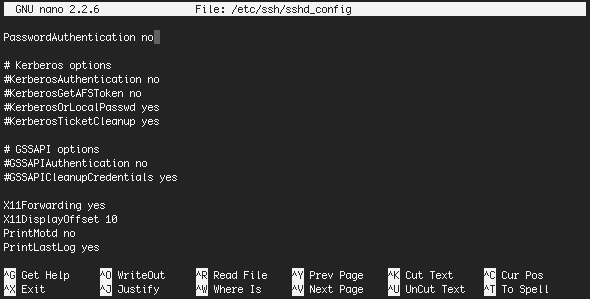

4. Jelszó hitelesítés letiltása

Figyelje meg, hogy a rendszere még mindig nem biztonságosabb, mint az első lépés után. Bár legalább egy kliens kulcsalapú hitelesítés használatára van beállítva, ez továbbra is hagy teret más ügyfelek számára, hogy jelszóval csatlakozzanak. Befejezésül teljesen letiltjuk a jelszavas hitelesítést. E lépés után csak A fenti folyamaton átesett számítógépek csatlakozhatnak az SSH-kiszolgálóhoz.

A jelszavas hitelesítés letiltásához szerkessze a /etc/ssh/sshd_config fájlt a kedvenc szerkesztőjében. A korlátozott fájlok szerkesztésének egyik legegyszerűbb módja ismét a terminál használata. (Részvesztve vagyok a nano-val, de bármit használhatsz, amiben a legkényelmesebb.)

sudo nano /etc/ssh/sshd_config

Körülbelül 40 sort a fájl aljától talál

#PasswordAuthentication igen

Távolítsa el a számjelet (#), és módosítsa a beállítást „nem”-re, az alábbiak szerint.

JelszóHitelesítés sz

A végső fájlnak valahogy így kell kinéznie:

Mentse el a fájlt a CTRL+X lenyomásával. Erősítse meg a szerkesztést és a fájlnevet, és már majdnem kész. Csak indítsa újra az SSH-kiszolgálót, hogy ezekkel az új beállításokkal fusson.

sudo restart ssh

Azt is észre fogja venni, hogy az ügyfél nem kér jelszót a kulcs visszafejtéséhez, ha a jelszó-hitelesítés le van tiltva a szerveren. Most, hogy van egy biztonságos SSH-kiszolgálója, hogyan kívánja használni? Biztonságos fájlszerverként, távoli shellként vagy más szolgáltatások továbbítására SSH-n keresztül? Tudassa velünk az alábbi megjegyzések részben!

Kép jóváírása: Shutterstock

Író és informatikus hallgató vagyok Belgiumból. Mindig megtehetsz nekem egy szívességet egy jó cikkötlettel, könyvajánlással vagy receptötlettel.