A mobilalkalmazások a kiberbűnözők számára az egyik leggyakoribb eszközzé váltak az eszközökhöz való hozzáférésre és a felhasználói adatok elszívására.

A mobilalkalmazások népszerűségének növekedésével a hackerek különféle módszereket dolgoztak ki, hogy kihasználják és veszélyt okozzanak. Ezek a veszélyek az Ön személyazonosságának ellopását, adatainak veszélyeztetését vagy mindkettőt eredményezhetik.

Ha mobilalkalmazást fejleszt, vagy egyszerűen csak gyakran használja, fontos, hogy tisztában legyen ezekkel a fenyegetésekkel, és tegyen lépéseket, hogy megvédje magát ellenük.

1. Malware támadások

A rosszindulatú program olyan rosszindulatú kód, amely megfertőzheti eszközét vagy mobilalkalmazását, és ellophatja személyes adatait. Terjeszthető linkeken, letöltéseken keresztül vagy akár más alkalmazásokból is. A kiberbûnözõk mindig a legegyszerûbb módot keresik a rosszindulatú program elterjesztésére egy nagyobb embercsoport számára. Ezért a mobilalkalmazások a fő célpontjaik, mivel naponta milliók töltik le és használják őket.

De hogyan terjesztik a kiberbűnözők a rosszindulatú programokat mobilalkalmazásokon keresztül? Általában rosszindulatú kódot tartalmazó alkalmazást töltenek fel, vagy rosszindulatú kódot szúrnak be egy meglévőbe. Ettől eltekintve kihasználják a népszerű alkalmazásnevet, és rosszindulatú kóddal készítik el annak pontos másolatát.

2. Adatszivárgás

Az adatszivárgás az adatok jogosulatlan továbbítása, amely akkor történik, ha egy alkalmazás nem rendelkezik megfelelő biztonsági intézkedésekkel. Tegyük fel például, hogy a felhasználó bizalmas adatokat, például hitelkártyaszámát vagy társadalombiztosítási számát ad meg egy nem megfelelő biztonságú alkalmazásban. Ebben az esetben ellopható és rosszindulatú célokra felhasználható.

Az ilyen típusú biztonsági fenyegetést gyakran a rossz kódolási gyakorlat, az elavult szoftverösszetevők vagy a titkosítatlan adattárolás okozzák.

A mobilalkalmazásnak meg kell őriznie adatait, de ha nincsenek megfelelően biztonságosan biztosítva, akkor az adatok kiszivároghatnak. A kiberbűnözők könnyen hozzáférhetnek az alkalmazás adatbázisához, és ellophatják az Ön által tárolt érzékeny információkat. Adatszivárgás akkor is előfordulhat, ha egy alkalmazást már nem használnak, vagy törölték, de az adatok továbbra is elérhetők maradnak.

3. Nem biztonságos, harmadik féltől származó API-k

Az alkalmazásprogramozási interfészek (API-k) lehetővé teszik az alkalmazások számára, hogy kommunikáljanak és adatokat osszanak meg egymással. A harmadik féltől származó API-k olyan szolgáltatások, amelyek integrálhatók a mobilalkalmazásba, hogy további funkciókat biztosítsanak.

A biztonsági rések egyik fő forrása is, mivel hozzáférést biztosítanak a hackerek által könnyen kihasználható érzékeny adatokhoz.

Győződjön meg arról, hogy az alkalmazás által használt harmadik fél API-k biztonságosak. Ezenkívül ellenőriznie kell az API-k biztonsági intézkedéseit, és gondoskodnia kell arról, hogy biztonságos hitelesítési rendszerrel rendelkezzenek.

4. Nem biztonságos hitelesítés

A nem biztonságos hitelesítésről akkor beszélünk, ha az alkalmazás nem követeli meg a felhasználóktól biztonságos jelszó megadását. Ez megkönnyíti a hackerek számára, hogy hozzáférjenek az alkalmazásodhoz, mivel nem kell bonyolult jelszavakat feltörniük. Bár nem minden alkalmazásnál fontos a hitelesítés megvalósítása, az érzékeny adatokat kezelők számára, például banki alkalmazások, közösségi média alkalmazások és hasonlók számára elengedhetetlen.

Ha alkalmazása hitelesítést igényel, akkor győződjön meg arról, hogy erős jelszószabályzattal rendelkezik, és kétfaktoros hitelesítést is használjon. Ez segít megvédeni alkalmazását az illetéktelen hozzáféréstől.

5. Gyenge titkosítás

A titkosítás az adatok titkosításának folyamata, hogy azok olvashatatlanok legyenek, és kulcs nélkül ne lehessen megfejteni. Megfelelő titkosítás nélkül az adatok sebezhetőek, és könnyen hozzáférhetnek a hackerek. Sok alkalmazásfejlesztő elköveti azt a hibát, hogy nem titkosítja megfelelően adatait, ami komoly biztonsági kockázatokhoz vezethet.

Fontos annak biztosítása, hogy az alkalmazás megfelelően és biztonságosan használja a titkosítást. Ez magában foglalja az erős algoritmusok használatát a titkosításhoz, a biztonságos protokollok használatát a kommunikációhoz és a titkosítási kulcsok megfelelő tárolását.

6. Kijavítatlan sebezhetőségek

A biztonsági rések a kód gyengeségei, amelyek lehetővé teszik a hackerek számára, hogy hozzáférjenek érzékeny adatokhoz, vagy átvegyék az irányítást egy alkalmazás felett. A javítatlan sérülékenységek azok, amelyeket a biztonsági kutatók azonosítottak, de a fejlesztők még nem javították ki őket. A mobilalkalmazások, különösen a bonyolult kóddal rendelkezők, számos sebezhetőséget tartalmazhatnak, amelyeket a kiberbűnözők könnyen kihasználhatnak. Ezek a sérülékenységek más fenyegetésekhez vezethetnek, például adatszivárgáshoz és rosszindulatú programok fertőzéséhez.

Rendszeresen frissítse alkalmazását az azonosított sebezhetőségek legújabb javításaival. Ez segít abban, hogy alkalmazása biztonságos legyen, és védve legyen a hackerekkel szemben.

7. Rooting vagy Jailbreak

Rooting vagy jailbreak, ami a az eszköz operációs rendszeréhez való root hozzáférés megszerzésének folyamata, súlyos biztonsági kockázatokhoz vezethet. Ennek az az oka, hogy a root hozzáféréssel megkerülhetők az alkalmazások biztonsági intézkedései, és lehetővé válik a rosszindulatú kód futtatása az eszközön. Ezenkívül a hackerek számára korlátlan hozzáférést biztosíthat az eszköz memóriájában tárolt érzékeny adatokhoz.

Általában az okostelefon-felhasználók root vagy jailbreak segítségével hozzáférhetnek a további szolgáltatásokhoz és funkciókhoz, de ezt kerülni kell, mivel biztonsági fenyegetések egész sorát nyithatja meg.

8. Nem biztonságos hálózati kapcsolatok

Amikor az alkalmazás kommunikál egy szerverrel, fontos, hogy a kapcsolat biztonságos legyen közöttük. Ez azt jelenti, hogy az összes elküldött és fogadott adatot titkosítani kell, hogy a hackerek ne férhessenek hozzá vagy módosíthassák azokat. Sok alkalmazás elköveti azt a hibát, hogy nem biztosítja megfelelően a hálózati kapcsolatait, ami adatszivárgáshoz és más biztonsági fenyegetésekhez vezethet.

Ellenőrizze, hogy az alkalmazás biztonságos protokollokat használ-e a kommunikációhoz és a titkosításhoz az általa küldött és fogadott adatok védelme érdekében.

9. Kiváltságos alkalmazások

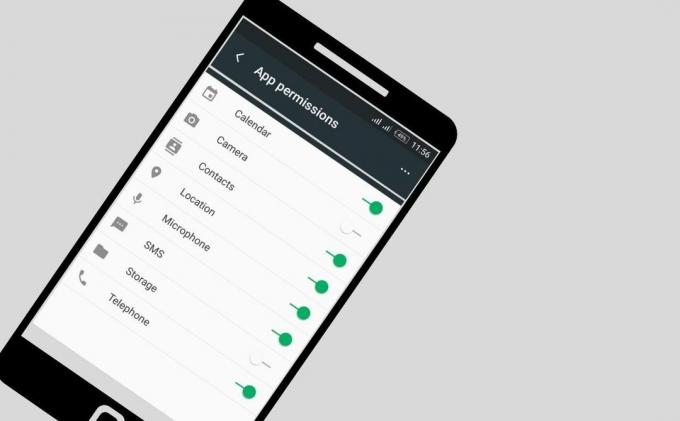

A túlprivilegizált alkalmazások azok, amelyek több engedélyt kérnek, mint amennyit igényelnek. Egyes fejlesztők hajlamosak olyan alkalmazásokat fejleszteni, amelyek túl sok engedélyt kérnek, amit a hackerek kihasználhatnak. A szükségtelen engedélyek ugyanis hozzáférést biztosíthatnak különféle érzékeny adatokhoz és funkciókhoz, amelyeket aztán a rosszindulatú szereplők manipulálhatnak vagy visszaélhetnek. Például egy képszerkesztő alkalmazás hozzáférést kérhet a felhasználó névjegyzékéhez, amire nincs szüksége.

Egy alkalmazás telepítésekor ügyeljen a csak a szükséges engedélyeket adja meg a funkcionalitásáért és semmi többért. Ez segít megakadályozni, hogy a rosszindulatú szereplők kihasználják az extra engedélyeket.

10. Nem biztonságos, harmadik féltől származó alkatrészek

A harmadik féltől származó összetevők külső forrásból származó kóddarabok, amelyeket az alkalmazások fejlesztése során használnak fel. Ezek az összetevők különféle biztonsági kockázatokat jelenthetnek, ha nincsenek megfelelően biztosítva. Például egy harmadik féltől származó összetevő hozzáférhet érzékeny adatokhoz, vagy lehetővé teheti rosszindulatú kódok futtatását az eszközön.

Kövesse nyomon, hogy minden harmadik féltől származó összetevőt rendszeresen felügyelnek és frissítenek. Ez segít megelőzni az elavult összetevők által okozott biztonsági megsértéseket. Ezenkívül csak megbízható forrásokat használjon harmadik féltől származó összetevőkhöz, hogy megbizonyosodjon arról, hogy biztonságosak és naprakészek.

Tartsa biztonságban mobiladatait

A mobilalkalmazások biztonsága minden mobilalkalmazás-fejlesztési folyamat fontos szempontja. Annak érdekében, hogy mobilját megóvja a potenciális fenyegetésektől, létfontosságú, hogy ismerje a mobilalkalmazások legfontosabb biztonsági fenyegetéseit és azok elkerülésének módját. A Vigilance segíthet azonosítani és mérsékelni a főbb mobilalkalmazás-fenyegetéseket, így biztosíthatja adatai és alkalmazásai biztonságát. Ha időt szán mobilalkalmazása megfelelő védelmére, megvédheti azt a kiberbűnözőktől és más rosszindulatú szereplőktől.