Hirdetés

Az idei Black Hat Europe biztonsági konferencián két kutató dolgozik a Kínai Hongkongi Egyetemen bemutatott olyan kutatást, amely kimutatta az Android-alkalmazásokat érintő kihasználást ami potenciálisan több mint egymilliárd telepített alkalmazást okozhat támadásoknak.

A kizsákmányolás az OAuth 2.0 engedélyezési szabvány mobil megvalósításának középtávú támadására támaszkodik. Ez nagyon technikusnak hangzik, de mit jelent valójában, és az adatai biztonságban vannak?

Mi az OAuth?

Az OAuth egy nyitott szabvány, amelyet sok webhely és alkalmazás használ 3 Alapvető biztonsági feltételek, amelyeket meg kell értenieMegzavarja a titkosítás? Zavart az OAuth, vagy megkövetelte a Ransomware? Vessük le néhány leggyakrabban használt biztonsági kifejezést, és pontosan mit is jelentenek ezek. Olvass tovább hogy lehetővé tegye, hogy bejelentkezzen egy harmadik féltől származó alkalmazásba vagy webhelyre a sok OAuth-szolgáltató valamelyikének fiókja segítségével. A leggyakoribb és legismertebb példák a Google, a Facebook és a Twitter.

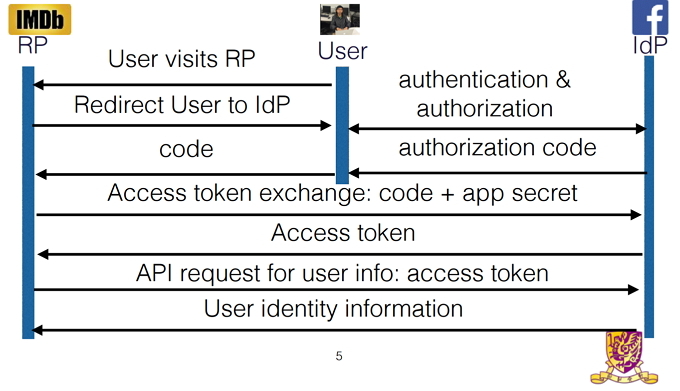

Az egyszeri bejelentkezés (SSO) gomb lehetővé teszi a hozzáférést a fiókja adataihoz. Amikor rákattint a Facebook gombra, a harmadik féltől származó alkalmazás vagy webhely hozzáférési jogkivonatot keres, amely hozzáférést biztosít a Facebook adataihoz.

Ha ezt a tokent nem találja, akkor felkérjük, hogy engedélyezzék a harmadik felek hozzáférését a Facebook-fiókodhoz. Miután engedélyezte ezt, a Facebook üzenetet kap harmadik féltől, amely hozzáférési jogkivonatot kér.

A Facebook egy tokennel válaszol, és hozzáférést biztosít a harmadik feleknek az Ön által megadott információkhoz. Például hozzáférést biztosít alapvető profilinformációinak és barátainak listájához, fotóihoz nem. A harmadik fél megkapja a tokent, és lehetővé teszi, hogy bejelentkezzen a Facebook hitelesítő adataival. Ezután, amíg a token nem jár le, hozzáférhet az Ön által engedélyezett információkhoz.

Ez egy nagyszerű rendszernek tűnik. Nem szabad elfelejtenie a jelszavakat, és meg kell könnyedén bejelentkeznie és ellenőriznie adatait egy már létező fiókkal. Az SSO gombok még hasznosabbak a mobiltelefonokon új jelszavak létrehozásakor, ahol egy új fiók engedélyezése időigényes lehet.

Mi a baj?

A legfrissebb OAuth-keretrendszert - az OAuth 2.0-t - 2012 októberében jelentették meg, és nem mobil alkalmazásokhoz tervezték. Ennek eredményeként sok alkalmazásfejlesztőnek saját kezűleg kellett végrehajtania az OAuth alkalmazást, útmutatás nélkül, hogyan kell ezt biztonságosan végrehajtani.

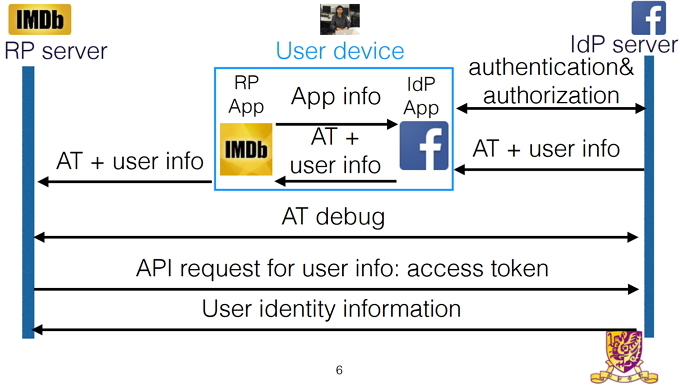

Míg az OAuth a webhelyeken közvetlen kommunikációt folytat a harmadik fél és az SSO-szolgáltató kiszolgálói között, a mobilalkalmazások nem ezt a közvetlen kommunikációs módszert használják. Ehelyett a mobilalkalmazások az eszközön keresztül kommunikálnak egymással.

Amikor az OAuth-ot webhelyen használja, a Facebook a hozzáférési jogkivonatot és a hitelesítési információkat közvetlenül a harmadik fél szervereire továbbítja. Ez az információ érvényesíthető, mielőtt bejelentkezik a felhasználóba vagy hozzáférne bármilyen személyes adathoz.

A kutatók azt találták, hogy az Android-alkalmazások nagy részére hiányzik ez az érvényesítés. Ehelyett a Facebook szerverei eljuttatják a hozzáférési jogkivonatot a Facebook alkalmazáshoz. A hozzáférési jogkivonatot ezután eljuttatják a harmadik fél alkalmazásához. A harmadik féltől származó alkalmazás ezután lehetővé teszi a bejelentkezést anélkül, hogy a Facebook szerverein ellenőriznék, hogy a felhasználói adatok jogszerűek-e.

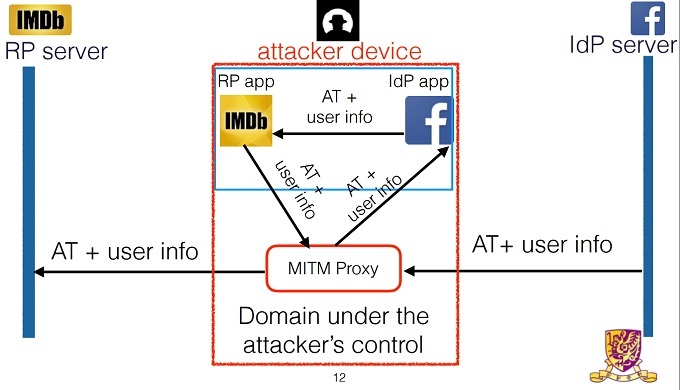

A támadó bejelentkezhet önmagában, kiváltva az OAuth token kérést. Miután a Facebook jóváhagyta a tokent, beilleszkedhetnek a Facebook szerverei és a Facebook alkalmazás közé. A támadó ezután megváltoztathatja a token felhasználói azonosítóját az áldozat azonosítójáig. A felhasználónév általában nyilvánosan elérhető információ is, tehát nagyon kevés akadály van a támadó számára. Miután megváltoztatta a felhasználói azonosítót - de az engedélyt továbbra is megadták - a harmadik féltől származó alkalmazás bejelentkezik az áldozat fiókjába.

Az ilyen típusú kizsákmányolás a ember-közép (MitM) támadás Mi az a középtámadó támadás? A biztonsági zárószó magyarázataHa hallottál a „középső ember” támadásokról, de nem vagy biztos abban, hogy ez mit jelent, ez a cikk az Ön számára. Olvass tovább . A támadó itt tudja elfogni és megváltoztatni az adatokat, miközben a két fél úgy gondolja, hogy közvetlenül kommunikálnak egymással.

Hogyan befolyásolja ez Önt?

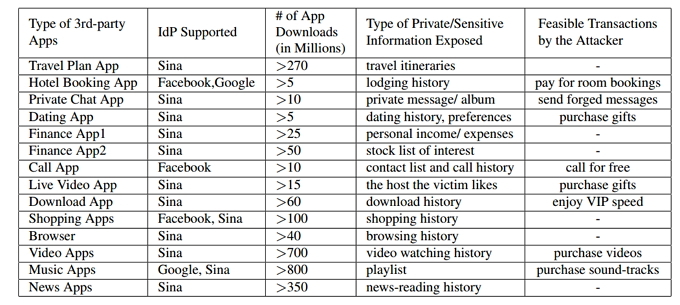

Ha a támadó képes becsapni egy alkalmazást abban, hogy azt hitte, hogy ő vagy, akkor a hackerek hozzáférést kap az összes információhoz, amelyet az adott szolgáltatásban tárol. A kutatók az alább bemutatott táblázatot készítették, amely felsorolja azokat az információkat, amelyeket feltehet különféle alkalmazások esetén.

Egyes információk kevésbé károsak, mint mások. Kevésbé valószínű, hogy aggódik a hírolvasási előzmények feltárása miatt, mint az összes utazási terv, vagy az a képesség, hogy privát üzeneteket küldhet és fogadhat a nevében. Ez egy nyugtató emlékeztető az információtípusokra, amelyeket rendszeresen megbízunk harmadik felekkel - és azok visszaélésének következményeivel.

Kell aggódnia?

A kutatók azt találták, hogy a 600 legnépszerűbb alkalmazás, amely támogatja az SSO-t a Google Play Áruházban, 41,21% -a sérülékeny a MitM támadás ellen. Ez potenciálisan milliárd felhasználót tehet szerte a világon az ilyen típusú támadásoknak. A csapat kutatást végzett az Androidon, de úgy vélik, hogy megismételhető az iOS-en. Ez potenciálisan alkalmazásmilliókat hagyhat a két legnagyobb mobil operációs rendszeren veszélybe a támadásnak.

Az írás idején az OAuth 2.0 specifikációt kidolgozó internetes mérnöki munkacsoport (IETF) nem tett hivatalos nyilatkozatot. A kutatók elutasították az érintett alkalmazások megnevezését, ezért óvatosnak kell lennie, ha SSO-t használ a mobil alkalmazásokban.

Van egy ezüst bélés. A kutatók már figyelmeztettek a Google-ra és a Facebookra, valamint más SSO-szolgáltatókra a kizsákmányolásról. Ráadásul az érintett külső fejlesztőkkel közösen dolgoznak a probléma megoldásán.

Mit tehetsz most?

Noha egy javítás már folyamatban van, vannak nagyon az érintett alkalmazások frissítésére. Ez valószínűleg eltart egy ideig, ezért érdemes lehet egyelőre nem használni az SSO-t. Ehelyett, amikor új fiókra regisztrál, győződjön meg róla hozzon létre egy erős jelszót 6 tipp egy törhetetlen jelszó létrehozásához, amelyre emlékszikHa a jelszavak nem egyedi és törhetetlen, akkor nyithatja meg a bejárati ajtót, és ebédelre hívhatja meg a rablókat. Olvass tovább nem fogod elfelejteni. Vagy azt, vagy használjon jelszókezelőt Hogyan védik a jelszókezelők a jelszavaikat?A nehezen feltörhető jelszavak szintén nehéz megjegyezni. Biztonságban akar lenni? Szüksége van egy jelszókezelőre. Íme, hogyan működnek, és hogyan tartanak biztonságban. Olvass tovább hogy nehéz emelőt végezzen neked.

Ez jó gyakorlat végezzen saját biztonsági ellenőrzést Védje meg magát egy éves biztonsági és adatvédelmi ellenőrzésselMajdnem két hónap telik el az új évben, de van még idő pozitív állásfoglalásra. Felejtsd el kevesebb koffein fogyasztását - arról beszélünk, hogy lépéseket teszünk az online biztonság és magánélet védelme érdekében. Olvass tovább időről időre. A Google is jutalmazza meg a felhő tárolásában Ez az 5 perces Google-ellenőrzés 2 GB szabad helyet biztosít ÖnnekHa öt percre van szüksége ezen biztonsági ellenőrzés elvégzéséhez, a Google 2 GB szabad helyet biztosít Önnek a Google Drive-on. Olvass tovább a szűrés elvégzéséért. Ez ideális idő nézd meg, hogy mely alkalmazásokhoz adtál engedélyt Közösségi bejelentkezést használ? Tegye meg ezeket a lépéseket fiókja biztonságáhozHa közösségi bejelentkezési szolgáltatást (például Google vagy Facebook) használ, akkor azt gondolja, hogy minden biztonságos. Nem így van - itt az ideje, hogy vessen egy pillantást a társadalmi bejelentkezések gyengeségeire. Olvass tovább az SSO-fiókjain. Ez különösen fontos egy olyan webhelyen, mint a Facebook Harmadik fél Facebook-bejelentkezéseinek kezelése [Heti Facebook-tippek]Hányszor engedélyezte harmadik fél webhelyének hozzáférését a Facebook-fiókjához? Így kezelheti a beállításait. Olvass tovább , amely tárolja a óriási mennyiségű nagyon személyes információ Hogyan lehet letölteni a teljes Facebook előzményeketAz évek során a Facebook sok adatot gyűjtött rólad. Ebben a cikkben elmagyarázza, hogyan töltheti le a Facebook előzményeit, és mi valószínűleg megtalálja benne. Olvass tovább .

Gondolod, hogy itt az ideje elmozdulni az egyszeri bejelentkezéstől? Ön szerint mi a legjobb bejelentkezési módszer? Ez a kizsákmányolás érintette Önt? Tudassa velünk az alábbi megjegyzésekben!

Kép-hitelek: Marc Bruxelle / Shutterstock

James a MakeUseOf Vásárlási Útmutatók és Hardver Hírek Szerkesztője és szabadúszó író, aki szenvedélyesen teszi a technológiát mindenki számára elérhetővé és biztonságossá. A technológia mellett az egészség, az utazás, a zene és a mentális egészség iránt is érdeklődik. Gépészmérnöki diplomát szerzett a Surrey-i Egyetemen. A krónikus betegségről a PoTS Jots-on is található.