Hirdetés

Tehát nem érdekelte a Google, az Amazon, a Facebook és a Samsung hallgatása. De hogyan érzi magát a számítógépes bűnözők, akik a hálószobában folytatott beszélgetésein figyelnek? A WikiLeaks's Vault 7 fájl azt sugallja, hogy hamarosan a váratlan látogatók házigazdáját játszhatja.

A Központi Hírszerző Ügynökség legveszélyesebb rosszindulatú programja, amely szinte képes feltörni minden vezeték nélküli fogyasztói elektronika - a tolvajok és a terroristák kezébe kerülhet. Mit jelent ez számodra?

Mi a Vault 7?

A Vault 7 egy kiszivárgott dokumentum, amely a Központi Hírszerző Ügynökség (CIA) kiberharc képességeivel kapcsolatos. A Vault 7-ben leírt szoftver nagy része feltárja, hogy a CIA hogyan vezérli és felügyeli okostelefonokat, táblagépeket, intelligens TV-ket és más, internethez csatlakoztatott eszközöket. Március 7-én a WikiLeaks a dokumentumok egy apró részét tette közzé.

Mi rettegne mindenkit: A WikiLeaks szerint a A CIA elvesztette az irányítást ezen eszközök felett. És most (valószínűleg) a bűnözők birtokolják őket. Ugyanakkor a

közzétett A kizsákmányolások (sok még nem publikált kizsákmányolás) csaknem öt éves és azóta javításra kerültek.Hogyan szerezhet bűnözőket az amerikai hackeres eszközök

Nem mindenki, aki hírszerző ügynökségnél dolgozik, kártyatartó tag. A CIA rendszeresen kiszervezi a foglalkoztatást szövetségi vállalkozókkal a magánszektorban. Ezen magán hírszerző cégek közül sok, mint például a HBGary, hiányzik a CIA biztonsága.

Edward Snowden szövetségi vállalkozó volt

Például, Booz Allen Hamilton alkalmazott NSA vállalkozó Edward Snowden, aki híresen kiszivárogtatta az NSA illegális megfigyelési programjaira vonatkozó dokumentumokat. Továbbá, Booz Allen Hamilton 2011-es csapást szenvedett.

A WikiLeaks hivatalos nyilatkozatában kijelentette (a hangsúly az enyém):

Úgy tűnik, hogy az archívum megvan az Egyesült Államok volt kormányzati hackereinek és vállalkozóinak körében illetéktelen módon terjesztették, akik közül az egyik a WikiLeaks-nek biztosította az archívum egyes részeit.

Az ajánlat egy része kiemelkedik: a szerszámokat „jogosulatlan módon” forgalmazták. Ennek a következtetésnek a világ mindenkire vonatkoznia kell. A CIA valószínűleg elvesztette az irányítást egy 100 milliárd dolláros portfólióval, amely a hackelési eszközöket illeti.

De nem ez az első alkalom, hogy a magánszereplők veszélyes, kormány által kifejlesztett szoftvert vásároltak.

A Stuxnet féreg

Például a Stuxnet féreg A Microsoft javítja a Freak & Stuxnet-t, a Facebook megállítja a kövér érzést [Tech News Digest]A Microsoft javítja a problémákat, a Facebook már nem érzi jól magát, az Uber nőket akar, az iPhone Google Naptárt, a PlayStation Kínába száll, és kígyót játszik egy vízkútban. Olvass tovább , egy másik fegyverzett malware, a számítógépes bűnözők kezébe esett 2010-es felfedezés. Azóta a Stuxnet alkalmanként rosszindulatú programként jelenik meg. A mindenütt jelen lévő adatok egy része a kódbázissal kapcsolatos. Sean McGurk, kiberbiztonsági kutató szerint a forráskód a Stuxnethez letölthető.

Letöltheti a Stuxnet tényleges forráskódját, majd újracsomagolhatja és újracsomagolhatja, majd tudhatja, hogy visszahúzza bárhová is.

Ez azt jelenti, hogy minden kódoló nagyjából elkészítheti saját Stuxnet-alapú malware készletét. A CIA ellenőrizetlen ellenőrzése a számítógépes arzenál felett biztosítja, hogy a kizsákmányolások továbbra is profitszerző bűnözők, terroristák és gazember államok kezébe kerüljenek. Nincs jobb példa, mint a ShadowBrokers.

Az árnyék brókerek

2016-ban a Árnyék brókerek a csoport hírhedten árverésre bocsátotta az államilag gyártott hacker szerszámok sorozatát. Valaki kitalálja, hogy hogyan lopták el az eszközöket ahol megszerezték őket ismert: az NSA.

Az Intercept szerint a Snowden belsejében lévő szivárgás dokumentumok kösse össze az árnyék brókerek által ellopott eszközöket az Equation Group (EG) néven ismert hackerek csoportjával. Az EG olyan kizsákmányolásokat alkalmazott, amelyeket később találtak meg az államilag támogatott Stuxnet féregben - ez nagymértékben utal az NSA és az EG közötti kapcsolatra. A kiszivárgott eszközökkel kombinálva úgy tűnik, hogy az NSA és a CIA nem képes ellenőrizni saját technológiáit.

De ez azt jelenti, hogy a magánélet és a biztonság veszélybe kerül?

Az ügyfelek kémkedésének története

Az Ön személyes adatai és biztonsága már veszélyeztetett.

Szinte minden modern okos termék mikrofonokat tartalmaz. Egyes készülékeknek a gomb megnyomására van szükség a mikrofon vagy a kamera bekapcsolásához. Mások folyamatosan figyelnek egy kulcsszó megfogalmazására. Például, A Samsung intelligens TV-k sorozata A Samsung legújabb intelligens TV-jei egyenesen elmaradnak George Orwell 1984-tőlA legújabb Samsung intelligens TV-k új funkciója a koreai óriást egy kissé forró vízbe tette. Kiderül, hogy mindent meghallottak, amit mondtál ... Olvass tovább folyamatosan hallgassa meg, rögzítse és továbbítsa - mindezt anélkül, hogy támaszkodna a kifinomult kormányzati felügyeletre.

Az intelligens TV-k tulajdonosai

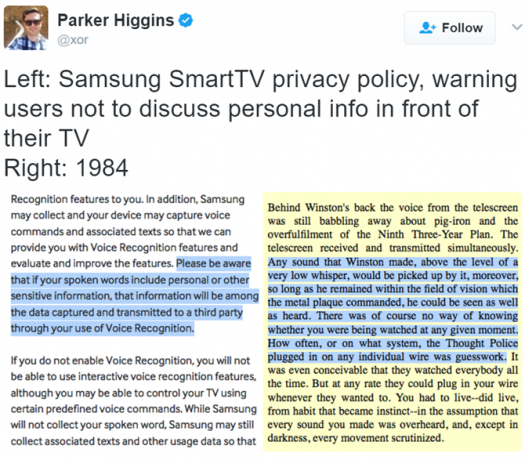

A Samsung adatvédelmi nyilatkozata az intelligens tévékkel kapcsolatban aggodalomra ad okot. Bár a Samsung a viták elkerülése végett módosította adatvédelmi szolgáltatási feltételeiket, az eredeti nyilatkozatot a Twitter felhasználó rögzítette xorpontja a következőképpen szól:

Íme a Samsung releváns idézete (kiemelés az enyém):

Kérjük, vegye figyelembe, hogy ha beszélt szavak tartalmazzon személyes vagy egyéb érzékeny információkat, ez az információ szerepel a rögzített és harmadik félnek továbbított adatok között a Hangfelismerés használatával.

Röviden: az intelligens televíziók mindent hallanak, amit mond. És a Samsung megosztja ezeket az adatokat harmadik felekkel. Ezeket a harmadik feleket azonban feltételezzük, hogy olyan vállalkozások, amelyeknek csak üzleti érdeke fűződik a beszélgetésekhez. És mindig ki tudja kapcsolni a dolgot.

Sajnos a CIA által kifejlesztett „Síró angyal” hack miatt ez a TV nem kapcsolható ki. A síró angyal a Samsung intelligens TV-jeit célozza meg. A Vault 7 dokumentációja erre utal Fake-Off mód. Tól től WikiLeaks:

… A síró angyal „Fake-Off” módba helyezi a cél TV-t, hogy a tulajdonos tévesen azt hitte, hogy a TV ki van kapcsolva, amikor be van kapcsolva. „Fake-Off” módban a TV hibaként működik, rögzíti a helyiségben zajló beszélgetéseket, és az interneten keresztül továbbítja azokat egy rejtett CIA szerverre.

A Samsung nem egyedül. Végül is a Facebook, a Google és az Amazon (az Echo áttekintése Amazon Echo Review és az GiveawayAz Amazon Echo egységes integrációt kínál a hangfelismerés, a személyes asszisztens, az otthoni automatizálás vezérlői és az audiolejátszás funkciói között 179,99 USD-ért. A visszhang visszatér új földre, vagy jobban tud-e máshol? Olvass tovább ) az eszközök mikrofonjainak használatára is támaszkodik - gyakran a tudva a felhasználók hozzájárulása. Például, A Facebook adatvédelmi nyilatkozata állítja, hogy használják a mikrofont, de csak akkor, ha a felhasználó a Facebook alkalmazás „sajátos” funkcióit használja.

Hogyan teszi lehetővé a technológia az illegális felügyeletet

A modern okostelefonok legnagyobb biztonsági hibája a szoftver. A támadó a böngésző vagy az operációs rendszer biztonsági réseinek kihasználásával képes távolról elérheti az intelligens eszköz összes funkcióját - beleértve a mikrofont is. Valójában így érhető el a CIA céljainak okostelefonjainak többsége: közvetlenül egy cellás vagy Wi-Fi hálózaton keresztül.

Wikileaks' # Vault7 számos CIA „nulla napos” sebezhetőséget tár fel az Android telefonokon https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 2017. március 7

A CIA, vállalkozói és együttműködő külföldi ügynökségek által kifejlesztett 24 Android-hasznosításból nyolc felhasználható okostelefon távirányítására. Feltételezem, hogy ha egy ellenőrzés alatt állna, a rosszindulatú program operátora támadások kombinációját fogja használni, kombinálva a távirányítót hozzáférés, a privilégiumok eszkalációja és az állandó rosszindulatú programok telepítése (szemben a 2006 - ban élő rosszindulatú programokkal) RAM).

A fent felsorolt technikák általában arra támaszkodnak, hogy a felhasználó egy e-mailben található linkre kattint. Miután a célpont megkeres egy fertőzött webhelyet, a támadó átveheti az okostelefon irányítását.

Hamis remény: A csapkod öreg

Hamis reményjegyzékkel: a Vault 7-ben feltárt hackerek közül a leginkább az idősebb eszközökre vonatkoznak. A fájlok azonban csak a CIA rendelkezésére álló összes csapkod töredékét tartalmazzák. Valószínűbb, hogy ezek a hackerek többnyire régebbi, elavult technikák, amelyeket a CIA már nem használ. Ez azonban hamis remény.

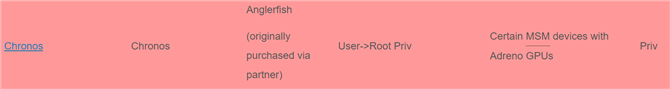

A legtöbb kihasználás széles körben vonatkozik a chip-on rendszerekre (mi a SoC? Zsargon Buster: Útmutató a mobil processzorok megértéséhezEbben az útmutatóban átvágjuk a zsargont, hogy elmagyarázzuk, mit kell tudni az okostelefon-processzorokról. Olvass tovább ) helyett az egyes telefonok.

Például a fenti ábrán a Chronos kizsákmányolása (többek között) feltörheti az Adreno lapkakészletet. A biztonsági hiba szinte minden, a Qualcomm processzorokon alapuló okostelefonra kiterjed. Ne feledje, hogy a Vault 7 tartalmának kevesebb, mint 1% -a került kiadásra. Valószínűleg még sok más eszköz van kitéve a behatolásnak.

Julian Assange azonban felajánlotta, hogy segít minden nagyobb vállalatnak javítsa meg a biztonsági lyukakat kinyilatkoztatta a Vault 7. Minden szerencsével az Assange megoszthatja az archívumot a Microsoft, a Google, a Samsung és más cégek kedvelőivel.

Mit jelent a 7 Vault?

A szó még nincs bekapcsolva ki hozzáféréssel rendelkezik az archívumhoz. Még azt sem tudjuk, hogy a biztonsági rések továbbra is fennállnak-e vagy sem. Néhány dolgot azonban tudunk.

Az archívumnak csak 1 százaléka jelent meg

Amíg a Google bejelentette, hogy javult a legtöbb a a CIA által használt biztonsági rések, a Vault 7 fájlok kevesebb, mint 1% -a került kiadásra. Mivel csak a régebbi felhasználásokat tették közzé, valószínű, hogy szinte minden eszköz sebezhető.

A kizsákmányolás célzott

A kizsákmányolás többnyire célzott. Ez azt jelenti, hogy egy szereplőnek (például a CIA-nak) kifejezetten meg kell céloznia egy egyént, hogy megszerezze az irányítást egy intelligens eszköz felett. A Vault 7 fájlokban semmi sem utal arra, hogy a kormány elsöprődik, tömegesen, az intelligens eszközökről megbeszéltek.

Az intelligenciaügynökségek felhalmozódó biztonsági rései

A hírszerző ügynökségek felfedezik a sebezhetőségeket, és nem fedik fel a biztonsági réseket a vállalatok számára. A rossz működési biztonság miatt sok ilyen kizsákmányolás végül a számítógépes bűnözők kezébe kerül, ha még nem léteznek ott.

Tehetsz bármit?

A Vault 7 kinyilatkoztatások legrosszabb aspektusa az nem A szoftver védelmet nyújt. A múltban az adatvédelmi képviselők (ideértve a Snowden-t is) titkosított üzenetküldő platformokat (például a Signal) használtak, hogy megakadályozzák ember-közép támadások Mi az a középtámadó támadás? A biztonsági zárószó magyarázataHa hallottál a „középső ember” támadásokról, de nem vagy biztos abban, hogy ez mit jelent, ez a cikk az Ön számára. Olvass tovább .

A Vault 7 archívumai azonban azt sugallják, hogy a támadó naplózhatja a telefon billentyűleütéseit. Most úgy tűnik, hogy egyetlen internetkapcsolatú eszköz sem kerülheti el az illegális megfigyelést. Szerencsére módosíthatunk egy telefont, hogy megakadályozzuk annak távoli hibaként való használatát.

Edward Snowden elmagyarázza, hogyan lehet fizikailag letiltani a kamerát és a mikrofont a modern okostelefon fedélzetén:

A telefon típusától függően, Snowden-módszer megköveteli a mikrofon-sorozat fizikai lebontását (a zajcsökkentő eszközök legalább két mikrofont használnak), és húzza ki az elektromos csatlakozódugót az elülső és a hátsó oldal felé kamerák. Ezután külső mikrofont használ az integrált mikrofon helyett.

Megjegyzem azonban, hogy a kamerák kihúzása nem szükséges. A magánélet tiszteletben tartásával egyszerűen elsötétítik a kamerákat szalaggal.

Az archívum letöltése

Azok, akik szeretnének többet megtudni, letölthetik a Vault 7 dumpját. A WikiLeaks szándékában áll az archívum kis részletekben történő kiadása 2017 folyamán. Gyanítom, hogy a Vault 7: Year Zero felirat az archívum méretének hatalmasságára utal. Elegendő tartalommal rendelkeznek ahhoz, hogy minden évben kiadjanak egy új lerakót.

Letöltheti a teljes jelszóval védett torrent. Az archívum első részének jelszava a következő:

KIADÁS: CIA Vault 7 éves nulla dekódolási jelszó:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 2017. március 7

Aggódik-e azért, hogy a CIA elvesztette ellenőrzését a hackereszközök felett? Tudassa velünk a megjegyzésekben.

Kép jóváírása: hasan eroglu a Shutterstock.com webhelyen keresztül

Kannon egy technikai újságíró (BA), nemzetközi háttérrel (MA), a gazdasági fejlődésre és a nemzetközi kereskedelemre összpontosítva. Szenvedélyei Kínából származó eszközök, információs technológiák (például RSS), valamint termelékenységi tippek és trükkök.