Hirdetés

Még nem frissítette az Android 4.4 KitKat verziót? Íme néhány bátorítás, amely ösztönözheti Önt a váltásra: komoly probléma a készlettel Felfedezték a KitKat előtti telefonok böngészőjét, és ez lehetővé teheti a rosszindulatú webhelyek számára, hogy más személyek adataihoz is hozzáférjenek weboldalak. Ijesztõnek hangzik? Itt van, amit tudnia kell

A kérdés - ami volt először Rafay Baloch kutató fedezte fel - látja, hogy a rosszindulatú webhelyek tetszőleges JavaScript-t adhatnak be más keretekbe, amelyek láthatják, hogy ellopták a sütiket, vagy a webhelyek szerkezetét és jelöléseit közvetlenül érintik.

A biztonsági kutatókat ez kétségbeesetten aggasztja, mivel a Rapid7 - a népszerű biztonsági tesztelési keretrendszer, a Metasploit - készítői „adatvédelmi rémálomnak” nevezve. Kíváncsi, hogy működik, miért kell aggódnia, és mit tehetne vele? Olvassa el tovább.

Alapvető biztonsági elv: Kiiktatva

Az a alapelv, amely megakadályozhatja ennek a támadásnak az előfordulását, az azonos származási politika. Röviden: ez azt jelenti, hogy az egyik webhelyen futó ügyféloldali JavaScriptnek nem szabad megzavarnia a másik webhelyet.

Ez a politika a webalkalmazások biztonságának alapját képezi, azóta, hogy 1995-ben először bevezették a Netscape Navigator 2-hez. Minden egyes böngésző alapvető biztonsági szolgáltatásként alkalmazta ezt a házirendet, és ennek eredményeként hihetetlenül ritka, ha ilyen biztonsági rést vadonban lát.

Az SOP működésével kapcsolatos további információkért nézd meg a fenti videót. Ezt egy németországi OWASP (Open Web App Security Project) rendezvényen vették fel, és ez a protokoll egyik legjobb magyarázata, amelyet eddig láttam.

Ha egy böngésző érzékeny a SOP bypass támadásra, akkor sok a hely a károsodásoknak. A támadó bármit megtehet, kezdve a HTML5 specifikációval bevezetett hely API-val, hogy megtudja, hol található az áldozat, egészen a sütik ellopásáig.

Szerencsére a legtöbb böngésző-fejlesztő komolyan veszi ezt a támadást. Ami még figyelemre méltóbb, ha egy ilyen támadást „vadonban” látunk.

Hogyan működik a támadás?

Szóval, tudjuk Fontos az azonos származási rend. És tudjuk, hogy az Android böngésző súlyos meghibásodása támadókhoz vezethet, amelyek kijátszják ezt a kritikus biztonsági intézkedést? De hogyan működik?

Nos, a koncepció bizonyítása, amelyet Rafay Baloch adott, kissé így néz ki:

[NEM ÁLL RENDELKEZÉSRE]

Szóval, mi van itt? Nos, van egy iFrame. Ez egy HTML elem, amelyet arra használnak, hogy a webhelyek egy másik weboldalt beágyazhassanak egy másik weboldalba. Nem használják annyira, mint régen, főleg azért, mert ők egy SEO rémálom 10 általános SEO hiba, amely elpusztíthatja webhelyét [I. rész] Olvass tovább . Időről időre azonban gyakran találják meg őket, ők továbbra is a HTML-specifikáció részét képezik, és még nem használták le őket.

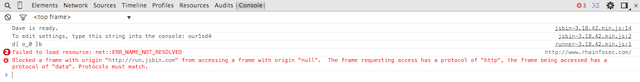

Ezt követve a HTML tag képviselő bemeneti gomb. Ez tartalmaz egy speciálisan kialakított JavaScriptet (vegye figyelembe, hogy a '\ u0000' jelzés?), Amelyre kattintva megjelenik az aktuális webhely domainneve. Az Android böngésző hibája miatt hozzáfér az iFrame attribútumainak, és kinyomtatja az „rhaininfosec.com” JavaScript figyelmeztető mezőként.

A Google Chrome, az Internet Explorer és a Firefox esetében az ilyen típusú támadás egyszerűen hibát okozna. Emellett (a böngészőtől függően) naplót hozna létre a JavaScript konzolban arról is, hogy a böngésző blokkolta a támadást. Kivéve, valamilyen oknál fogva, az Android 4.4 előtti eszközöknél a böngésző nem ezt teszi.

A domain név kinyomtatása nem rendkívül látványos. Meglehetősen aggasztó azonban a hozzáférés a sütikhez és az önkényes JavaScript végrehajtása egy másik webhelyen. Szerencsére van valami, amit meg lehet tenni.

Mit lehet tenni?

A felhasználóknak itt van néhány lehetőség. Először hagyja abba az Android böngésző használatát. Régi, bizonytalan és jelenleg sokkal vonzóbb lehetőségek vannak a piacon. A Google-nak van megjelent a Chrome Androidra Végül elindul a Google Chrome Androidra (csak ICS) [Hírek] Olvass tovább (bár csak az Ice Cream Sandwich vagy annál újabb rendszert futtató eszközökhöz), és a Firefox és az Opera mobil változatai is elérhetők.

Különösen a Firefox Mobile érdemes figyelni. A csodálatos böngészési élmény mellett a futtatást is lehetővé teszi alkalmazások a Mozilla saját mobil operációs rendszeréhez, a Firefox OS-hez A 15 legnépszerűbb Firefox OS alkalmazás: a végső lista az új Firefox operációs rendszer felhasználói számáraTermészetesen van egy alkalmazás erre: Végül is webtechnológia. A Mozilla mobil operációs rendszere, a Firefox OS, amely a natív kód helyett HTML5, CSS3 és JavaScriptet használ alkalmazásaihoz. Olvass tovább , valamint telepítsen egy a rengeteg fantasztikus kiegészítőt A 10 legjobb Firefox-kiegészítő AndroidraAz Android Firefox egyik legjobb aspektusa a kiegészítő támogatás. Nézze meg ezeket az alapvető Firefox-kiegészítőket az Android számára. Olvass tovább .

Ha különösen paranoiásnak akar lenni, akkor még a NoScript for Firefox Mobile portját is át lehet vinni. Meg kell azonban jegyezni, hogy a legtöbb webhely nagymértékben függ egymástól JavaScript az ügyféloldali niceties megjelenítéshez Mi a JavaScript és hogyan működik? [Technológia magyarázata] Olvass tovább , és a NoScript használata szinte biztosan megsemmisíti a legtöbb webhelyet. Ez talán magyarázza, hogy miért írja James Bruce a „háromszor a gonosz AdBlock, NoScript & Ghostery - A Gonosz TrifectaAz elmúlt néhány hónapban számos olyan olvasóval kapcsolatba léptem velem, akiknek problémái voltak az útmutatóink letöltésében, vagy miért nem látják a bejelentkezési gombokat vagy megjegyzéseket, amelyek nem töltődnek be; és ... Olvass tovább ‘.

Végül, ha lehetséges, ösztönözni kell arra, hogy frissítse Android-böngészőjét a legújabb verzióra, az Android operációs rendszer legújabb verziójának telepítése mellett. Ez biztosítja, hogy ha a Google javításra bocsátja ezt a hibát a sor alatt, akkor védelem alatt áll.

Ennek ellenére érdemes megjegyezni vannak olyan morgások, hogy ez a probléma potenciálisan megsértheti az Android 4.4 KitKat felhasználóit. Nem történt semmi olyan elegendő, amely számomra azt tanácsolhatja az olvasóknak a böngészőváltást.

Fő adatvédelmi hiba

Ne tévesszen be, ez egy fő okostelefon-biztonsági kérdés Amit valóban tudnia kell az okostelefonok biztonságáról Olvass tovább . Ha azonban egy másik böngészőre vált, akkor gyakorlatilag sebezhetetlenné válik. Számos kérdés marad azonban az Android operációs rendszer általános biztonságáról.

Vált egy kicsit biztonságosabbra, például szuper biztonságos iOS Okostelefonok biztonsága: Lehet-e az iPhone kapni malware szoftvert?Az "iPhone" ezreit érintő rosszindulatú programok ellophatják az App Store hitelesítő adatait, de az iOS-felhasználók többsége tökéletesen biztonságban van - tehát mi a helyzet az iOS-sel és a gazember szoftverekkel? Olvass tovább vagy (a kedvencem) Szeder 10 10 ok, hogy a BlackBerry 10-et kipróbálhassaA BlackBerry 10 rendelkezik néhány elég ellenállhatatlan funkcióval. Íme tíz ok, amiért érdemes megfontolni. Olvass tovább ? Vagy lehet, hogy hűséges marad az Android-hoz, és biztonságos ROM-ot telepít, mint például a Paranoid Android vagy Omirom 5 ok, miért kell az OmniROM-ot villannia az Android készülékreHa egy csomó egyedi ROM-opció van odakinn, nehéz lehet egyszerre egyedül megbirkózni - de érdemes megfontolnia az OmniROM-ot. Olvass tovább ? Vagy talán még nem is aggódsz.

Beszéljünk róla. A megjegyzés mező az alábbiakban található. Alig várom, hogy meghallgassam a gondolatait.

Matthew Hughes szoftverfejlesztő és író, az angliai Liverpoolból. Ritkán talál egy csésze erős fekete kávé nélkül a kezében, és teljesen imádja a MacBook Pro-t és a kameráját. A blogját a következő címen olvashatja el: http://www.matthewhughes.co.uk és kövesse őt a Twitteren a @matthewhughes oldalán.