Hirdetés

Most ritkán megyünk egy hónapot anélkül, hogy valamilyen adat megsértéséről hallnánk; lehet, hogy naprakész szolgáltatás, például a Gmail A Gmail-fiókja között van a 42 millió kiszivárgott hitelesítő adat? Olvass tovább vagy valami, amit a legtöbbünk elfelejtett, mint a MySpace A Facebook mindenkit nyomon követ, a MySpace feltöltődött... [Tech News Digest]A Facebook mindenkit nyomon követ az interneten, a MySpace hitelesítő adatainak milliói elkészültek, az Amazon hozza az Alexát a böngészőjéhez, a No Man's Sky késleltetést szenved, és a Pong Project alakul ki. Olvass tovább .

Az a tény, hogy növekszik a magáninformációnk ismerete a Google porszívózta Öt dolog, amit a Google valószínűleg tud rólad Olvass tovább , közösségi média (nevezetesen a Facebook Facebook-adatvédelem: 25 dolog, amelyet a közösségi hálózat tud róladA Facebook meglepően sok mindent tud rólunk - olyan információt, amelyet önként vállalunk. Ezen információk alapján fel lehet osztani a demográfiai adatok alapján, feljegyezheti az "kedveléseit" és a kapcsolatait. Itt van 25 dolog, amit a Facebook tud ... Olvass tovább ), sőt még a mi saját okostelefonjaink Mi a legbiztonságosabb mobil operációs rendszer?A Legbiztonságosabb mobil operációs rendszer címért küzdve: Android, BlackBerry, Ubuntu, Windows Phone és iOS. Melyik operációs rendszer a legmegfelelőbb az online támadások ellen? Olvass tovább , és senki sem hibáztathatja téged abban, hogy kissé paranoiás vagy abban, hogy a weboldalak hogyan viselkednek fontos, mint a jelszavad Minden, amit tudnia kell a jelszavakrólA jelszavak fontosak, és a legtöbb ember nem ismeri őket eléggé. Hogyan válasszon egy erős jelszót, használjon egyedi jelszót mindenhol, és emlékezzen rájuk? Hogyan védheti meg számláit? Hogyan... Olvass tovább .

Valójában a nyugalom érdekében ezt mindenkinek tudnia kell ...

A legrosszabb eset: egyszerű szöveg

Fontolja meg ezt: A hatalmas webhelyet feltörték. A számítógépes bűnözők áttörtek minden alapvető biztonsági intézkedést, amelyekre szükség lehet, és talán kihasználják az építészet hibáját. Ön ügyfél. Ez a webhely tárolta az Ön adatait. Szerencsére biztosították a jelszó biztonságát.

Kivéve, hogy a webhely jelszavát egyszerű szövegként tárolja.

Mindig ketyegő bomba volt. A sima szöveges jelszavak csak arra várnak, hogy megragadják őket. Nem használnak algoritmust, hogy olvashatatlanná váljanak. A hackerek ugyanolyan egyszerűen olvashatják el, mint ezt a mondatot.

Ijesztő gondolat, nem igaz? Nem számít, mennyire bonyolult a jelszava, még akkor is, ha 30 számjegyből áll: a sima szöveges adatbázis egy mindenki jelszavainak listája, egyértelműen megfogalmazva, beleértve az esetleges további számokat és karaktereket használat. Még ha hackerek is nem feltörni a webhelyet, valóban azt akarja, hogy az admin látja-e a bizalmas bejelentkezési adatait?

# c4news

Mindig jó, erős jelszót használok, mint például Hercules vagy Titan, és soha nem voltam semmilyen probléma ...

- Ne zavarja (@emilbordon) 2016. augusztus 16

Gondolhatja, hogy ez egy nagyon ritka probléma, de az e-kereskedelemmel foglalkozó webhelyek becslések szerint 30% -a használja ezt a módszert az adatok „biztonságához” - valójában van egy az egész blog elkötelezett ezeknek az elkövetőknek a kiemelésére! A tavalyi évig még az NHL is ilyen módon tárolt jelszavakat, mint az Adobe a súlyos megsértés előtt.

Megdöbbentő, vírusvédelmi cég, A McAfee sima szöveget is használ.

Könnyen megtudhatja, hogy egy webhely ezt használja-e, ha csak a regisztráció után e-mailt kap tőlük, amelyben megadja a bejelentkezési adatait. Nagyon hamis. Ebben az esetben érdemes megváltoztatni ugyanazzal a jelszóval rendelkező webhelyeket, és kapcsolatba lépni a céggel, hogy figyelmeztesse őket, hogy biztonságuk aggasztó.

Ez nem feltétlenül jelenti azt, hogy egyszerű szöveges formában tárolják őket, de jó indikátor - és valójában nem kellene ilyen fajta üzenetet küldeniük e-mailekben. Vitathatják ezt vannak tűzfalaik et al. a számítógépes bűnözőkkel szembeni védelem érdekében, de emlékeztesse őket, hogy egyetlen rendszer sem hibátlan, és elveszíti annak lehetőségét, hogy elveszítsék az ügyfeleket.

Hamarosan meggondolják magukat. Remélhetőleg ...

Nem olyan jó, mint amilyennek hangzik: Titkosítás

Szóval mit csinálnak ezek a helyek?

Sokan a titkosításhoz fordulnak. Mindannyian hallottunk róla: egy látszólag áthatolhatatlan módszer az információ összekeverésére, az olvashatatlanná tételére amíg két kulcs van - az egyik az Ön kezében van (azaz a bejelentkezési részletek), a másik pedig a kérdéses társaság bemutatva. Ez egy nagyszerű ötlet, amit meg is kellene tenned végre az okostelefonon 7 ok, amiért titkosítania kell az okostelefon adataitTitkosítja a készüléket? Az összes fő okostelefon-operációs rendszer eszköz titkosítást kínál, de használnia kell? Így érdemes okostelefon-titkosítást végezni, és ez nem befolyásolja az okostelefon használatát. Olvass tovább és egyéb eszközök.

Az internet titkosításon fut: amikor te lásd a HTTPS-t az URL-ben HTTPS mindenhol: Használja a HTTPS-t a HTTP helyett, ha lehetséges Olvass tovább , ez azt jelenti, hogy az Ön webhelye vagy a Secure Sockets Layer (SSL) Mi az SSL tanúsítvány, és szüksége van rá?Az internet böngészése félelmetes lehet, ha személyes adatok vannak benne. Olvass tovább vagy a Transport Layer Security (TLS) protokollok ellenőrizze a kapcsolatokat és feltöltse az adatokat Hogyan válik még biztonságosabbá a webböngészés?SSL-tanúsítványainkkal köszönjük biztonságunkat és magánéletünket. De a közelmúltban elkövetett megsértések és hiányosságok tagadhatták a bizalmat a kriptográfiai protokoll iránt. Szerencsére az SSL alkalmazkodik és korszerűsödik - itt van, hogyan. Olvass tovább .

De annak ellenére, amit hallottál Ne higgye el ennek az öt mítosznak a titkosításról!A titkosítás összetettnek hangzik, de sokkal egyszerűbb, mint a legtöbb gondolná. Ennek ellenére kissé túl sötétben érezheti magát ahhoz, hogy titkosítást használjon, szóval zárjuk be néhány titkosítási mítoszot! Olvass tovább , a titkosítás nem tökéletes.

Whaddya azt jelenti, hogy a jelszavam nem tartalmazhat hátsó mezőket ???

- Derek Klein (@rogue_analyst) 2016. augusztus 11

Biztonságosnak kell lennie, de csak annyira biztonságos, mint a kulcsok tárolása. Ha egy webhely a kulcsait (azaz a jelszavakat) a sajátjaikkal védi, akkor a hackerek felfedhetik az utóbbit, hogy megtalálják az előbbit és visszafejtsék azt. A jelszó megkereséséhez viszonylag kevés erőfeszítést igényel a tolvaj; ezért a kulcs adatbázisok hatalmas célpontjai.

Alapvetõen, ha a kulcsot ugyanazon a szerveren tárolják, mint a tiéd, akkor a jelszavad ugyanúgy lehet sima szöveg is. Éppen ezért a fent említett PlainTextOffenders webhely felsorolja azokat a szolgáltatásokat is, amelyek visszafordítható titkosítást használnak.

Meglepően egyszerű (de nem mindig hatékony): hashizálás

Most eljutunk valahova. Hibás jelszavak ostoba zsargonnak hangzik Technikai zárószó: Tanuljon meg 10 új szót, amelyek nemrégiben lettek hozzáadva a szótárhoz [furcsa és csodálatos web]A technológia sok új szó forrása. Ha gerek és szószeretet, imádni fogja ezeket a tíz részt, amelyeket hozzáadtak az Oxford English Dictionary online változatához. Olvass tovább , de ez egyszerűen egy biztonságosabb titkosítási forma.

Ahelyett, hogy jelszavát sima szövegként tárolná, egy webhely futtatja azt a kivonat funkció, mint például az MD5 Mit jelent valójában ez az MD5 hasítóanyag [magyarázat a technológiára]Itt található az MD5 teljes leállítása, kivonása és egy kis áttekintés a számítógépekről és a kriptográfiaról. Olvass tovább , Secure Hashing Algorithm (SHA) -1 vagy SHA-256, amely azt egészen más számjegyekké alakítja; ezek lehetnek számok, betűk vagy bármilyen más karakter. Jelszava lehet IH3artMU0. Lehetséges, hogy 7dVq $ @ ihT lesz, és ha egy hacker betört egy adatbázisba, akkor ez minden, amit láthat. És csak egy módon működik. Nem tudja visszafejteni.

Sajnos nem az hogy biztosítsa. Jobb, mint a sima szöveg, de még mindig meglehetősen szabványos a számítógépes bűnözők számára. A lényeg az, hogy egy adott jelszó egy adott kivonatot hoz létre. Ennek jó oka van: minden alkalommal, amikor az IH3artMU0 jelszóval jelentkezik be, automatikusan elmúlik ezen a hash-funkción keresztül, és a webhely lehetővé teszi a hozzáférést, ha ez a hash és a webhely adatbázisában található mérkőzés.

Ez azt is jelenti, hogy a hackerek kidolgozták a szivárványtáblákat, a hash-listát, amelyet mások már jelszavakként használtak, hogy egy kifinomult rendszer gyorsan futhasson át egy brute-force támadás Mik a brutális erőszakos támadások és hogyan lehet megvédeni magad?Valószínűleg hallotta a "brutális erőszakos támadás" kifejezést. De pontosan mit jelent ez? Hogyan működik? És hogyan tudja megvédeni magát ezzel szemben? Itt van, amit tudnia kell. Olvass tovább . Ha a következőt választottad: megdöbbentően rossz jelszó 25 elkerülendő jelszó, használja a WhatsApp alkalmazást ingyen... [Tech News Digest]Az emberek továbbra is szörnyű jelszavakat használnak, a WhatsApp most teljesen ingyenes, az AOL fontolóra veszi a nevének megváltoztatását, a Valve jóváhagyja a rajongók által készített Half-Life játékot, valamint a Fiú kamerával az arcát. Olvass tovább , amelyek magasan helyezkednek el a szivárványos asztalokon, és könnyen repedhetnek; a homályosabb - különösen a kiterjedt kombinációk - hosszabb ideig tartanak.

Mennyire lehet rossz? 2012-ben, A LinkedIn-t feltörték Amit tudnia kell a hatalmas LinkedIn-fiókok szivárgásárólEgy hacker 117 millió feltört LinkedIn hitelesítő adatot értékesít a Sötét webben mintegy 2200 dollárért Bitcoinban. Kevin Shabazi, a LogMeOnce vezérigazgatója és alapítója segít megérteni, hogy mi veszélyben van. Olvass tovább . Az e-mail címek és a hozzájuk tartozó kivonatok kiszivárogtak. Ez 177,5 millió hash, amely 164,6 millió felhasználót érinti. Gondolhatja, hogy ez nem túl nagy aggodalom: ők csak egy véletlenszerű számjegyek. Nagyon megfejthetetlen, igaz? Két profi kekszet úgy döntött, hogy vett egy mintát 6,4 millió hash-ról és megnézheti, mit tehetnek.

Ők ezek 90% -a repedt alig egy hét alatt.

Bármilyen jó is lesz: sózás és lassú hashák

Egyetlen rendszer sem átjárhatatlan Mythbusters: Veszélyes biztonsági tanácsok, amelyeket nem szabad követnieAz internetes biztonsággal kapcsolatban mindenkinek és unokatestvéreinek tanácsot kell adnia a telepíthető legjobb szoftvercsomagokról, az elkerülő webhelyekről, illetve a bevált gyakorlatokról ... Olvass tovább - A hackerek természetesen arra törekszenek, hogy feltörjék az új biztonsági rendszereket - de az erősebb technikákat alkalmazzák a legbiztonságosabb oldalak által Minden biztonságos webhely ezt a saját jelszavával tesziGondolkozott már azon azon, hogy a webhelyek miként védik az Ön jelszavát az adatok megsértése ellen? Olvass tovább okosabb hash-ok.

A sózott hash-ok a kriptográfiai nonc gyakorlatán alapulnak, ez egy véletlenszerű adatkészlet, amelyet minden egyes jelszóhoz generálnak, jellemzően nagyon hosszú és nagyon összetett. Ezeket a további számjegyeket hozzáadjuk egy jelszó (vagy e-mail jelszó) elejéhez vagy végéhez kombinációk), mielőtt átadná a hash-funkciót, a szivárvány asztalok.

Általában nem számít, hogy a sókat ugyanazon szerveren tárolják-e, mint a hash; a jelszókészlet feltörése hackerek számára rendkívül időigényes lehet, még súlyosabb is, ha az maga a jelszó túlzott és bonyolult 6 tipp egy törhetetlen jelszó létrehozásához, amelyre emlékszikHa a jelszavak nem egyedi és törhetetlen, akkor nyithatja meg a bejárati ajtót, és ebédelre hívhatja meg a rablókat. Olvass tovább . Éppen ezért mindig erős jelszót kell használnia, függetlenül attól, hogy mennyire bízol egy webhely biztonságában.

Azok a webhelyek, amelyek különösen komolyan veszik a biztonságot, és kiterjesztik az Ön biztonságát, egyre inkább a lassú kivonatokra fordulnak, mint egy kiegészítő intézkedés. A legismertebb hash-funkciók (MD5, SHA-1 és SHA-256) már régen működnek, és széles körben használják őket, mert viszonylag könnyen megvalósíthatók, és a hash-ek nagyon gyorsan alkalmazhatók.

Kezelje jelszavát, mint a fogkefe, változtassa meg rendszeresen, és ne ossza meg!

- Zaklatásellenes Pro (a Diana Award jótékonysági szervezete) (@AntiBullyingPro) 2016. augusztus 13

Miközben továbbra is alkalmaznak sókat, a lassú kivonatok még jobban képesek legyőzni a sebességre támaszkodó támadásokat; ha a hackereket másodpercenként lényegesen kevesebb kísérletre korlátozzák, akkor tovább tart a feltörés, és ezáltal a kísérletek kevésbé megtérülnek, figyelembe véve az alacsonyabb sikerességi rátát is. A számítógépes bűnözőknek mérlegelniük kell, hogy érdemes-e megtámadni az időigényes lassú hash rendszereket a viszonylag „gyors javítások” alatt: az orvosi intézmények általában kevésbé biztonságosak 5 ok, amiért nő az orvosi személyazonosság-lopásA csalók az Ön személyes adatait és a bankszámla adatait akarják - de tudta, hogy az Ön egészségügyi nyilvántartása szintén érdekli őket? Tudja meg, mit tehet róla. Olvass tovább például, így az onnan beszerezhető adatok megismerhetők továbbra is meglepő összegekkel adható el Itt van, hogy mennyit érhet meg személyes személyisége a sötét webbenKényelmetlen úgy gondolni magadra, mint árucikkre, de minden személyes adata, a névtől és a címből a bankszámla adataiig, érdemes valamit az online bűnözők számára. Mennyit ér? Olvass tovább .

Nagyon adaptív is: ha egy rendszer bizonyos terhelésnek van kitéve, akkor tovább lassulhat. Coda Hale, A Microsoft korábbi fő szoftverfejlesztője, összehasonlítja az MD5-et a talán a legfigyelemreméltóbb lassú hash-funkcióval, a bcrypt-rel (mások között szerepel a PBKDF-2 és a scrypt):

„Ahelyett, hogy 40 másodpercenként megtörném a jelszavakat (mint az MD5 esetében), akkor legalább 12 évente feltöröm őket [amikor a rendszer bcrypt-et használ]. Lehet, hogy a jelszavainak nem kell ilyen típusú biztonságra, és szükség lehet egy gyorsabb összehasonlító algoritmusra, de a bcrypt lehetővé teszi a sebesség és a biztonság egyensúlyának kiválasztását. ”

Mivel a lassú kivonat kevesebb, mint egy másodperc alatt végrehajtható, a felhasználókat nem szabad befolyásolni.

Miért számít?

Online szolgáltatás igénybevételekor bizalmi szerződést kötünk. Biztosan biztonságban kell lennie abban, hogy személyes adatait biztonságban tartják.

"A laptopom úgy van beállítva, hogy képet készítsen három helytelen jelszó kísérlet után" pic.twitter.com/yBNzPjnMA2

- Macskák az űrben (@CatsLoveSpace) 2016. augusztus 16

A jelszó biztonságos tárolása Az életed egyszerűsítésének és biztosításának teljes útmutatója a LastPass és az Xmarks segítségévelNoha a felhő azt jelenti, hogy bárhonnan könnyen hozzáférhet a fontos információkhoz, ez azt is jelenti, hogy sok jelszóval rendelkezik a nyomon követése érdekében. Ezért jött létre a LastPass. Olvass tovább különösen fontos. Számos figyelmeztetés ellenére sokunk ugyanazt használja a különböző webhelyeknél, tehát ha van például a Facebook megsértése Hacked-e a Facebook-ot? Íme: Hogyan lehet megtudni (és kijavítani)Lépéseket tehet annak megakadályozására, hogy a Facebookon feltörjék, és megteheti azokat a lépéseket is, amelyeket a Facebook feltörése esetén végezhet. Olvass tovább , a többi azonosítóval gyakran használt webhely bejelentkezési adatai a számítógépes bűnözők számára is nyitott könyv lehetnek.

Találtál fel sima bűncselekményt elkövetőket? Melyik webhelyekre bízol implicit módon? Ön szerint mi a következő lépés a biztonságos jelszó tároláshoz?

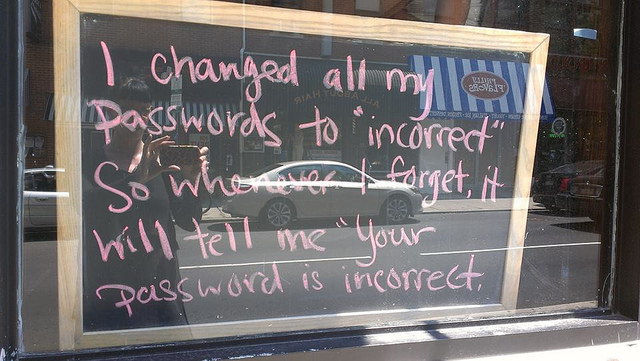

Kép-jóváírások: Africa Studio / Shutterstock, helytelen jelszavak Lulu Hoeller [már nem kapható]; Bejelentkezés az Automobile Italia segítségével; Christiaan Colen Linux jelszófájljai; és sórázó: Karyn Christner.

Philip Bates, amikor nem néz televíziót, nem olvas Marvel képregényeket, hallgatja a The Killers-t, és megszállja a forgatókönyv ötleteit, úgy tesz, mintha szabadúszó író lenne. Szereti mindent gyűjteni.