Hirdetés

Ez egy dzsungel odakint. A trójaiaktól a férgektől az adathalászokig és a drogokig az internet látszólag tele van veszélyekkel. A biztonság megőrzése nem csak a megfelelő szoftvert igényli, hanem annak megértését is, hogy milyen veszélyeket kell figyelni.

Itt érkezik a „HackerProof: Útmutató a számítógép biztonságához”. Ez a kiváló útmutató, amelyet a MakeUseOf saját Matt Smith hozott neked, objektív, részletes, de könnyen érthető áttekintést nyújt a számítógép biztonságáról.

Az útmutató végén pontosan tudja, mit jelent a számítógép biztonsága, és ami még fontosabb, mit kell tennie a számítógép biztonságának megőrzése érdekében.

A tudás hatalom; érezd magad!

Tartalomjegyzék

§1 - Bevezetés a PC biztonságához

2. bek. - A Malware Galéria

3. bek. - ártatlan civilizációk: az operációs rendszerek biztonságahuzal

4. bek. - Jó biztonsági szokások

5. bek. - A védelem módszerei

6. bek. - A biztonsági szoftver kiválasztása

7. bek. - Készüljön fel a legrosszabbra - és készítsen biztonsági másolatot!

8. bek. - helyreállítás a rosszindulatú programoktól

9. §-következtetés

1. Bevezetés a PC biztonságához

1.1 Mi a PC biztonság?

A „PC biztonság” vagy a „számítógépes biztonság” kifejezések szélsőségesen homályosak. Nagyon keveset mondanak neked, mint a legtöbb általános kifejezés.

Ennek oka az, hogy a számítógép biztonsága hihetetlenül sokrétű terület. Egyrészt vannak szakmai és tudományos kutatói, akik óvatosan megpróbálják megtalálni és kijavítani a biztonsági kérdéseket az eszközök széles skáláján. Másrészt létezik egy találékony számítógépes szellem közösség is, aki technikailag amatőr (a szó szó szerinti értelmében - fizetik és nem támogatják bármely elismert intézmény vagy vállalat), de magasan képzettek és képesek hasznos információkkal szolgálni a sajátjuk.

A személyi számítógép biztonsága összekapcsolódik a számítógép biztonságával egészben, ideértve a hálózati biztonságot és a biztonságot Internet biztonság 5 módszer az internetkapcsolat biztonságának ellenőrzéséreBiztonságos az internetkapcsolat? Íme, amit tudnia kell ahhoz, hogy biztonságban maradjon minden hálózaton, amelyhez csatlakozik. Olvass tovább . A számítógépet támadni képes fenyegetések túlnyomó többsége csak az Internet és a Egyes esetekben a biztonsági fenyegetés fennmaradása közvetlenül kapcsolódik valamely csúcskategóriás szerver biztonsági hibájához hardver. Az átlagos PC-felhasználó azonban ezt nem befolyásolja.

Ez azt jelenti, hogy a számítógép biztonsága - amelyet a saját személyi számítógép védelmeként határoz meg - erőd mentalitással rendelkezik. A te felelõssége, hogy megóvja erődjét attól, ami a falak mögött ismeretlen létezik. Ezt a mentalitást kifejezik azokban a kifejezésekben, amelyeket azok a vállalatok használnak, amelyek PC-biztonsági szoftvereket akarnak eladni Önnek. A következő szavak:tűzfal A Windows három legjobb ingyenes tűzfala Olvass tovább A „blokkoló” és a „pajzs” könnyű megtalálni a számítógépes biztonsági szoftverek hirdetéseiben.

Ezeknek a szavaknak tisztázniuk kellene a számítógépes biztonság célját, de nem mindig ez a helyzet. A biztonsági szoftvereket forgalmazó vállalattól kapott információk valószínűleg elfogultak lesznek a termékük javára, és további zavaró kérdéseket eredményeznek.

Ez az útmutató objektív, részletes, de könnyen érthető áttekintést nyújt a számítógép biztonságáról. Az útmutató végén pontosan tudja, mit jelent a számítógép biztonsága, és ami még fontosabb, mit kell tennie a számítógép biztonságának megőrzése érdekében.

1.2 A számítógépes vírusok rövid története

A számítógépes vírusok nem mindig jelentettek komoly veszélyt. A legkorábbi vírusok, amelyek az 1970-es években terjedtek el az első internetes hálózatokon keresztül (mint például az ARPANET Tehát ki hozta létre az internetet? [Technológia magyarázata] Olvass tovább ), viszonylag hétköznapi programok voltak, amelyek időnként csak egy üzenetet jelenítettek meg egy számítógépes terminálon.

A vírusok csak az 1980-as évek közepén és végén kezdtek észlelni komoly biztonsági fenyegetést. Ebben az időszakban számos első villámlás történt a számítógépes vírusok, például a Brain vírus területén, amelyet széles körben az első IBM PC-kompatibilis vírusnak tekintnek. Ez a vírus képes volt megfertőzni az MS-DOS számítógépek indító szektorait, lelassítva vagy használhatatlanná téve őket.

Miután a legkorábbi rosszindulatú programok ismertté váltak, a vírusok száma gyorsan felgyorsult, amikor a hozzáértő majmok látják lehetőséget, hogy vegyenek részt egy kicsit az online vandalizmusban, és igazolják technikai tudásukat társaik számára. A média figyelme a vírusokkal szemben a kilencvenes évek elején egyre gyakoribbá vált, és a Michelangelo számítógépes vírus körül az első nagyobb vírusijáték jelent meg. Mint a számítógépes vírusok százai után is, Michelangelo médiapánikot indított, és milliók félték szerte a világon, hogy adataik hamarosan törlődnek. Ez a pánik helytelennek bizonyult, ám média reflektorfénybe helyezte a rosszindulatú programokat, amelyek még nem halnak el.

A email Diagnosztizálja az e-mail szerver problémáit az ingyenes eszközökkel Olvass tovább az 1990-es évek végén a következő fejezetet írta a rosszindulatú programokról. Ez a szabványos kommunikációs forma volt és még mindig népszerű módszer, amellyel a rosszindulatú programok reprodukálhatók. Az e-maileket könnyen el lehet küldeni, a csatolt vírusokat pedig könnyű leplezni. Az e-mail népszerűsége egybeesett egy olyan tendenciával is, amely még fontosabbnak bizonyult a rosszindulatú programok fejlődésében - a személyi számítógépek megjelenésében. Míg a vállalati hálózatokat általában olyan személyzet foglalkoztatja, akik fizetnek a biztonság megfigyeléséért, addig a személyi számítógépeket átlagos emberek használják, akiknek nincs képzése a helyszínen.

A személyi számítógépek emelkedése nélkül az új évezredekben felmerült számos biztonsági fenyegetés nem lenne lehetséges. A férgeknek kevesebb célpontja lenne, a trójai gyorsan felfedezésre kerülnének, és az új fenyegetések, például az adathalászat, értelmetlen lenne. A személyi számítógépek azoknak, akik rosszindulatú szoftvereket akarnak írni, olyan mezőt adnak, amely egyszerű célokat tartalmaz.

A kulcs természetesen annak biztosítása, hogy Ön nem egyikük.

2. A Malware Galéria

2.1 A hagyományos vírus vagy a trójai

A rosszindulatú programok a történelem nagy részén felhasználói hibák által terjedtek; vagyis a PC-felhasználó valamilyen intézkedést hoz a vírus működésbe hozására. A klasszikus példa erre az e-mail melléklet megnyitása. A vírus, képfájlként vagy más általános fájltípussal álcázva, működésbe lép, miután a felhasználó megnyitja a fájlt. A fájl megnyitása hibát eredményezhet, vagy a fájl a szokásos módon is megnyílik, és a felhasználót becsapva arra gondolja, hogy semmi baj. Mindenesetre a vírus a felhasználó fellépését igényelte a terjedése érdekében. A sokszorosítás nem a program kódjának biztonsági hibája miatt lehetséges, hanem megtévesztés révén.

Az 1990-es évek végén az ilyen típusú malware, amelyet általában vírusnak hívnak, messze volt a legveszélyesebb. A legtöbb ember még nem kapott új e-mailt, és nem tudta, hogy egy melléklet megnyitása megfertőzheti számítógépét. Az e-mail szolgáltatás sokkal kevésbé volt kifinomult: nem léteztek olyan hatékony spamszűrők, amelyek képesek megtartani a vírusokat spam e-maileket a beérkező levelekből, sem olyan hatékony víruskereső megoldást sem találtak, amely automatikusan szkennelte az e-maileket mellékleteket. Az utóbbi években a technológiai fejlődés mindkét fronton kevésbé eredményezte a vírusok továbbítását e-mailt, de még mindig vannak olyan emberek milliói, akik nem rendelkeznek biztonsági szoftverrel, és nem bánják az e-mailek megnyitását mellékleteket.

Mivel az e-mail vírusok jelenleg egy (viszonylag) jól ismert fenyegetés, a vírustervezés kreatívabbá vált. A vírusok „elrejthetnek” olyan fájltípusokban, amelyeket a legtöbb ember biztonságosnak tart, például a Excel táblázatok A hatalmas CSV Excel táblázat elosztása különálló fájlokbaA Microsoft Excel egyik hiányossága a táblázat korlátozott mérete. Ha csökkentenie kell az Excel fájlt, vagy el kell osztania egy nagy CSV fájlt, olvassa tovább! Olvass tovább és PDF fájlokat. Még akkor is, ha egy vírus megfertőzi a számítógépet a böngészőn keresztül, ha meglátogat egy ilyen vírust tartalmazó weboldalt.

Néhány PC-felhasználó dicsekedhet, hogy a vírus elkerülése egyszerűen a józan ész kérdése - ha nem tölt be fájlokat ismeretlen forrásokból, és nem tölti le az e-mail mellékleteket, akkor minden rendben lesz. Nem értek egyet ezzel a nézettel. Noha sok veszélyt óvatosan el lehet kerülni, az új szaporítási és fertőzési módszerekkel rendelkező vírusokat folyamatosan fejlesztik.

2.2 Trójaiak

Bár a trójaiak különböznek a vírustól a hasznos terhelésében, a fent felsorolt módszerekkel megfertőzhetik a PC-kat. Míg a vírus rosszindulatú kódot próbál futtatni a PC-jén, a trójai megkísérli harmadik felek számára lehetővé tenni a számítógép összes funkciójának vagy az összes elérését. A trójaiak szinte bármilyen módszerrel megfertőzhetik a számítógépeket, amelyeket egy vírus használhat. Valójában mind a vírusokat, mind a trójaiakat rosszindulatú programokként blokkolják, mivel egyes biztonsági fenyegetéseknek vannak jellemzői mind a vírushoz, mind pedig a trójaihoz.

2.3 férgek

A „féreg” kifejezés a vírusfertőzés és a szaporodás módszerét írja le, nem pedig a kiszállított hasznos teherre. Ez a fertőzési módszer azonban egyedi és veszélyes, ezért megérdemli a saját kategóriáját.

A féreg olyan rosszindulatú program, amely képes a számítógép megfertőzésére anélkül, hogy a felhasználó bármilyen műveletet elvégezne (a számítógép bekapcsolása és az internet csatlakoztatása mellett). A hagyományosabb rosszindulatú programoktól eltérően, amelyek általában megkísérelnek elrejteni egy fertőzött fájlt, a férgek a számítógépet hálózati sebezhetőségek révén megfertőzik.

A sztereotipikus féreg úgy terjed, hogy önmagáról másolatokat véletlenszerűen spampel Ip címek Hogyan használjon hamis IP címet, és maszkolja magát onlineIdőnként el kell rejtenie az IP-címét. Íme néhány módszer az IP-cím elrejtésére és az online névtelenség elkövetésére. Olvass tovább . Mindegyik példány rendelkezik utasításokkal egy adott hálózati sebezhetőség megtámadására. Ha véletlenszerűen megcélozott PC-t találnak a sebezhetőséggel, a féreg a hálózati sebezhetőséget használja a PC-hez való hozzáféréshez és a hasznos teher kiszállításához. Amint ez megtörténik, a féreg az újonnan fertőzött PC-vel véletlenszerűbb I.P. címek, kezdve a folyamatot újra.

Az exponenciális növekedés kulcsa itt. A 2003 januárjában kiadott SQL Slammer féreg ezt a módszert alkalmazta körülbelül 75 000 számítógép megfertőzésére az első kiadástól számított 10 percen belül. (Forrás: Vezetékes)

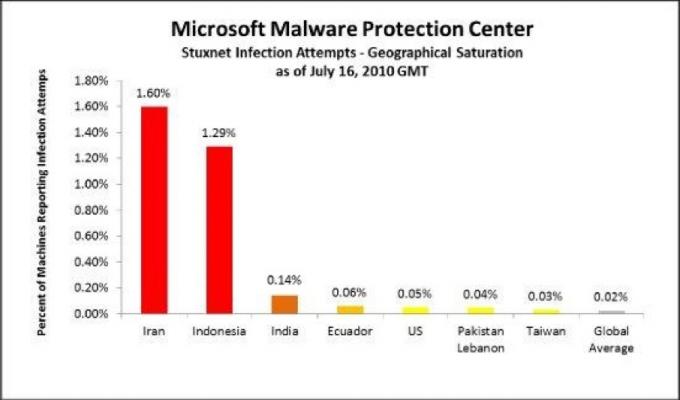

Mint sok számítógépes biztonsági fenyegetésnél, a „féreg” kifejezés a rosszindulatú programok széles körét is magában foglalja. Egyes férgek terjednek az e-mail biztonsági hibáinak felhasználásával annak érdekében, hogy automatikusan levélszemétnek e-mailben kerüljenek, mihelyt megfertőzik a rendszert. Mások rendkívül célzott teherbírással rendelkeznek. A Stuxnet-nek, egy nemrégiben működő számítógépes féregnek, olyan kódot találtak, amelyet sokan úgy gondoltak, hogy kifejezetten az iráni nukleáris kutatási program megtámadására tervezték. (Forrás: Bruce Schneier)

Noha ez a féreg becslések szerint több ezer számítógépet fertőzött meg, a tényleges hasznosságát úgy tervezték, hogy csak akkor lép hatályba, ha a féreg találkozik egy meghatározott típusú hálózattal - az Irán által használt uránál Termelés. Nem számít, ki volt a cél, a Stuxnet kifinomultsága kiváló példát mutat arra, hogy egy automatikusan reprodukáló féreg megfertőzheti a rendszereket anélkül, hogy a felhasználók a legkevésbé tudnának.

2.4 Gyökérkészletek

Különösen csúnya rosszindulatú programok, a rootkit-ek képesek kiváltságos hozzáférést elérni a számítógéphez, és elrejtőzni a víruskereséstől. A rootkit kifejezést elsősorban egy adott hasznos rakománytípus leírására használják. A gyökérkészletek tetszőleges számú taktika segítségével megfertőzhetik a rendszereket és reprodukálhatják magukat. Úgy működhetnek, mint a férgek, vagy elrejtik magukat a látszólag legitim fájlokban.

A Sony például meleg vízben találta magát, amikor a biztonsági szakértők felfedezték, hogy néhány, a Sony által terjesztett zenei CD-t a rootkit, amely képes volt adminisztratív hozzáférést biztosítani a Windows PC-ken, elrejteni magát a legtöbb víruskereséstől, és adatokat továbbítani egy távoli elhelyezkedés. Ez nyilvánvalóan egy félrevezetött másolásvédelmi rendszer része volt.

A rootkit hasznos teherje sok szempontból ugyanazon célok elérésére törekszik, mint a normál vírus vagy a trójai. A hasznos teher megpróbálhat fájlokat törölni vagy megrongálni, megpróbálhatja beírni a billentyűleütéseket, vagy megpróbálhatja megtalálni a jelszavait, majd továbbadhatja azokat harmadik fél számára. Mindezeket a vírusok vagy a trójai megkísérelhetik megtenni, de a rootkit-ek sokkal hatékonyabban tudják elrejteni magukat munka közben. A Rootkits valójában aláásja az operációs rendszert, az operációs rendszer biztonsági hibáinak felhasználásával kritikai álruhává rendszerfájlt, vagy súlyos esetekben írja magát kritikus rendszerfájlokba, így az eltávolítás lehetetlenné válik a működés károsítása nélkül rendszer. (Forrás: Vezetékes)

A jó hír az, hogy a rootkit-ket nehezebb kódolni, mint a legtöbb rosszindulatú programot. Minél mélyebben egy rootkit szeretne belemerülni a PC operációs rendszerébe, annál nehezebb a rootkit létre kell hozni, mivel a rootkit kódjában szereplő összes hiba összeomolhat egy célzott számítógépet, vagy megváltoztathatja az antivírust szoftver. Ez valószínűleg káros a PC-re, de legyőzi azt a pontot, hogy megpróbálja elrejteni a rootkit-et.

2.5 Az adathalász és az adathalász

Az 1990-es évek rosszindulatú programjai a mai naphoz képest furcsának tűnnek. Abban az időben a rosszindulatú programokat gyakran a hackerek írták, akik akarták megjeleníteni tehetségüket és hírhedtséget szerezni társaik között. A kár súlyos volt, de gyakran a fertőzött számítógépekre korlátozódott. A modern rosszindulatú programok azonban gyakran csak egy eszköz, amelyet a bűnözők használnak személyes adatok ellopására. Ez az információ felhasználható hitelkártyák eltérítésére, hamis azonosítások létrehozására és mindenféle illegális tevékenység elvégzésére, amely súlyosan befolyásolhatja az áldozat életét.

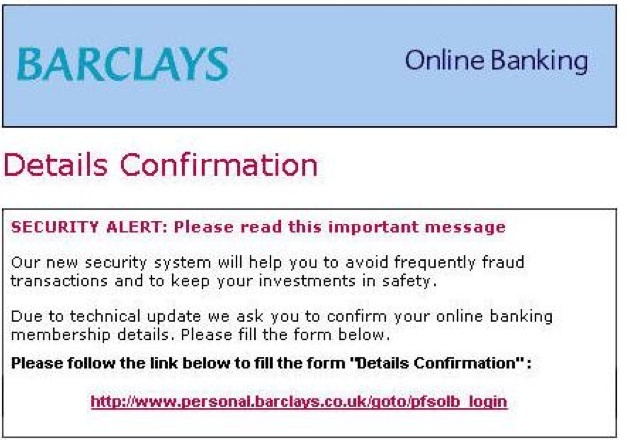

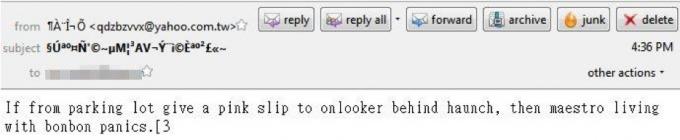

Adathalászat Azonnali figyelmeztetések az új számítógépes vírusokról és adathalász e-mailekről Olvass tovább és a Pharming olyan technikák, amelyek a legjobban szemléltetik a számítógépes biztonsági fenyegetések bűncselekményét. Ezek a veszélyek jelentősek, de technikailag egyáltalán nem támadják meg a számítógépet. Ehelyett a számítógépükkel megtévesztenek és ellopnak fontos információkat.

Mindkét kifejezés szorosan összekapcsolódik. A Pharming olyan módszer, amellyel egy személy hamis webhelyre irányítható. Az adathalászat magáninformációk gyűjtése azáltal, hogy megbízható entitásként jelennek meg. A technikák gyakran kéz-kéz: a pharming technikával hamis webhelyre küldik az embert, amelyet ezután felhasználnak a személyes információk „adathalálához”.

Az ilyen típusú támadás klasszikus példája egy e-maillel kezdődik, amelyet úgy tűnik, hogy a bankjától küldtek. Az e-mail állítja, hogy feltételezhetően megsértették bankja online szervereit, ezért meg kell változtatnia felhasználónevét és jelszavát. Ön kap egy linket arra, amely úgy tűnik, hogy a bankja webhelye. Miután megnyitotta a böngészőt, kéri, hogy erősítse meg meglévő felhasználónevét és jelszavát, majd írjon be egy új felhasználónevet és jelszót. Ezt megteszi, és a weboldal köszönöm az együttműködést. Nem veszi észre, hogy valami baj van, amíg a következő napon meg nem próbál bejelentkezni bankja webhelyére azáltal, hogy böngészőjében követi a könyvjelzőt.

2.6. Malware - az összes

Noha a fenti gazemberokat széles körben elismerték, hogy komoly problémák vannak, meghatározott tulajdonságokkal, még mindig így van Nehéz kategorizálni a veszélyeket, mivel a biztonsági fenyegetések ökoszisztémája változatos és állandó változik. Ez az oka annak, hogy a rosszindulatú szoftverek kifejezést olyan gyakran használják: ez a tökéletes megoldás mindazok számára, amelyek megkísérlik ártani a számítógépének, vagy megpróbálják használni a számítógépet ártani Önnek.

Most, hogy ismeri a leggyakoribb számítógépes biztonsági fenyegetéseket, felmerül a kérdés, hogy mit tehet ezekkel. A beszélgetés megkezdésének legjobb módja az operációs rendszerek.

3. Ártatlan civilizációk: az operációs rendszerek biztonsága

Az Ön által használt operációs rendszer jelentős hatással van a rosszindulatú programok fenyegetéseire, amelyekre tisztában kell lennie, és azokkal a módszerekkel, amelyekkel ezek ellen felléphetnek. A rosszindulatú programokat a legtöbb esetben úgy programozták, hogy kihasználják az adott operációs rendszer egy adott kihasználásának előnyeit. A Windows hálózati sebezhetőségének kihasználására kódolt rosszindulatú programok nem tudják megfertőzni az OS X számítógépeket, mivel a hálózati kód sokkal különbözik. Hasonlóképpen, egy vírus, amely megkísérel törölni a Windows XP számítógépen található illesztőprogram fájlokat, nincs hatással a Linux gépen, mert az illesztőprogramok teljesen különböznek egymástól.

Azt hiszem, pontosan lehet azt mondani, hogy a választott operációs rendszer nagyobb hatással van a számítógép általános biztonságára, mint bármely más változó. Tekintettel erre, vessünk egy pillantást néhány általános operációs rendszerre és annak biztonságának kezelésére.

3.1 Windows XP

A 2001-ben bevezetett Windows XP gyorsan a Microsoft legkritikusabb operációs rendszerévé vált. Imádta a viszonylag egyszerű felületét, amely javításokat kínál, de továbbra is ismeri a Windows 95, 98 és az ME felhasználóit. Viszonylag vékonynak bizonyult egy új Windows operációs rendszer számára, és továbbra is képes régebbi számítógépeken futni, amelyek nem tudják kezelni az újabb Windows operációs rendszereket.

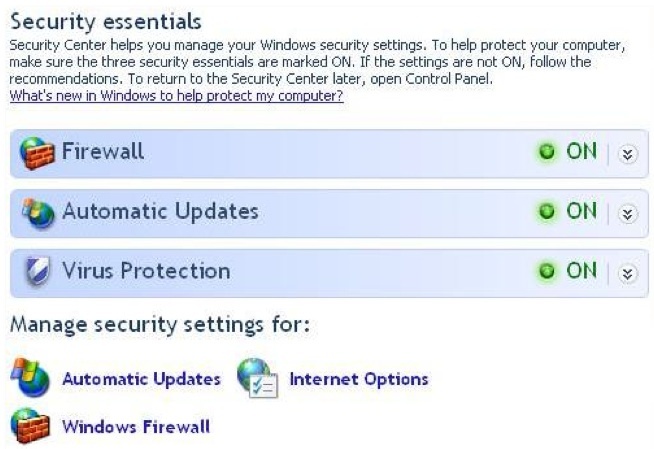

A kiadás idején a Windows XP néhány jelentős biztonsági fejlesztést vezetett be a korábbi Windows operációs rendszerekhez képest. Bizonyos biztonsági réseket bezárt, amelyek megkönnyítették a rendetlenséget a Windows rendszerekkel üres hálózati fiókok vagy tanúsítási hibák felhasználásával. A Windows XP biztonsága nagy kiegészítést kapott a Windows XP Service Pack 2 csomagban a Windows Biztonsági Központ bevezetésével, amely ezt meg is tette a felhasználók könnyebben megtudhatják, hogy a Windows XP számítógépét rosszindulatú programok ellen védették-e, és hogy vannak-e a megfelelő biztonsági frissítések telepítve.

A Windows XP azonban közel tíz éves operációs rendszer, és az évek során a hackerek könyörtelenül támadták meg. A Windows XP népszerűsége nyilvánvalóvá teszi azt a rosszindulatú szoftvert, amely a lehető legtöbb számítógépet meg kívánja fertőzni. Ezenkívül a Windows XP egyszerűen nem fér hozzá számos továbbfejlesztett biztonsági szolgáltatáshoz, amelyek a Windows 7 rendszerében alapvetően érvényesek.

Összességében a Windows XP a biztonság szempontjából jelenleg a legrosszabb operációs rendszer. Hiányzik az új biztonsági szolgáltatások, a rosszindulatú programokat jól értik, és gyakran támadnak.

3.2 Windows 7

A Microsoft legújabb operációs rendszere, a Windows 7 a erősen kritizált Windows Vista finomítása (az ebben a szakaszban szereplő információk többnyire a Vistára is vonatkoznak). A Windows 7 nem olyan egyszerűen futtatható, mint a Windows XP, de rengeteg új funkciót kínál, ideértve a biztonsággal kapcsolatos funkciókat is.

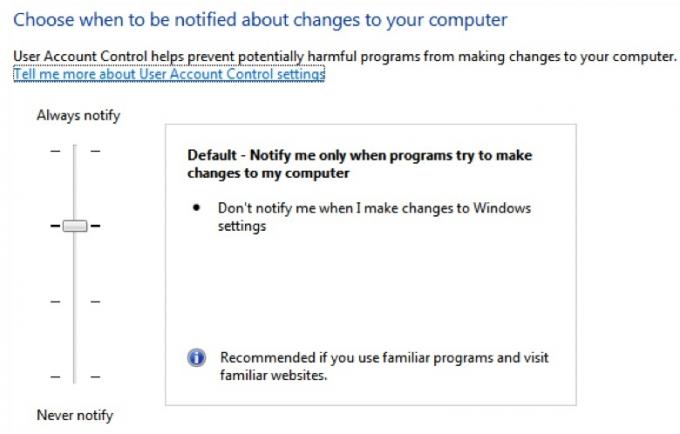

Például a felhasználói fiókok ellenőrzése egy új szolgáltatás, amelyet a Vistában vezettek be, és a Windows 7 rendszerbe is beépítették. Amikor először megérkezett, az UAC-t gyakran gúnyolják a médiában - az Apple még egy hirdetést tett róla. Ez furcsa lépés, mert az OS X hasonló funkcióval rendelkezik, és mivel az UAC nagyon fontos a biztonság szempontjából. Védi a számítógépet azzal, hogy a programok engedély nélkül nem kaphatnak megnövelt hozzáférési jogosultságot a rendszeréhez. Az UAC előtt a rosszindulatú programok ezt könnyen meg tudják tenni anélkül, hogy a felhasználó soha nem tudta volna a bölcsebbeket.

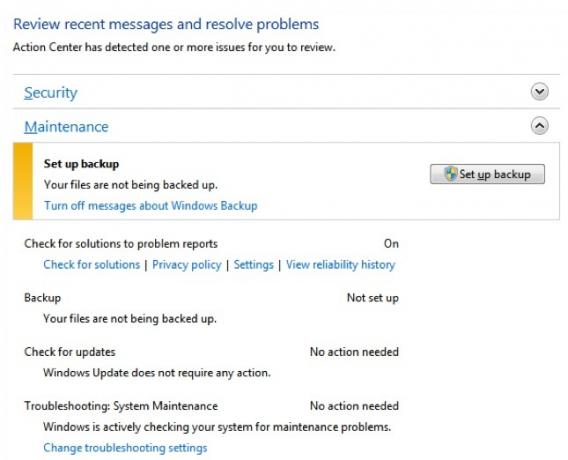

A Microsoft fejlesztéseket is fejlesztett, amelyek tovább finomítják a Windows azon képességét, hogy fontos biztonsági információkat továbbítson a felhasználók számára. A Biztonsági Központ ma Windows Action Center néven működik, és a korábbinál jobb munkát végez, mivel automatikusan megkapja a fontos frissítéseket és értesíti a felhasználókat, ha szükséges. Ez elengedhetetlen, mivel az ismert biztonsági kihasználások, amelyek nem javítottak, felelősséget vállalnak, függetlenül az operációs rendszertől.

A Windows 7 számára a biztonsághoz való hozzáállás is jóval ésszerűbb, mint a Microsoft hozzáállása a Windows XP létrehozásakor. Ez nyilvánvaló, ha összehasonlítjuk a Microsoft által a XP első kiadásának első évében a Vista első kiadásának első évében tapasztalható biztonsági kihasználások számát. A Windows XP 65 biztonsági rését kijavították, míg a Windows Vista mindössze 36 biztonsági rését javította.

Sajnos a Windows 7 népszerűsége miatt továbbra is erősen megcélozza a rosszindulatú programokat. A Windows továbbra is az operációs rendszer, amelyet a világ nagy része használ, ezért van értelme a rosszindulatú programoknak a célzásához. Ezért a Windows 7 felhasználók továbbra is számos biztonsági fenyegetéssel szembesülnek.

3.3 Mac OS X

A Mac OS X továbbra is modernnek érzi magát, de a lényege egy meglehetősen régi operációs rendszer. Az első verziót 2001-ben adták ki, és ugyanolyan régi lett, mint a Windows XP. Az Apple azonban a frissítésektől sokkal eltérő megközelítést alkalmaz, mint a Microsoft. Míg a Redmond munkatársai általában a nagy kiadásokra koncentrálnak, új operációs rendszereket hoznak ki öt vagy később Az Apple legénysége átlagosan hat évvel az operációs rendszer kezdeti óta nyolcszor frissítette az OS X-et kiadás.

Ezek a kiadások általában tartalmaz néhány biztonsági frissítést, és az Apple hírnevet szerzett azáltal, hogy messze meghaladja a Windows biztonságát. Ez a hírnév azonban hajlamos szétesni közelebbi vizsgálatra. Létezik az OS X-t célzó rosszindulatú program, és az Apple-nek a Microsoft hibáival megegyező gyakorisággal javítania kell a biztonsági hibákat. A Secunia néven ismert biztonsági társaság 2004. évi jelentése rájött, hogy az elmúlt évben a Mac OS X-re 36 volt vonatkozik sebezhetőség, csak tíznél kevesebb, mint a Windows XP -, azonban az OS X sebezhetőségének nagyobb százalékát ki lehet használni a Internet. (Forrás: TechWorld)

A közelmúltban az Apple kénytelen volt kiadni számos jelentős biztonsági javítást, amelyek közül a legutóbbi 134 sérülékenységet foglalkoztatott. (Forrás: FierceCIO).

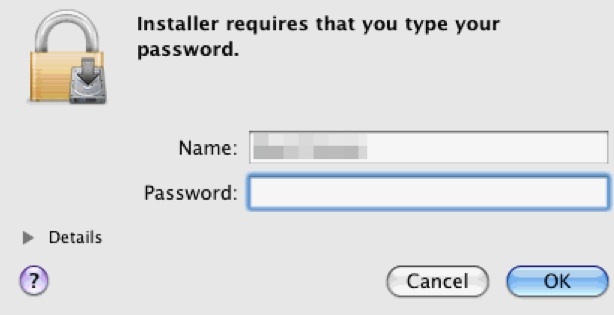

Ez nem azt jelenti, hogy a Mac OS X nem biztonságos. Az egyik előnye, amely az OS X UNIX örökségéből fakad, a fontos fájlok és beállítások módosításához root felhasználóként való bejelentkezés szükséges (a Window UAC lényegében kísérlet arra, hogy ezt utánozza). Úgy tűnik azonban, hogy egy nagyon szerencsétlen felhasználó úgy véli, hogy az OS X relatív homályossága miatt immunis a biztonsági fenyegetésekkel szemben. Noha ez bizonyos fokú igazságot mutat, az OS X számítógépek biztonsági fenyegetései léteznek, és ugyanolyan ártalmasak lehetnek, mint a Windowsot célzó számítógépek. A Mac OS X biztonságát szintén akadályozza a védelmi csomagok széles választéka.

3.4 Linux

A legtöbb PC-tulajdonos soha nem fog használni Linuxot futtató számítógépet. Ennek ellenére a Linux hozzáférhetõbb most, mint a múltban. Ingyenes Linux változatok, például Ubuntu 6 módszer a GNOME munkaasztal felgyorsításáraA GNOME az asztali felület, amelyet a legtöbb Linux disztribúción kap. Fel akarja gyorsítani a dolgokat? Ezek a csípések javítják a GNOME élményét. Olvass tovább és Jolicloud Jolicloud: Az operációs rendszer letöltése a Netbookhoz, amelyet keresett Olvass tovább , grafikus felhasználói felületet kínál, amely robusztus, és biztosítja a számítógéptől elvárt alapvető funkciókat, például az e-mailek olvasásának és az internetes böngészésnek a képességét.

A Linux, mint az OS X, megköveteli, hogy a felhasználók jelentkezzenek be egy „root” fiókra, hogy módosítsák a fontos fájlokat és beállításokat. A Linux szintén nagyban részesíti a biztonságot az elhomályosodás útján. A Linux felhasználói bázisa kicsi, és a rosszindulatú programok miatt a felhasználói bázis nem ragaszkodik a Linux adott változatához. Noha az alapul szolgáló kód gyakran ugyanaz, apró változtatások vannak a Linux különféle változataiban - és sok haladó Linux felhasználó megy olyan messzire, hogy kódot készítsen saját egyedi szolgáltatásaiba. Ez megnehezíti és értelmetlen javaslatot jelent a tömeges Linux felhasználók támadására. Ha hitelkártya-számokat szeretne betakarítani, akkor a Linux célzása nem a megfelelő út.

Az asztali Linux niche jellege megnehezíti a biztonságáról való beszélgetést. A biztonsági rések valóban léteznek a Linux rendszereken, és ezeket a biztonsági réseket nem mindig javítják meg olyan gyorsan, mint a Windowson található biztonsági réseket. (Forrás: eWeek) A Linux operációs rendszereket azonban a biztonsági fenyegetések valójában ritkábban érintik, és a veszélyek gyakran kevésbé súlyosak.

3.5 Összegzés - melyik a legjobb?

Összességében a Mac OS X és a Linux egyértelműen jobb, mint a Windows, ha a biztonságot azon gyakorisággal mérik, amellyel a felhasználókat a biztonsági fenyegetések érintik. Ez nem azt jelenti, hogy a Microsoft alszik a kormánynál. Egyszerűen világunk valósága. A Windows messze a legnépszerűbb operációs rendszer, és ennek eredményeként a rosszindulatú programokat általában a Windows PC-k céljára kódolják.

Másrészről, a Windows számítógépek hozzáférhetnek kiváló vírusvédelmi csomagokhoz, és a Windows 7 Windows operációs központja nem rendelkezik egymással. Ez azt jelenti, hogy a Windows-felhasználók vitathatatlanul nagyobb valószínűséggel tudják meg a biztonsági problémát, amikor ez felmerül, ám ennek számszerűsítése nem lehetséges.

Ennek ellenére lehetetlen megszabadulni attól, hogy a Windows-felhasználókat valószínűleg rosszindulatú programok érintsék, mint az OS X vagy a Linux felhasználóit.

4. Jó biztonsági szokások

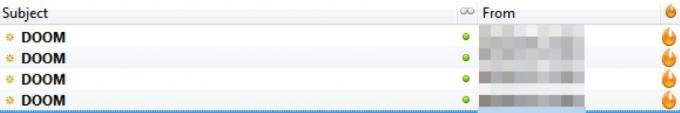

4.1 A Doom e-mail postafiókjának elkerülése

Ó, e-mail. Régebben ez volt a legtöbb malware elsődleges reprodukciós módszere. Az e-mailhez vírust csatoltak, remek programnak vagy dokumentumnak álcáztak, majd vidáman elküldték. Nyissa meg az e-mailt és - bam! - fertőzött vagy.

Abban az időben ez a fajta megtévesztés tűnt a csalások csúcspontjának. Manapság furcsanak tűnik a rosszindulatú programok reprodukciójának és fertőzésének ilyen egyszerű módja - jó lenne odamenni vissza egy olyan világba, ahol az e-mail mellékletek elkerülése megvédi a számítógépet a fenyegetések.

A spamszűrők és az automatikus vírusvédelem sokkal megnehezítette a rosszindulatú programok hatékony terjesztését e-mailben, és a legtöbb felhasználó most jobban tudja, mint egy mellékletet egy ismeretlen forrásból megnyitni (és ha nem tudtál jobban, akkor most te igen!)

A rosszindulatú programokat azonban automatikus reprodukciós módszerekkel kompenzálták, amelyek megbízhatónak látszanak a malware e-mailt. Például az a rosszindulatú program, amely megfertőzi a szülő számítógépét, e-mailt küldhet tőled a fejlécben “Fotók egy nemrégiben töltött vakációról.” Ha szüle nem menne nyaralni, akkor valószínűleg elkapja a csalást. Mindenkinek a szülei azonban időnként nyaralnak - és ha a visszatértek egy nemzetközi utazásból, akkor megnyithatják a mellékletet.

A hüvelykujjszabály a következő - ha a melléklet olyan dolgot tartalmaz, amelyet még nem tudott, hogy el kellett volna küldeni neked, nyugtázza a feladóval, mielőtt megnyitja. Másik lehetőségként beolvashatja a fájlt a választott rosszindulatú programok ellen. Felhívjuk figyelmét, hogy egyetlen biztonsági szoftver sem képes felismerni minden biztonsági fenyegetést.

Noha a rosszindulatú programok mindig problémát jelentenek, az adathalászat minden bizonnyal a legveszélyesebb és legnehezebben felfedezhető veszély. Mindig vigyázzon a váratlan e-mailekre, amelyek állítólag a bankjától, a munkáltatójától vagy bármely más intézménytől érkeznek. Egyetlen legitim intézmény sem fogja kérni, hogy adja meg felhasználónevét és jelszavát azáltal, hogy e-mailben küld egy linket!

Sőt, jó ötlet, hogy soha ne nyisson meg közvetlenül olyan linket, amelyet állítólag egy intézménytől küldtek neked. Ha például bankja felveszi Önnel a kapcsolatot, hogy megadja neked a havi e-nyilatkozatát, akkor ennek az információnak elérhetőnek kell lennie, ha belép a bank főoldalára, majd bejelentkezik a fiókjába.

4.2 Vigyázat a biztonságos szörfözéshez

Az internetes szörfözés mindig jelentett néhány biztonsági fenyegetést, amit sok felhasználó elfelejt. Az e-mailekhez hasonlóan gyakran feltételezik, hogy tökéletes védelmet élvez, ha egyszerűen elkerüli az ismeretlen forrásokból származó fájlok megnyitását. Természetesen rendkívül jó ötlet a letöltött fájlok szigorú vizsgálata. De ez önmagában nem elegendő a számítógép megfelelő védelméhez.

A legtöbb biztonsági kihasználás, amely miatt aggódnia kell, létezik akár a böngészőjével, akár egy fontos bővítménnyel (például a Java vagy az Adobe Flash) kapcsolatos biztonsági probléma miatt. Az olyan termékek, mint a Flash, nagyon egyszerűvé teszik a webfejlesztők számára az interaktív webes élmények létrehozását messze meghaladja azt, amit egyébként lehet elérni, de a hozzáadott összetettség általában biztonságot eredményez lyukak. Jáva A Java alkalmazáshoz kapcsolódó 5 legfontosabb webhely Olvass tovább , Flash, Shockwave, ActiveX és más webfejlesztő eszközök újra és újra javításra kerültek, miután a biztonsági hibákat találták. Ezeknek a hibáknak semmi nevetése: ezek közül néhány lehetővé teszi a támadás számára, hogy teljes mértékben uralkodjon a számítógép felett, egyszerűen rávilágítva egy embert a webhelyre a rosszindulatú kóddal.

(Forrás: ESecurityPlanet)

A rosszindulatú webhelyek ritkán találhatók meg a Google keresési eredmények tetején. Ezek a webhelyek általában spam e-mailek, véletlenszerű azonnali üzenetek és közösségi média útján terjednek el. Mindezek mellett akár egy megbízható webhely is néha biztonsági fenyegetéssé válhat. A rosszindulatú program a webszervereket is megfertőzheti, és bizonyos esetekben ez a weboldalnak a rosszindulatú szoftverek terjesztését eredményezheti a tulajdonos tudta nélkül.

Az összes rosszindulatú fenyegetés elleni legjobb védelem annak biztosítása, hogy az Ön böngészője és a hozzá kapcsolódó plug-inek naprakészek legyenek - erről a kérdésről ebben a fejezetben később beszélünk.

4.3 Linkek ellenőrzése - vezetnek-e oda, ahol gondolsz?

Bölcs dolog, ha óvatosnak tartja az e-mailek és az azonnali üzenetek kezelését, ám az egyszerű kattintásmentes házirend a linkeket illetően nem mindig praktikus. Valójában vannak olyan közösségi oldalak - például Twitter A 6 legjobb eszköz a Twitter frissítések ütemezéséhez Olvass tovább - amelyek erősen függnek a kapcsolatoktól. Linkek nélkül a Twitter többnyire értelmetlen lenne.

Ez a felhasználókat bizonytalan helyzetbe hozza. Egyrészt egy olyan szociális hálózati webhely, mint a Twitter, nagyon szórakoztató lehet, és megkönnyítheti a barátok lapjainak tartását, amelyekkel esetleg elveszíti a kapcsolatot. Másrészt, ha egyszerűen csak a közösségi oldalt használja, akkor további kockázatot jelenthet - és a helyzet még rosszabbá tétele érdekében a linkeket apró URL-ek segítségével osztják meg, amelyek átirányítják az igazi weboldalra.

Szerencsére könnyedén felfedezheti a webhivatkozás valódi helyét egy olyan weboldal használatával, amely felemeli a fátylat az Ön előtt, mielőtt a linkre kattint. Szeretek használni TrueURL de néhány Google-kereséssel különböző típusú hasonló webhelyeket is találhat.

4.4 A szoftver frissítése - a legfontosabb lépés

A legtöbb biztonsági fenyegetés a kizsákmányolható szoftverek biztonsági hibáinak köszönhető. Az óvatosság megóvja a számítógépet a potenciálisan veszélyes helyzetektől, ez azt jelenti, hogy a rosszindulatú programoknak kevésbé esélyük a számítógép megfertőzésére. De ez csak a harc fele. A másik fél olyan intézkedéseket tesz, amelyek biztosítják, hogy a számítógép nem sérül meg, még akkor sem, ha biztonsági veszélyt tesz ki. Hogy csinálod ezt? Annak ellenőrzésével, hogy számítógépe szoftvere naprakész-e.

Képzelje el, hogy elhagyja a házát, hogy dolgozzon. Általában bezárja az ajtót, amikor távozik. Időnként azonban elfelejtheti elzárni az ajtót, lehetővé téve, hogy valaki egyszerűen belépjen az otthonaba és megsértse annak biztonságát. Senki nem felejti el szándékosan bezárni ajtót, de egyébként is megtörténik. Ez egy hiba.

A szoftverprogramozók is hibákat követnek el. Ugyanakkor, amint a hibát észreveszik, gyakran javítják, csakúgy, mintha megfordulna, és hazamehet, ha emlékszik, hogy nem zárta be az ajtót. Ha úgy dönt, hogy nem tartja naprakészen a szoftvert, akkor úgy dönt, hogy nem fordul meg és nem zárja be az ajtót. Lehetséges, hogy csökkentheti kockázatát azáltal, hogy az értéktárgyakat széfbe helyezi, bezárva tartja a függönyt, és egy nagy „VIGYÁD A KUTAT” feliratot helyez el az első gyepre. Az a tény azonban, hogy az ajtó nyitva van - és mivel még nem zárta be, bárki bemehet.

Remélhetőleg ez megmutatja, miért fontos a szoftvert naprakészen tartani. Véleményem szerint a szoftver frissítése az egyik legfontosabb biztonsági szokás, amelyet az ember ápolhat. Mindig előfordulhat, hogy egyike annak a néhány szerencsétlennek, akit egy biztonsági hiba sújt, mielőtt ez a hiba ismertté válna és javításra kerül. A legtöbb vállalat azonban ma gyorsan reagál a biztonsági kérdésekre, így a szoftver frissítése jelentősen növeli a biztonságot.

4.5 Használjon vírusvédelmet

Bizonyos szempontból ez a tipp magától értetődik. Ennek ellenére már sokszor beszéltünk olyan geekkel, akik véleményem szerint túl hűvösnek tartják magukat a rosszindulatú programok ellen. Csak csalások, azt állították - nem fogsz kapni rosszindulatú programokat, ha nem csinálsz semmi hülyeséget.

Az eddigi útmutató egészében megvitattam, hogy miért téves ez a feltételezés. Az igazság az, hogy a rosszindulatú programok elleni védelem nem olyan egyszerű, mint az e-mail mellékletek elkerülése és a látogatott webhelyek körültekintése. A PC-k átfogó biztonsága átfogó megközelítést igényel - és magában foglalja a rosszindulatú programok elleni lakosztályokat, a tűzfalakat és más programokat is. A rendelkezésre álló biztonsági szoftver olyan változatos, mint a fenyegetések, amelyekkel szemben védenek, ezért vessünk egy pillantást a rendelkezésre álló lehetőségekre.

5. A védelem módszerei

5.1 Rosszindulatú szoftverek

A 2. fejezetben megvizsgáltuk a különféle típusú rosszindulatú programokat, amelyek megfertőzhetik a számítógépet. Ezen fenyegetések közül az első három az a rosszindulatú programok elleni szoftver, amelyet kifejezetten a lehallgatáshoz és a védelemhez terveztek.

Számos rosszindulatú programok elleni termék található a piacon - túl sok ahhoz, hogy felsoroljuk. Ezeknek a programoknak azonban közös célja. Léteznek olyan rosszindulatú programok észlelésére és eltávolítására, amelyek megfertőzhetik a számítógépet.

Megpróbálják korlátozni azt a kárt is, amelyet a rosszindulatú programok okozhatnak, ha a fertőzött fájlokat „karanténba helyezik” a felfedezésük pillanatában.

A legtöbb rosszindulatú program többféle módon megy keresztül. Az első és a legrégebbi módszer az aláírás észlelése. A felismerés ilyen formája egy fájl beolvasását és egy olyan kód keresését jelenti, amelyet ismerten egy adott rosszindulatú program használ. Ez a felismerési módszer megbízható, de nem képes kezelni a vadonatúj fenyegetéseket. Az aláírás csak akkor észlelhető, ha hozzáadódott az ismert fenyegetések kártevő szoftverek adatbázisához, és egy fenyegetés általában csak akkor válik ismertté, amíg azt már nem bocsátották ki.

Az úgynevezett „valós idejű” védelem szintén népszerű módszer a rosszindulatú programok begyűjtésére. Ez a védelmi forma nem az aláírásokra támaszkodik, hanem figyeli a számítógépen futó szoftverek viselkedését. Ha egy adott program furcsán viselkedik - ha engedélyt kér, akkor nem kell, vagy módosítást próbál tenni a szokatlan fájlokhoz - ezt észreveszik, és megteszik a lépéseket, hogy megakadályozzák a programot, hogy bármiféle rohamot okozhasson a fájlrendszerben. A különböző vállalatok különböző módon valósítják meg a „valós idejű” védelmet, de a rosszindulatú programok elkövetésének célja ugyanaz.

Egy másik, újabb észlelési forma, amely néhány termékben, például a Panda Cloud Antivirus és a Norton Internet Security 2010 során debütált, a felhővédelem. Ez a módszer a rosszindulatú programok eredetére összpontosít, például egyes fájlok és hivatkozások. Ha valaki az anti-malware szoftvert használja, megnyit egy fájlt, és vírus fertőzött meg, ezt a fájlnevet fenyegetésként rögzítik, és ezt az információt elérhetővé teszik. A cél az, hogy megakadályozzuk a felhasználókat, hogy olyan fájlokat nyissanak meg, vagy olyan linkeket kövessenek el, amelyek biztonsági fenyegetést tartalmazhatnak.

Miután észleltek egy veszélyt, általában „karanténba helyezik” annak biztosítása érdekében, hogy a fenyegetés nem terjedhet. Ezután megkísérelheti eltávolítani a fenyegetést. A rosszindulatú programok elleni szoftverek gyakran nem képesek minden észlelt fenyegetést eltávolítani, ám a biztonsága általában sértetlen, mindaddig, amíg a fenyegetés karanténba kerül.

A rosszindulatú szoftverek elleni panaszok nagy része új fenyegetéseket érint. A rosszindulatú programok ellen ismert szoftver ismert elem, amelyet új rosszindulatú programok is megkerülhetnek. Ez az oka annak, hogy a rosszindulatú programok elleni szoftvereket rendkívüli gyakorisággal frissítik - folyamatosan fedeznek fel új veszélyeket. Ez azonban nem azt jelenti, hogy a rosszindulatú szoftverek használhatatlanok. Az ismert fenyegetések száma meghaladja az ismeretlen veszélyeket.

Legyen óvatos a vásárolt vagy letöltött szoftverek vonatkozásában. Úgy tűnik, hogy nagy a különbség a legkevésbé hatékony termékek között, és az innováció aránya magas. Például a Norton csak néhány évvel ezelőtt borzasztó volt, de a Norton 2010 termékek kiválóak voltak. A rosszindulatú szoftverekkel kapcsolatos aktuális információkkal és véleményekkel kapcsolatban olvassa el az AV-Comparatives (av-comparative.org) nevű nonprofit szervezetet, amely a PC biztonsági termékeinek objektív tesztelésére szolgál.

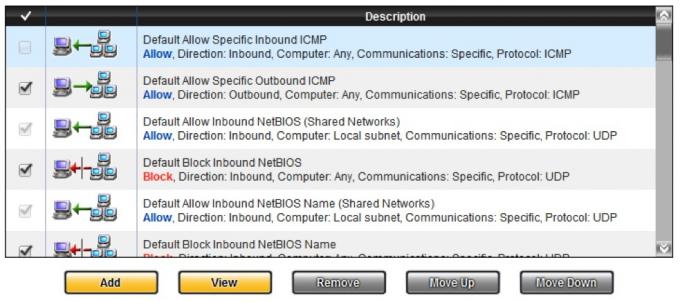

5.2 Tűzfalak

Számos a legsúlyosabb számítógépes biztonsági fenyegetés aktív internetkapcsolaton alapszik a működéshez. A merevlemez sérülése óriási fájdalmat okoz a fenekén, ám biztonsági másolat készítésével megvédheti azt. Ha valakinek sikerül megszereznie a hitelkártya számát vagy más érzékeny személyes információt, a kár messze túlmutathat a számítógépen. Ez csak akkor fordulhat elő, ha a számítógépére telepített rosszindulatú programok harmadik fél számára hozzáférhetővé teszik az információkat. Ezeket az adatokat általában a lehető legegyszerűbb módon továbbítják - az internetet.

Tűzfal feladata ennek megakadályozása. A tűzfal a számítógépen lévő olyan szoftver, amely figyeli a számítógépre és a számítógépről küldött adatokat. Szelektív módon blokkolhat bizonyos információkat, vagy (általában) teljesen lekapcsolhatja az internet-kapcsolatot, teljesen megszakítva az információáramlást.

A tűzfalak az Internet biztonságának fontos részét képezik. Valójában annyira fontos, hogy a Windows alapértelmezés szerint tűzfallal kerül szállításra. Tűzfal nélkül a rosszindulatú programok szabadon továbbíthatják az adatokat harmadik fél számára, és a rosszindulatú programok is reprodukálja magát azáltal, hogy másolatokat küld a véletlenszerű I.P. a címek nagyobb valószínűséggel férnek hozzá az Önhöz PC-n.

Mivel a Windows gépeket most tűzfallal szállítják, nem kell feltétlenül harmadik féltől származó tűzfalat vásárolnia. Nagyon sok ingyenes lehetőség van - nemcsak Windows, hanem az OS X és Linux operációs rendszerek számára is. Ennek kapcsán az Internet Security Suites néven ismert termékek általában a tűzfalat tartalmazzák a csomag részeként.

Erősen ajánlott a tűzfalat a számítógépére telepíteni. A tűzfal gyakran képes korlátozni a rosszindulatú programok okozta károkat, még akkor is, ha a rosszindulatú szoftverek nem tudják észlelni vagy megállítani a fenyegetést.

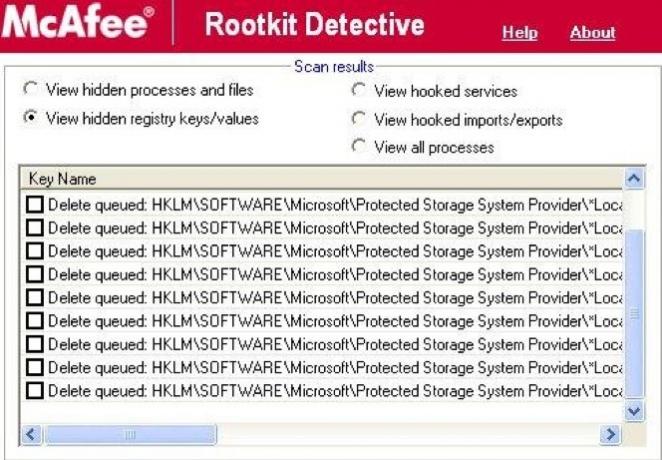

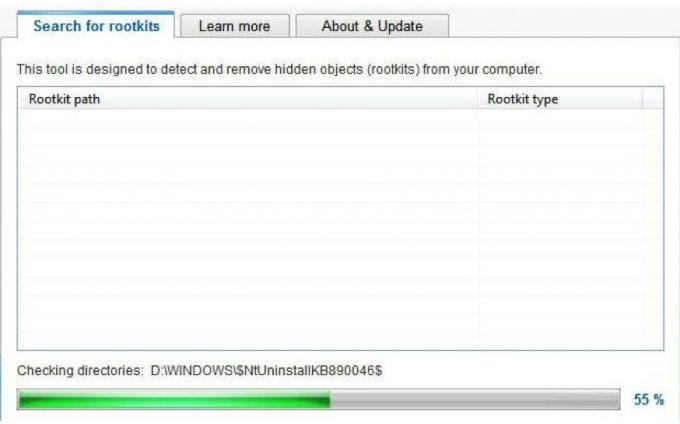

5.3 Rootkit Gyilkosok

A rosszindulatú programok elleni szoftvernek úgy kell felismernie és karanténba helyeznie a rootkit-programokat, mint bármely más rosszindulatú program fenyegetését. A rootkit-ek jellege azonban gyakran megnehezíti az általános rosszindulatú programok elleni programok számára a rootkit-észlelést. Még ha a fenyegetést fel is ismerik, lehet, hogy egy rosszindulatú program nem képes eltávolítani azt, ha a gyökérkészlet beágyazta magát a kritikus rendszerfájlokba az észlelés elkerülésének és megelőzésének eszközeként eltávolítás.

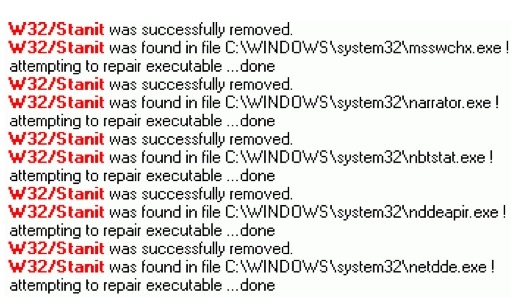

Itt érkeznek dedikált rootkit-gyilkosok. Ezeket a programokat kifejezetten egy rootkit keresésére és eltávolítására tervezték, még akkor is, ha a rootkit a kritikus rendszerfájlokba kerül. Talán a legismertebb ilyen típusú program a MalwareBytes Anti-Malware, amely népszerűvé vált néhány évvel ezelőtt, amikor a támadási módszer fenyegetése röviden bekerült a tech hírek oszlopába a háló. Azóta a MalwareBytes általánosabb anti-malware programmá vált.

Számos rootkit-gyilkos is épül egy adott rootkit eltávolításához. Erre néha néhány rootkit komplexitása miatt van szükség, amelyek olyan rendszerfájlokban rejtőznek el, amelyeket nem lehet az operációs rendszer károsítása nélkül módosítani. Az adott rootkit elleni küzdelemre szolgáló programok általában ezt a fájlok visszaállításával az alapértelmezett állapotba vagy a rootkithez tartozó kódok óvatos törlésével teszik meg.

Még ezek a megoldások sem mindig sikerülnek. Egyes informatikai szakemberek a rootkit-ekhez egy megsemmisített földi politikával lépnek kapcsolatba. Miután egy rendszer megfertőződött, inkább egyszerűen újraformázza a meghajtót, és újratelepíti az operációs rendszert. Ez nem rossz ötlet, és ez az oka annak, hogy mindig tartson biztonsági másolatot a fájljairól. A merevlemez újraformázása és az operációs rendszer újratelepítése néha gyorsabb és könnyebb folyamat, mint a rootkit eltávolítása.

5.4 Hálózatfigyelés

Amelynek otthoni hálózat Csatlakozás bárhonnan otthoni számítógépéhez a DynDNS segítségével Olvass tovább hihetetlenül hasznos lehet. Használható fájlok átviteléhez számítógépek között egy villanás alatt, és internet-hozzáférést biztosíthat számos nem PC-s eszköz, például játékkonzolok és Blu-Ray lejátszók számára.

A hálózatok szintén érzékenyek lehetnek a behatolásokra, azonban a számítógép biztonsági fenyegetése mind a rosszindulatú szoftverekkel, mind a hackeléssel kapcsolatos. A vezeték nélküli hálózatok különösen érzékenyek, mivel a vezeték nélküli hálózat definíció szerint minden irányban továbbítja az adatokat a rádióhullámokon. Ha ezeket az adatokat titkosítja, az emberek számára nehezebb lesz olvasni - de a titkosítás feltörése nem lehetetlen.

A fülek tartása a hálózaton segít abban, hogy biztosan ne jelenjenek hozzá furcsa eszközök. Általában ezt megteheti a MAC címek Ellenőrizze, hogy a vezeték nélküli hálózat biztonságos-e az AirSnare-val Olvass tovább amelyek össze vannak kötve az útválasztóval és összehasonlítják azokat a saját eszközök MAC-címeivel (az MAC-címet általában az eszköz testére nyomtatják). Lehetséges azonban a MAC-cím hamisítása, és a legtöbb útválasztó nem nyújt részletes naplót azokról az eszközökről, amelyek a múltban csatlakoztak a hálózatához.

Egyes internetes biztonsági csomagok ezt olyan hálózati megfigyelő szoftverrel orvosolják, amely feltérképezi a hálózatot, információt szolgáltat az egyes észlelt eszközökről, és helyezze el ezeket az adatokat egy hálózati térképen, amely pontosan megmutatja, mely eszközök vannak csatlakoztatva a hálózathoz, és milyen eszközökkel kapcsolódnak össze. A hálózati megfigyelő szoftverek általában képesek korlátozni az új eszközök hozzáférését, ha azok észlelésre kerülnek, vagy korlátozhatják a hálózathoz általában csatlakoztatott eszközök hozzáférését.

Nem mindenkinek van szüksége ilyen védelemre. A vezetékes otthoni hálózatoknak ritkán kell használniuk, és a felhasználóknak, akiknek csak egy számítógépe van, szintén nincs rá szükségük (az egyik számítógép nem hoz létre hálózatot). A vezeték nélküli vagy nagy vezetékes hálózatokkal rendelkező felhasználóknak viszont valószínűleg hasznosnak találják ezt a szoftvert.

5.5 Adathalászat elleni védelem

A 2. fejezetben említettek szerint az adathalászat az egyik legújabb és legsúlyosabb biztonsági fenyegetés a PC-felhasználók számára. A legtöbb korábbi fenyegetéssel ellentétben az adathalászat nem a számítógépére irányul. Önre céloz - számítógépe egyszerűen az az eszköz, amelyet bűncselekmény elkövetésére használnak.

Az adathalászat annyira jól működik, mert az adathalászok által használt csalás minősége gyakran kiváló. A jó adathalász csalók létrehozhatnak egy hamis online banki portált, amely megegyezik azzal a portállal, amelyet általában a bank webhelyének felkeresésekor használ. Ha nem figyel külön figyelmet, gondolkodás nélkül megadhatja személyes adatait. Nézzünk szembe a tényekkel - mindannyiunknak van szabad napja. Ha egy hosszú nap a munka után hazaér, akkor egy csúszás mindenféle pusztítást okozhat.

A megtévesztés soha nem tökéletes. Az adathalászok képesek lehetnek autentikus megjelenésű e-maileket és webhelyeket létrehozni, de valójában nem tudnak e-mailt küldeni a bankjáról, vagy ugyanazt az URL-t használhatják, mint a webhelyet, amelyet utánoznak. Az emberi szem számára nehéz lehet megkülönböztetni a hamis e-mail címet vagy az URL-t a valódiól, ám a szoftver ezt a megkülönböztetést olyan gyorsan elvégzi, ahogy villog.

Az adathalászat elleni védelem viszonylag új terület, ám a legtöbb internetes biztonsági csomag ma már adathalászat elleni szoftvert tartalmaz. Ennek a szolgáltatásnak a hasznossága általában a felhasználó technikai hozzáértésétől függ. Legyen őszinte - ha valaki hamis hamis URL-címet küldött neked a bankja webhelyéről, ha csak egy karaktert változtatna meg, elkapná? Tudja, miért érnek el néhány webhely olyan dolgokkal, mint a .php, és miért fontos? Tudja a különbséget a http és a https között?

Ha a válasz nemleges, akkor töltsön le ingyenes adathalászat-ellenes szoftvert, vagy fontolgassa meg az adatvédelmi adathalász funkcióval rendelkező Internet Security Suite vásárlását. Csak először olvassa el a szoftver áttekintését. Mivel az ilyen típusú védelem új, még sok mozgásteret kell hagyni az innovációnak - és a tévedésnek is.

6. Biztonsági szoftver kiválasztása

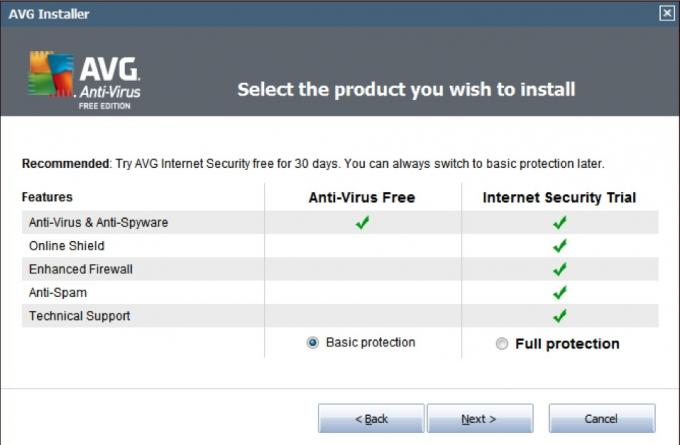

6.1 Mely termékek kínálnak védelmet?

Az előző fejezetben megvitattuk a védelem legfontosabb formáit. Az egyik dolog tudni, amire szükséged van, bár más is megtalálni. A számítógépes biztonságot körülvevő marketing részét képezi annak az oka, hogy miért lehet olyan nehéz a mezőt a laikusok számára megérteni. A vállalatok gyakran ugyanazokat a funkciókat hívják különböző néven.

A számítógépes biztonsági szoftverek legalapvetőbb formáját, amelyeket általában értékesítenek, antivírusnak hívnak. Az antivírus termékeket általában az Antivirus szó és a cég márkanévének kombinációjával forgalmazzák. Norton Antivirus, McAfee Antivirus, AVG Antivirus és így tovább. A víruskereső programok általában megfelelnek a rosszindulatú programok elleni ezen útmutatóban szereplő meghatározásnak. A vírusok, trójaiak, rootkit-ek és más fenyegetések mind célzottan vannak kitéve. A legtöbb vírusvédelmi termék nem tartalmaz tűzfalat, és általában nem szerepelnek olyan szolgáltatások, mint a hálózati megfigyelés és az adathalász védelem.

A következő lépés az internetes biztonsági csomag. Mint a víruskereső szoftvereknél, az internetes biztonsági lakosztályokat általában az Internet biztonság elnevezésű áruval együtt értékesítik a vállalat márkanévé mellett. Az internetes biztonsági csomagok általában tartalmaznak tűzfalat és adathalászat elleni védelmet (amelyet néha identitásvédelemnek vagy identitásbiztonságnak neveznek). Néhányukban a hálózati monitor A 3 legfontosabb hordozható hálózati elemzési és diagnosztikai eszköz Olvass tovább . Az internetbiztonsági csomagok olyan rosszindulatú szoftvereket is tartalmazhatnak, amelyeknek az alapvető víruskereső terméknek nem rendelkezik, például az automatikus e-mail víruskeresést az e-mailben vagy az azonnali üzenetküldéssel elküldött fájlokon.

A védelem végső szintje sok névvel megy keresztül. A Trend Micro a Maximum Security kifejezést használja, míg a Symantec termékét Norton 360-nak nevezi. Ha egy vállalat internetes biztonsági termékénél nem volt adathalászat elleni funkció vagy hálózati monitor, akkor a harmadik szintű termék ezt általában hozzáadja. Ezek a termékek általában fejlett biztonsági mentési funkciókat is kínálnak, amelyek célja az operációs rendszert támadó vírus által okozott károk minimalizálása.

Szóval melyiket kell vásárolnia? Nehéz meghozni a végleges ítéletet, mivel ezeknek a termékeknek a tulajdonságai vállalkozásonként változnak. Ennek ellenére valószínűleg az átlagos felhasználót az Internet biztonsági csomag szolgálja ki legjobban. Ha nem biztos benne, hogy egy adott vállalat termékjellemzői vannak, ellenőrizze a webhelyüket. Általában olyan diagramot talál, amely felsorolja azokat a funkciókat, amelyeket minden termék elvégz, és nem rendelkezik.

6.2 Ingyenes vs. Fizetett biztonság

Természetesen vita folyik egy antivírus megoldás megvásárlásának szükségességéről. A víruskereső szoftverek meglehetősen olcsók, főleg ha eladásra vár. Nem szokatlan, hogy az irodai üzletek szó szerint átadják az antivírus szoftver példányait - néha visszatérítéssel, máskor pedig anélkül. Még akkor is, ha ingyen megragad egy PC-biztonsági program másolatát, éves előfizetési díjat kell fizetnie. Ez a díj általában megegyezik a termék kiskereskedelmi MSRP-jével.

Évente 40 dollár kifizetése nem sok, de másrészt 40 dollár, amelyet nem kell fizetnie. Ingyenes antivírus megoldások és tűzfalak léteznek, és elég jól működnek. Például az Avast! Az ingyenes antivírust számos AV-Comparatives körben tesztelték. Noha az ingyenes víruskereső soha nem került az első helyre, versenyképes volt a fizetett vírusvédelmi megoldásokkal. Egy igény szerinti vírusvédelmi teszt során kevesebb rosszindulatú program mintát hagyott ki, mint a Symantec, a Trend Micro, a Kaspersky és más ismert számítógépes biztonsági társaságok víruskereső szoftverei. (Forrás: AV összehasonlítások)

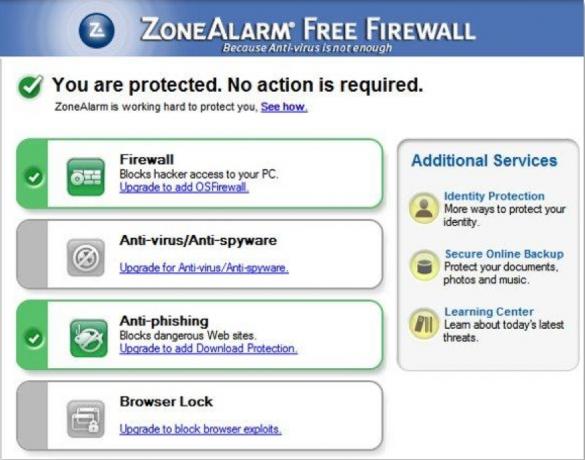

Ingyenes tűzfalak A Windows három legjobb ingyenes tűzfala Olvass tovább szintén rendelkezésre állnak. A Zóna Riasztás tűzfala már régóta népszerű, és bár idővel elvesztette élét, ez még mindig jó lehetőség. Egyéb lehetőségeket olyan cégek kaphatnak, mint a PC Tools, a Comodo és így tovább. Az adathalászat elleni védelem és a hálózatépítés megfigyelési lehetőségei ingyenesen elérhetők.

Lehetőség van a számítógép megfelelő védelmére ingyen, és ennek előnye nyilvánvaló - több pénzt kell költenie más dolgokra. Az antivírusok, a tűzfalak és a hálózatfelügyeleti megoldások összeillesztése azonban nem mindenkinek a szórakoztató gondolata. Az ingyenes biztonsági szoftverek gyakran kissé kevésbé átfogóak, mint a fizetett lehetőségek - valójában ez néha szándékos tervezési döntés, mivel egyes vállalatok, amelyek ingyenes opciókat kínálnak, fizetnek is frissítéseket. Avast! Az ingyenes víruskereső például felismeri és eltávolítja a vírusokat, de a Pro verzió jobb védelmet nyújt a webes fenyegetések ellen.

6.3 Az ideális ingyenes Internet Security Suite

A fizetett számítógépes biztonsági lehetőségek széles körének áttekintése kívül esik ezen útmutató keretein. Mint már korábban kijelentettük, erősen ajánlott, hogy az olvasók keressék meg az AV-Comparatives szoftvert a rosszindulatú programok elleni legfrissebb információkkal kapcsolatban. A PCMag.com és a CNET két másik oldal, amelyek következetesen hasznos áttekintést nyújtanak a biztonsági szoftverekről.

Az ingyenes biztonsági szoftverekkel kapcsolatos információk azonban kicsit nehezebben elérhetők, és az ingyenes alacsony árpontja befolyásolja a rendelkezésre álló lehetőségek általános minőségét. Van néhány ingyenes lehetőség, amelyet soha senkinek nem ajánlott. A Google és más keresőmotorok által kínált lehetőségeknél is óvatosnak kell lennie, mivel ezek nem mindig jogos programok. Mindannyian találkoztunk a „Stop! 5 vírust fedeztünk fel a számítógépen!!! ” Azok a szoftverek, amelyeket ezek a hirdetések népszerűsítenek, általában rosszindulatú programok, amelyeket biztonsági szoftverként rejtenek le.

A dolgok egyszerűsítése érdekében három ingyenes programot állítottam fel, amelyek segítenek a számítógép védelmében a különféle veszélyekkel szemben.

Avast! Ingyenes víruskereső vagy Microsoft Security Essentials

Számos illetékes ingyenes víruskereső program érhető el, de az Avast! A tetején jelenik meg az ingyenes víruskereső. Ezt a programot az AV-Comparatives tesztelte. A legújabb On-Demand tesztben Advanced + besorolást és a legújabb Proaktív tesztben Advanced + besorolást kapott. Ezek az értékelések nem lennének rosszak a fizetett programok számára, és kiválóan alkalmasak az ingyenesen elérhető szoftverekre. Avast! Az ingyenes víruskereső szintén viszonylag intuitív, ezért nem kell sok időt költenie a program megismerésére.

Az Avast nagyon jól teljesít a biztonsági szoftverek tesztelésében, de javulhat az interfész. A Microsoft Security Essentials remek választás, ha valami olyat szeretne, amely intuitívabbnak érzi magát. Az AV-Comparatives tesztelésében nem olyan magas, mint az Avast, de haladó besorolást kapott, amely összehasonlítja a sok fizetett vírusvédelmi megoldással.

A ZoneAlarm ingyenes tűzfal

A ZoneAlarm nagy ügy volt körülbelül egy évtizeddel ezelőtt, amikor a program először debütált. Abban az időben a legtöbb felhasználó nem volt tisztában azzal, hogy mi volt a tűzfal, vagy miért lehet szükség rá. Azóta sok versengő ingyenes tűzfalak jöttek és mentek, de a ZoneAlarm továbbra is az egyik legnépszerűbb. Ez egy erős, könnyen érthető tűzfal. A kínált kimenő védelem különösen fontos - ez megakadályozza a rosszindulatú programokat az adatok harmadik fél számára történő továbbításában, ha megfertőzi a számítógépet. A ZoneAlarm tartalmaz egy adathalász-ellenes eszköztárat is.

A BitDefender adathalászat elleni küzdelem

Ha nem tetszik a ZoneAlarm mellékelt adathalászat elleni eszköztár, akkor kipróbálhatja a BitDefender opcióját. Ez az Internet Explorer és a Firefox számára készült eszköztár valós idejű védelmet nyújt azoknak a webhelyeknek a ellen, amelyek esetleg megkísérelik megkérni a személyes adatait. Ezenkívül védelmet nyújt az MSN vagy a Yahoo azonnali üzenetküldőin keresztül küldött linkek ellen is.

7. Készüljön fel a legrosszabbra és a biztonsági mentésre!

7.1 A biztonsági mentések fontossága

Az átfogó számítógépes biztonság bevezetése megvédi Önt a fenyegetések túlnyomó többségétől. A legtöbb rosszindulatú program és egyéb biztonsági fenyegetés egy adott támadási lehetőséget használ ki, és amint ezt megtudja, megteheti az ellenintézkedéseket. Még a legjobb védelem sem nélkülözhetetlen. Elképzelhető, hogy bármilyen okból megtámadhatja Önt egy különösen okos hackerek, akik megkerülhetik az Ön biztonságát és árthatnak a számítógépéhez. Vagy egy nulla napos támadás támadhat meg, egy olyan biztonsági fenyegetés, amely gyorsan terjed egy korábban ismeretlen, még nem javított kihasználás felhasználásával.

Akárhogy is is van, fontos, hogy biztonsági másolatot készítsen a kritikus információiról. A biztonsági másolat a fontos adatok másolata, amelyeket külön digitális vagy fizikai helyre helyeznek. A családi fotók másolása a számítógép másodlagos merevlemezére az adatok biztonsági másolatának egyik módja. A fényképek elhelyezése a CD ROM Csatlakoztassa a CD- vagy DVD-képfájlokat gyakorlatilag hordozható alkalmazás segítségével Olvass tovább majd a CD tárolása egy bankzárban szintén példa az adatok biztonsági mentésére.

Ez a két példa poláris ellentétek. Az egyik rendkívül egyszerű, de nem túl biztonságos, a másik pedig nagyon biztonságos, de kényelmetlen. Számos lehetőséget lehet fontolóra venni e két szélsőség között.

7.2 Biztonsági mentési lehetőségek

Az adatok biztonsági mentése lényegében nem más, mint az adatok másolatának elkészítése, és az eredeti hely mellett valahol elhelyezés. A fájlok egyszerű mentése a másodlagos belső merevlemez mappájába a legegyszerűbb módja az adatok biztonsági mentésének. Ez azonban nem túl biztonságos. A rosszindulatú programok könnyen megfertőzhetik a másodlagos meghajtót és megrongálhatják az ott található fájlokat, ha be van programozva. Ez a módszer semmit sem védi meg a fájlokat a trójai keresztül történő hozzáféréstől.

A vírusok elleni védelem szempontjából fontos a számítógéptől való elszigeteltség. Minél elszigeteltebb a biztonsági mentés a számítógéptől, annál kisebb a esélye, hogy a rosszindulatú programok hozzáférjenek a biztonsági másolathoz és károsítsák azt. Ezt szem előtt tartva, van néhány biztonsági mentési lehetőség, amelyek kiemelkednek a többi közül.

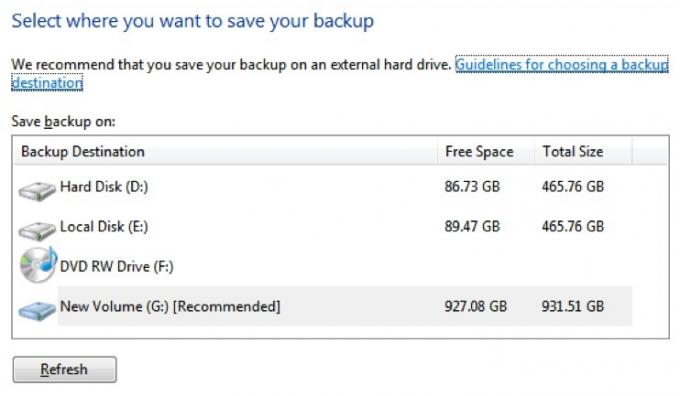

Külső merevlemezek

egy külső merevlemez 4 dolog, amit tudnia kell egy új merevlemez vásárlásakor Olvass tovább , vagy a hüvelykujj-meghajtó (ha a biztonsági másolathoz szükséges fájlok mérete elég kicsi), a biztonsági mentés létrehozásának egyszerű módja mindaddig, amíg a külső merevlemez nincs aktívan csatlakoztatva a számítógéphez. A külső merevlemezek gyors átviteli sebességet biztosítanak, csökkentve az adatok továbbításához szükséges időt, és óriási mennyiségű információt tárolhatnak. Számos külső merevlemez már elég nagy ahhoz, hogy az összes adatot a belső merevlemezen megismételje, ezáltal a helyreállítás a lehető leg fájdalmasabb.

A külső merevlemez fő problémája a plug-and-play jellege. Ha egy külső meghajtót csatlakoztat a számítógéphez, akkor azonnal létrejön egy kapcsolat, amely felhasználható a rosszindulatú programok átvitelére a meghajtóra. Ha külső biztonsági meghajtót használ a biztonsági másolat készítéséhez, futtasson egy rosszindulatú programot a PC-jén, mielőtt csatlakoztatná.

Optikai formátumok

Noha manapság régimódi adatmentési módszernek tekintik, a CD és DVD-ROM lemezek továbbra is az egyik legbiztonságosabb biztonsági mentési lehetőség. Ha csak olvasható lemezt hoz létre, a jövőben senki sem írhat további adatokat a lemezen, ez megakadályozza, hogy a rosszindulatú programok a lemezbe belépjenek az Ön tudta nélkül. Természetesen minden alkalommal új lemezt kell készítenie, amikor biztonsági másolatot készít, de a legtöbb elektronikai üzletben CD / DVD-ROM 100 darabos csomagban vásárolható meg 20 dollárért.

A tárolási kapacitás korlátozza ezt a választást. A szabványos CD kb. 650 megabájt adatot képes tárolni, míg a DVD-lemez közel 5 gigabájtnyi adatot képes előállítani. A Blu-Ray, a legújabb általános formátum, akár 50 gigabájtot képes tárolni egy kétrétegű lemezen, de az egyes BD-R DL lemezek 10 és 20 dollár között vannak.

Online biztonsági mentés

Az elmúlt néhány évben számos online biztonsági mentési szolgáltatás jelent meg, mint például a Carbonite és a Mozy. Még az online szinkronizálási szolgáltatások, például a Dropbox is használhatók az online biztonsági mentéshez. Ezek a szolgáltatások biztonságos helyszíni helyszínt kínálnak az adatok tárolására. Ez magas szintű adatbiztonságot nyújt, mivel kevés esélye van arra, hogy ezeket az információkat automatikusan megtámadják egy rosszindulatú programok.

Másrészt az online biztonsági mentési szolgáltatások sebezhetők az a billentyűzetfigyelő Hogyan lehet csalni a Keylogger spyware-t Olvass tovább vagy trójai. Bárki, aki felfedezte felhasználónevét és jelszavát, hozzáférhet az Ön adataihoz. Gyakorlatilag minden online biztonsági mentési szolgáltatás korlátozott ideig képes visszaállítani a törölt adatokat, így valószínűtlen, hogy valaki képes lesz a fájlok végleges megsemmisítésére. Lehetséges, hogy le tudják tölteni és elolvashatják az Ön fájljait.

Az online biztonsági mentés költségei idővel növekedhetnek. A Carbonite () biztonsági mentési tervei évi 54,95 dollárba kerülnek, míg a Dropbox csak 10 gigabájt tárhelyért fizet havonta 10 dollárt.

Személy szerint két részből álló stratégiát javasolok, amely kombinálja a külső merevlemezt, VAGY egy online biztonsági mentési szolgáltatást a DVD-ROM lemezekkel. A DVD-ROM lemezeknek nem kell tartalmazniuk az összes információt - csak azokat a dolgokat, amelyeket valójában nem engedhette meg magának, hogy elveszítsen, például üzleti nyilvántartásokat. Ha merevlemezt fontolgat, olvassa el a Makeuseof.com cikkünket 4 dolog, amit tudnia kell új merevlemez vásárlásakor 4 dolog, amit tudnia kell egy új merevlemez vásárlásakor Olvass tovább .

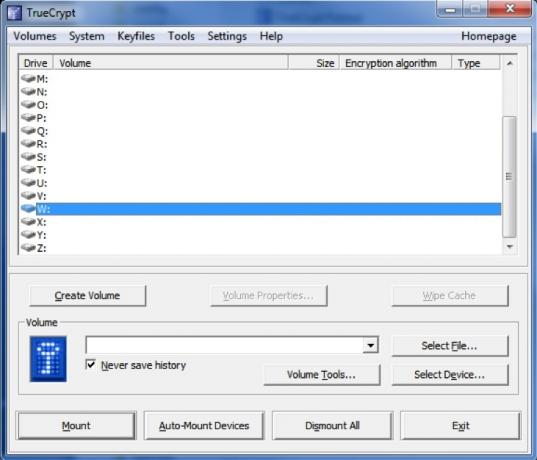

7.3 Fájlok biztonságos titkosítása

Az adatok biztonsági mentésére és védelmére szolgáló másik védelem a titkosítás. A titkosítás egy fájl kódolásának folyamata egy meghatározott algoritmus felhasználásával. A beolvasás után a fájl nem olvasható, kivéve, ha a megfelelő jelszó megadásával dekódolja. A titkosított fájlok törölhetők, de nem olvashatók. A legtöbb esetben biztonságban vannak, még akkor is, ha a számítógépről átviszik egy harmadik fél számítógépére.

Titkosítás Öt online titkosítási eszköz a magánélet védelme érdekében Olvass tovább előfordulhat, hogy megóvja adatait a rosszindulatú programok támadásaitól. Számos olyan rosszindulatú program támadás, amely megsérti a PC-n lévő fájlokat, bizonyos formátumú támadások fájljait. Lehet, hogy a rosszindulatú programok helyettesítik az összes szódokumentum tartalmát a „You has hacked !!!” mondattal. például. Ha a fájlok titkosítva, ez a fajta módosítás nem lehetséges. Másrészt a titkosítás nem akadályozza meg a fájlok teljes törlését.

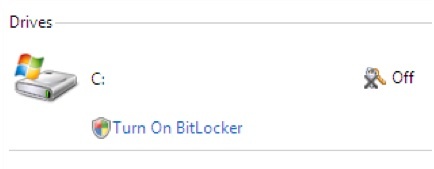

Ha egy külső merevlemez biztonsági másolatot készít az adatvesztés ellen, akkor a titkosítás biztonsági mentés az adatlopás ellen. Ez sem különösebben nehéz végrehajtani. A Windows 7 Ultimate beépített BitLocker nevű titkosítási funkcióval rendelkezik, és bárki letöltheti és telepítheti a TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Titkosított mappák készítése mások nem tekinthetők meg a Truecrypt 7 programmal Olvass tovább ), egy rendkívül erős ingyenes titkosítási program.

Nem mindenkinek kell titkosítania a fájljait. Például a nagymamám nem tesz semmit a számítógépen, hanem pasziánszot játszik és e-maileket küld, így nincs szüksége titkosításra. A titkosítás ajánlott azoknak a felhasználóknak, akik érzékeny adatokat tárolnak a számítógépükön hosszú ideig. Például jó lenne titkosítani a korábbi adónyilvántartásokat, ha ezek másolatait a számítógépen tárolják. Az ezen fájlokon található információk nagyon hasznosak lennének az azonosító tolvaj számára.

7.4 Milyen gyakran kell biztonsági másolatot készíteni?

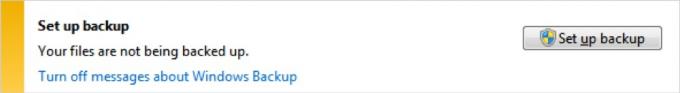

Az első lépés vásárolni valamit, amely felhasználható biztonsági másolat készítésére. A második lépés az adatok biztonsági mentése. Gyakori, hogy a felhasználók egyszer ezt teszik, majd elfelejtik ezt még egyszer. Ennek eredményeként a rosszindulatú programok támadása után helyreállított adatok már nem relevánsak, és sok veszít.

A biztonsági mentés gyakorisága nagyban függ a számítógép használatának módjától. A családi PC, amelyet nem használnak fontos fájlok tárolására, és ritkán tartalmaz érzékeny információkat, havonta ütemezheti. Ugyanakkor egy otthoni irodai számítógép, amelyet rendszeresen használnak az ügyféladatok kezelésére, részesülhet heti vagy akár napi biztonsági másolatból.

Ha követi a korábban ajánlott kétlépéses megközelítést, az egyszerű biztonsági mentésnek nem szabad nehéznek lennie. A legtöbb külső merevlemez-meghajtó és az online biztonsági mentési szolgáltatások egyszerű utasításokkal szolgálnak az adatok biztonsági másolatának készítéséhez, amelyeknek köszönhetően a biztonsági mentési folyamat gyors és fájdalommentes lehet. Ha valamelyik ilyen biztonsági mentési megoldást megvásárolta, azt javasolom, hogy készítsen biztonsági másolatot hetente vagy havonta.

Ne felejtsd el optikai biztonsági másolatot használni a legfontosabb adatokhoz. Ez ritkábban fordulhat elő, mondjuk, havonta egyszer vagy ritkábban. Valójában a családi számítógépnek évente csak ilyen típusú biztonsági másolatot kell készítenie. Úgy gondolom, hogy az adószezon után általában a legjobb, mivel a családok gyakran beszámolják az előző év könyvelését, miután az adók befejeződtek.

Ne feledje - az elavult biztonsági mentés haszontalan biztonsági másolat. Az itt javasolt menetrendek általánosak. Használja meg a legjobb megítélését, és gondolja át, mi történne, ha elvesztené a hozzáférését a fájljainak. Ha olyan új fájlt mentett el, amelyet egyszerűen nem veszíthet el, ideje biztonsági másolatot készíteni. Sok egyetemi hallgató megosztja gondolataimat erről. Semmi sem rosszabb, mint ha rosszindulatú programok támadása miatt elveszített munkát újra kellene végeznünk.

8. Visszaélés a rosszindulatú programoktól

Megtörténik a rosszindulatú program. Ha okos vagy a számítógép biztonsága iránt és egy kicsit szerencsés, akkor soha nem kell foglalkoznia a számítógépet átvevő rosszindulatú programokkal, vagy fájljainak megsértésével. Ha azonban rosszindulatú programok ártanak Önnek, a világ minden megelőzése kevéset eredményez. Itt az ideje, hogy inkább helyreállítási módba lépjen - tisztítsa meg a rosszindulatú programok okozta rendetlenség után.

8.1 A számítógép visszaigénylése

A rosszindulatú programok támadása jelentősen eltérhet. Néhány rosszindulatú program egyszerűen megkísérel telepíteni a felduzzasztott A Revo Uninstaller lefedi a Bloatware szoftvert Olvass tovább programozzon vagy módosítson néhány rendszerbeállítást, míg a rosszindulatú programok más formái teljesen használhatatlanná teszik a számítógépet. A kár mértéke nyilvánvalóan diktálja a választ.

Ha gyanítja vagy tudja, hogy sértett egy rosszindulatú program, de a számítógépe továbbra is működik, megpróbálhatja eltávolítani a rosszindulatú szoftvert a rosszindulatú programok ellen. A rosszindulatú programok gyakran megpróbálják megakadályozni azokat a programokat, amelyek eltávolíthatják azokat, ám ez érdemes egy felvételt. A rosszindulatú programok, mint például a számítógép biztonsága, nem tökéletes. Még akkor is, ha állítólag reagálni kíván a eltávolítás kísérletére, lehet, hogy nem válaszol megfelelően, vagy nem képes kezelni a nemrégiben frissített rosszindulatú szoftverek elleni szoftvereket.

Meg is próbálhatja eltávolítani a rosszindulatú programokat manuálisan. Ez nagyon hatékony volt, de egyre nehezebbé válik, mivel a rosszindulatú programok kifinomultabbá válnak. Ehhez először fel kell fedeznie, hol található a rosszindulatú program. Lehet, hogy a rosszindulatú programok ellen rámutathatnak rá, vagy megtalálhatja a helyet, ha megnézi a számítógépen futó programokat egy feladatkezelő segédprogrammal. Miután megtalálta az elkövetőt, törölje azt. Bizonyos esetekben ezt könnyen megteheti, de a legtöbb esetben a rendszert diagnosztikai módban kell indítania, például Windows biztonságos mód Hogyan lehet elindítani Windows biztonságos módban és annak használatátA Windows operációs rendszer egy összetett felépítés, amely sok folyamatot üzemeltet. A hardver és szoftver hozzáadása és eltávolítása során problémák vagy konfliktusok fordulhatnak elő, és bizonyos esetekben nagyon ... Olvass tovább . A kézi törlés még akkor is nehéz vagy lehetetlen.

Ha a rosszindulatú programok támadása súlyosabb, a megsemmisített föld megközelítés gyakran a legjobb válasz. Formázza újra a merevlemezt, telepítse újra az operációs rendszert, és cserélje ki a fájlokat a biztonsági másolatból. Ez akár egy-két órát is igénybe vehet, és nyilvánvalóan fáj a fenékén. Ennek ellenére ez a helyreállítási módszer gyakran gyorsabb, mint megpróbálni vadászni és mindent törölni, ami fertőzött. Kétségtelenül biztonságosabb is. Még akkor is, ha úgy gondolja, hogy sikerült eltávolítania egy rosszindulatú programot, nem lehet biztos benne, hogy megtette. Túl könnyű, ha a rosszindulatú programok elrejtik a kritikus rendszerfájlokat, vagy álruhává válnak ártatlan végrehajtható fájlként.

8.2 Az identitás védelme

Természetesen a jelen útmutatóban ismertetett egyes biztonsági fenyegetések egyáltalán nem támadják meg a számítógépet. Az adathalász támadások nagyon sok károkat okozhatnak anélkül, hogy minden elektronikus kárt okoznának, és minden rosszindulatú támadás támadhat A karmok sikeres beillesztése a számítógépbe jelentősen növeli annak valószínűségét, hogy ismeretlen fél megszerezze személyes adatait információ.

Ha valaha úgy találja, hogy számítógépét sikeresen megfertőzte rosszindulatú programok, akkor gyorsan vissza kell állítania minden jelszavát egy második számítógépről. Ide tartoznak a banki portálok, e-mail fiókok, közösségi oldalak stb. A rosszindulatú programoknak nem nehéz naplózni az ilyen típusú adatokat, miközben beírják, és nem szabad alábecsülni, hogy mit tehet az ember ezekkel a fiókokkal. Például egy közösségi médiafiók ellenőrzésének elvesztése károsíthatja személyes kapcsolatait, vagy veszélybe sodorhatja a barátokat és a családot, mivel fiókját felhasználhatja a rosszindulatú programok terjesztésére.

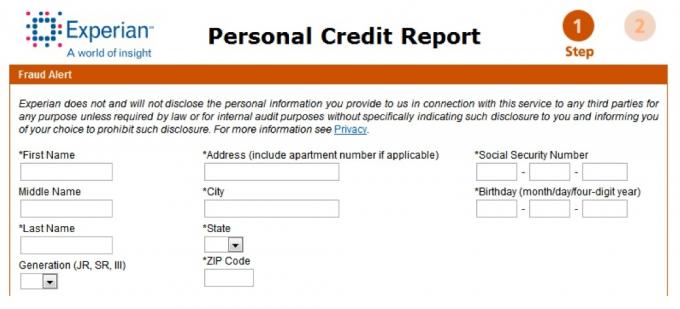

Ezt befejezve a következő lépés a hitelcsalásokkal kapcsolatos riasztás kihirdetése. A három fő hitelintézet, az Equifax, az Experian és a Transunion biztonsági riasztást tehet vagy befagyaszthat a hiteljelentésén. Ez a lépés megakadályozza másoktól, hogy megszerezzék a hiteljelentését, amely megállítja a legtöbb nevet keresztül történő hitelszerzési kísérletet. Az is bölcs dolog, ha bármilyen hitelkártyáról, amelyet korábban online használt, beszélni kell a csalások megelőzésével foglalkozó osztálytal. Számos hitelkártya-társaság hasonló szolgáltatást nyújt, amely megakadályozza a kártya korlátozott ideig történő használatát. Vegye fel a kapcsolatot bankjával, ha a bankkártyája érintett.

Végül vegye fel a kapcsolatot a társadalombiztosítási adminisztrációval, ha úgy gondolja, hogy az SSN veszélybe került. Felhívjuk figyelmét, hogy ezek a példák a lakóhelyem országomra, az Egyesült Államokra vonatkoznak. Más nemzetek olvasóinak kapcsolatba kell lépniük nemzetük szervezeteivel.

Ha személyazonosság-lopás történik, akkor a lehető leggyorsabban kell cselekednie. Vegye fel a kapcsolatot a megfelelő céggel vagy bankkal, és kérje meg a csalás megelőzését. Mondja meg nekik, hogy jogosulatlan tevékenység történt, és kérjen írásbeli levelezést a levelezésről. Nem akarja, hogy megtagadják a csalás elleni védelmet, mert az első olyan személy, akivel beszélt, elfelejtette bejelentkezni a beszélgetésbe.

Az is fontos, hogy rendőrségi jelentést nyújtson be, ha személyazonosság-lopás történik. Nem valószínű, hogy a rendőrség képes lesz elkövetni az elkövetőt, sőt meg is próbálhatja, de a rendőrségi jelentés benyújtása megkönnyíti a csalási díjak levonását a hiteljelentésből vagy a kártyádból. Noha a legtöbb rendőri szerv érzékenyen reagál a rendőrségi jelentés benyújtására, előfordulhat, hogy olyan rendőrkapitányságot talál, amely nem úgy gondolja, hogy ez fontos. Ha ez megtörténik, lépjen kapcsolatba egy másik, a környékén működő rendészeti ügynökséggel. Ha elkezdett kapcsolatba lépni például a városi rendõrséggel, akkor próbálkozzon kapcsolatba lépni a megyei rendõrséggel.

8.3 A jövőbeli problémák megelőzése

Miután törölte a rosszindulatú programokat vagy újratelepítette az operációs rendszert, és elvégezte az átvilágítást a személyes adatainak biztonságát illetően a következő lépés annak biztosítása, hogy ne kelljen szembenéznie a problémával újra.

Általában ez egy egyszerű kérdés azon területek azonosításában, ahol a számítógép biztonsága felhasználhat bizonyos fokozódást, és rögzítheti azokat. Remélhetőleg ez az útmutató jó ötletet fog adni neked arról, hogy mi szükséges a számítógép védelméhez. Itt van egy gyors ellenőrzőlista, amely emlékezteti Önt.

1. Telepítse a rosszindulatú szoftverek elleni szoftvert

2. Telepítsen egy tűzfalat

3. Telepítse az adathalász-ellenes szoftvert

4. Telepítse a hálózati monitort

5. Frissítse az összes szoftvert, beleértve az operációs rendszert, a legújabb verzióra

6. Készítsen biztonsági másolatot a fontos adatokról

Természetesen nem valószínű, hogy rosszindulatú programokkal fertőzött meg, mert hibát követett el. Lehet, hogy rossz időben megcélozta a megfelelő rosszindulatú program, vagy közvetlenül egy okos hacker támadhat meg. Ez nem azt jelenti, hogy a megelőzés haszontalan, hanem azt jelenti, hogy korábban szerencsétlen voltál.

9. Következtetés

9.1 A kérdések összefoglalása

Sok információt érintettünk ebben az útmutatóban. Beszéltünk a rosszindulatú programok fenyegetéseiről, a csalásokról, a szükséges rosszindulatú szoftverekről, a freeware alternatíváiról és még sok másról. Ez sok információ, amely egyszerre emészthető, de három pontot szeretnék megerősíteni.

1. Fontos a PC biztonságának védelme. Mint korábban már említettem, továbbra is olyan felhasználók vannak, akik továbbra is meg vannak győződve arról, hogy a „józan ész” használata megfelelő védelmet nyújt a számítógép számára. Egyszerűen nem erről van szó. Lehetséges, hogy egy rosszindulatú program megtámadja a számítógépet a felhasználó cselekedete nélkül, és az adathalász csalásokban alkalmazott csalások némelyike rendkívül nehéz felismerni.

2. A PC-t minden alkalommal nem lehet megvédeni az összes biztonsági fenyegetéstől. Rosszindulatú szoftverek, tűzfalak és egyéb védelem használata csak csökkenti a probléma esélyét. A teljes immunitás nem lehetséges. Ezért fontos a fontos adatok aktuális biztonsági mentése.

3. Nem kell semmit költenie a PC biztonsági szoftvereire, de a számítógép biztonságosabbá tétele általában jó minőségű, fizetett termékkel. (Megjegyzés: Nem minden fizetett PC-s biztonsági szoftver megéri a pénzt. A vásárlás előtt feltétlenül olvassa el az ismertetőt.) Ha átlagos felhasználó vagy, akkor a rendelkezésre álló biztonsági szoftverek többsége zavarhatja Önt. Győződjön meg róla, hogy megérti a letöltött vagy megvásárolt megoldást.

Nagyszerű lenne olyan világban élni, ahol a számítógép biztonsága egyszerű. Ez azonban nem a valóság, és a PC biztonságával kapcsolatos kérdések valószínűleg összetettebbé válnak. Az idő múlásával azok a technikák, amelyeket azok használnak, akik rosszindulatú programokat szeretnének a számítógépére helyezni, összetettebbé válnak. Ez nem azt jelenti, hogy félned kell, hanem azt is jelenti, hogy naprakészen kell tartania a PC biztonsági tendenciáit, és (ismét) meg kell őriznie a fontos adatok aktuális biztonsági másolatát.

9.2 Megjegyzés a mobil fenyegetésekről

Ez az útmutató a számítógép biztonságára vonatkozik. Jelenleg a számítógépeket általában asztali, laptopok és netbookokként azonosítják. Azonban az új eszközök, mint például az iPhone és az Android okostelefonok, megváltoztatják a számítógép biztonságának szemléletmódját. Eddig csak maroknyi biztonsági fenyegetést jelentettek ezekre az eszközökre, de úgy tűnik, hogy van hely ezekre az eszközökre a hasznosítandó eszközökre, és figyelembe véve népszerűségüket, valószínűleg csak idő kérdése, mielőtt azok általános malwaregé válnak cél.

Az ezen eszközökkel fenyegető veszélyek szintén veszélyt jelenthetnek a számítógépre, feltételezve, hogy Ön, mint a legtöbb ember, valamikor csatlakoztatja készülékét a számítógépéhez. A mobil eszközök védelmével kapcsolatos kutatás még gyerekcipőben jár, és bár vannak rosszindulatú programok elleni programok is, ezek hasznossága nem teljesen ismert. Mindenesetre bölcs dolog ezeket az eszközöket olyan óvatosan kezelni, mint ahogy a számítógépet kezelnék. Nem várt e-mailt kapott a bankjától? Hagyja egyedül, amíg meg nem tudja nézni az adathalászat-ellenes számítógéppel. Tartózkodjon az ismeretlen fájlok letöltésétől és a még ismeretlen webhelyek látogatásától.

9.3 További olvasmány

- 2 alkalmazás a hálózati tűzfalszabályok egyszerű létrehozásához az Ubuntu számára Két alkalmazás a hálózati tűzfalszabályok egyszerű létrehozásához az Ubuntu számára Olvass tovább

- 2 ingyenes víruskereső program Mac OS X-hez A 10 legjobb ingyenes víruskereső szoftverNem számít, milyen számítógépet használ, antivírusvédelemre van szüksége. Itt vannak a legjobb ingyenes víruskereső eszközök, amelyeket használhat. Olvass tovább

- 3 ingyenes tűzfalak a Windows számára A Windows három legjobb ingyenes tűzfala Olvass tovább

- 3 intelligens tipp a számítógép biztonságához a fájlok online letöltésekor 3 intelligens tipp a számítógép biztonságához a fájlok online letöltésekor Olvass tovább

- 3 Antivirus / spyware program tesztelésének eszközei 3 Eszközök az AntiVirus / Spyware program teszteléséhez Olvass tovább

- A számítógépes biztonság négy eleme, amelyet a víruskereső alkalmazások nem védenek A számítógép biztonságának 4 eleme, amelyet a víruskereső alkalmazások nem védenek Olvass tovább

- 7 alapvető biztonsági letöltés, amelyet telepítenie kell 7 alapvető biztonsági letöltés, amelyet telepítenie kell Olvass tovább

- 7 legfontosabb tűzfalprogram, amelyet figyelembe kell venni a számítógép biztonsága szempontjából 7 legfontosabb tűzfalprogram, amelyet figyelembe kell venni a számítógép biztonsága szempontjábólA tűzfalak kulcsfontosságúak a modern számítógépes biztonság szempontjából. Itt vannak a legjobb lehetőségek, és melyik az Ön számára legmegfelelőbb. Olvass tovább

- 10 Töltse le az ingyenes biztonsági és számítógépes ápolási programokat 10 legtöbb letöltött ingyenes biztonsági és számítógépes gondozási program Olvass tovább

- A BitDefender Rescue CD eltávolítja a vírusokat, ha az összes többi meghiúsul A BitDefender Rescue CD eltávolítja a vírusokat, ha az összes többi meghiúsul Olvass tovább

- Jobban kezelheti a Windows tűzfalat a Windows 7 tűzfalvezérléssel Jobban kezelheti a Windows tűzfalat a Windows 7 tűzfalvezérléssel Olvass tovább

- Biztonságos nyilvános számítógépek - biztonsági eszközök és tippek Biztonságos nyilvános számítógépek - biztonsági eszközök és tippek Olvass tovább

Útmutató közzétéve: 2011. április

Matthew Smith egy szabadúszó író, aki Portland Oregon-ban él. Azt is írja és szerkeszti a Digital Trends számára.