Hirdetés

A Tor az egyik legerősebb eszköz a magánélet védelméhez az interneten. De az utóbbi években láthatjuk, hogy Tor ereje korlátozásokkal jár. Ma megvizsgáljuk, hogyan működik a Tor, mit csinál és mit nem, és hogyan lehet biztonságban maradni használata közben.

Olvassa el tovább, hogy miként lehetne biztonságban maradni a gazember vagy a rossz Tor kilépő csomópontok ellen.

Tor dióhéjban: Mi a Tor?

A Tor a következőképpen működik: amikor üzenetet küld a Tor-on keresztül, véletlenszerűen továbbítja az egész Tor-hálózaton. Ezt a „hagyma útválasztása” néven ismert technológiával teszi meg. A hagyma útválasztása kissé hasonlít egy boríték-sorozatba lezárt üzenet elküldéséhez, mindegyik lakattal biztosítva.

A hálózat minden csomópontja dekódolja az üzenetet azáltal, hogy kinyitja a legkülső borítékot a következő rendeltetési hely olvasásához, majd elküldi a még lezárt (titkosított) belső borítékokat a következő címre.

Ennek eredményeként egyetlen Tor hálózati csomópont nem láthat egynél több linket a láncban, és az üzenet útvonalának nyomon követése rendkívül nehéz.

Végül azonban az üzenetnek valahol le kell zárulnia. Ha egy „Tor rejtett szolgáltatáshoz” fog folyni, akkor az adatai a Tor hálózatán belül maradnak. A Tor-rejtett szolgáltatás olyan kiszolgáló, amely közvetlen kapcsolatban van a Tor-hálózattal, és nincs kapcsolat a szokásos internettel (amelyet néha tiszta hálózatnak neveznek).

De ha a Tor böngészőt és a Tor hálózatot használja a clearnet proxyjának, akkor ez egy kicsit bonyolultabb lesz. A forgalomnak egy „exit node” -on kell keresztülmennie. A kilépő csomópont egy speciális típusú Tor csomópont, amely az internetes forgalmat visszaadja a Clearnet-hez.

Noha a Tor kilépési csomópontjainak többsége rendben van, néhányuk problémát jelent. Internetes forgalma érzékeny a kilépési csomópontról történő snoopolásra. Fontos azonban megjegyezni, hogy távol van mindegyiktől. Mennyire rossz a probléma? Kerülheti a rosszindulatú kilépési csomópontokat?

Hogyan lehet elkapni a rossz torok kilépő csomópontjait?

Egy svéd biztonsági kutató, a „Chloe” nevet használva kifejlesztett egy olyan technikát, amely becsapja a Tor kimeneti csomópontjait, hogy felfedjék magukat [Internetes archívum link; az eredeti blog már nem aktív]. A technikát mézeskannának hívják, és így működik.

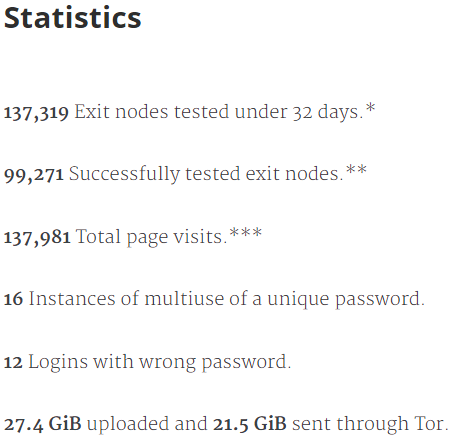

Először, Chloe létrehozott egy weboldalt, amely legitim megjelenésű domain névvel és webdizájnnal működött, és mézeskalácsként szolgálhat. A konkrét teszthez Chloe létrehozott egy olyan területet, amely hasonló a Bitcoin kereskedőhöz. Ezután Chloe letöltötte az összes abban az időben aktív Tor kilépési csomópont listáját, bejelentkezett a Torba, és mindegyik Tor kilépési csomópontot felhasználta, hogy bejelentkezzen a webhelyre.

Az eredmények tisztaságának fenntartása érdekében minden egyes szóban forgó kilépési csomóponthoz egyedi számlát használt (mintegy 1400 a kutatás idején).

Aztán Chloe hátradőlt és egy hónapig várt. Bármelyik kilépő csomópont, amely megpróbálta bejelentkezési hitelesítő adatait ellopni a kilépő Tor forgalomból, látni fogja az egyedi bejelentkezési adatokat, ellopja a felhasználónevet és a jelszót, és megpróbálja használni. A mézeskalács Bitcoin kereskedő webhely megjegyzi a bejelentkezési kísérleteket és feljegyzést készít.

Mivel az összes felhasználónév és jelszó kombináció egyedi volt az egyes kilépési csomópontoknál, Chloe gyorsan feltárt több rosszindulatú Tor kilépési csomópontot.

Az 1400 csomópont közül 16 megpróbálta ellopni a bejelentkezési hitelesítő adatokat. Nem tűnik soknak, de még egy is túl sok.

A Tor kilépő csomópontjai veszélyesek?

Chloe Tor kilépő csomópontjának mézeskanapé-kísérlete világító volt. Megmutatta, hogy a rosszindulatú Tor kilépési csomópontok megragadják a lehetőséget, hogy felhasználják az általuk megszerzett adatokat.

Ebben az esetben a mézeskanna kutatás csak a Tor kilépő csomópontjait vette fel, amelyek üzemeltetőinek érdeke néhány Bitcoin gyors ellopása. Figyelembe kell vennie, hogy egy ambiciózusabb bűncselekmény valószínűleg nem jelenne meg ilyen egyszerű mézeskannában.

Ugyanakkor a rosszindulatú Tor kilépő csomópont a kárnak a bizonyításával kapcsolatos aggályos demonstrációját jelenti, a lehetőséget adva.

Dan Egerstad biztonsági kutató 2007-ben kísérletként öt kompromittált Tor kilépési csomópontot futtatott. Egerstad gyorsan megtalálta a bejelentkezési adatokat több ezer szerver számára a világon - ideértve az ausztrál, indiai, iráni, japán és orosz nagykövetségekhez tartozó szervereket is. Érthető módon ezek óriási mennyiségű rendkívül érzékeny információt tartalmaznak.

Az Egerstad becslései szerint a Tor kilépési csomópontjain átmenő forgalom 95% -a nem volt titkosítva, a szabványos HTTP protokoll használatával, amely teljes hozzáférést biztosít a tartalomhoz.

Miután kutatását online közzétette, Egerstadot a svéd rendőrség támadta és őrizetbe vették. Azt állítja, hogy az egyik rendőr azt mondta neki, hogy a letartóztatást a szivárgást körülvevő nemzetközi nyomásnak tudták bevezetni.

5 módszer a rosszindulatú torok kilépő csomópontjainak elkerülésére

Azok a külföldi hatalmak, akiknek információi sérültek, alapvető hibát követett el; félreértették, hogyan működik Tor és mi az. Feltételezzük, hogy a Tor egy végpont közötti titkosítási eszköz. Nem az. A Tor anonimizálja a böngészés és az üzenet eredetét, de nem a tartalmat.

Ha a Tor segítségével böngészi a normál internetet, akkor a kilépő csomópont szimatolhat a böngészési munkamenetén. Ez erőteljes ösztönzőt jelent a gátlástalan emberek számára, hogy kizárólag kémkedés, lopás vagy zsarolás céljából állítsanak ki kilépési csomópontokat.

A jó hír az, hogy van néhány egyszerű trükk, amellyel megvédheti magánéletét és biztonságát a Tor használata közben.

1. Maradjon a Darkweb-en

A legegyszerűbb módja annak, hogy biztonságban maradjon a rossz kilépési csomópontok ellen, ha nem használja őket. Ha ragaszkodik ahhoz, hogy a Tor rejtett szolgáltatásait használja, akkor az összes kommunikációt titkosítva tudja tartani, anélkül, hogy bármikor kilépne a Clearnet-be. Ez jól működik, ha lehetséges. De ez nem mindig praktikus.

Mivel a Tor-hálózat (amelyet néha „sötéthálónak” is neveznek) több ezerszer kisebb, mint a szokásos internet, nem mindig találja meg azt, amit keres. Továbbá, ha bármilyen közösségi média oldalt szeretne használni (bár a Facebook, amely működtet egy Tor hagymahelyet Hogyan böngészhetünk a Facebookon keresztül 5 lépésbenSzeretne biztonságban maradni a Facebook használatakor? A közösségi hálózat indított egy .onion címet! Így lehet használni a Facebook-ot a Tor-on. Olvass tovább ), akkor egy kilépési csomópontot fog használni.

2. Használja a HTTPS-t

A Tor biztonságosabbá tételének másik módja a végpontok közötti titkosítás használata. Mint valaha több webhely használ HTTPS-t a kommunikáció biztonságához A Google a HTTPS-t Chrome alapértelmezetté tesziMivel az összes webhely több mint fele titkosítva van, itt az ideje, hogy a HTTPS-t az alapértelmezett opciónak, és nem a kivételnek gondoljuk. Legalábbis a Google szerint. Olvass tovább helyett a régi, nem biztonságos HTTP-szabványt. A HTTPS az alapértelmezett beállítás Tor-ban a támogató webhelyeknél. Azt is vegye figyelembe, hogy az .onion webhelyek nem használják alapértelmezetten a HTTPS-t, mivel a Tor hálózaton belüli kommunikáció, a Tor rejtett szolgáltatások felhasználásával, természeténél fogva van titkosítva.

De ha engedélyezi a HTTPS-t, amikor a forgalom egy kilépő csomóponton keresztül hagyja el a Tor-hálózatot, akkor megőrzi magánéletét. Nézze meg az Electronic Frontier Foundation alapjait Tor és HTTPS interaktív útmutató hogy jobban megértsük, hogyan védi a HTTPS az internetes forgalmat.

Mindenesetre, ha a Tor böngészővel csatlakozik egy szokásos webhelyhez, akkor minden érzékeny információ továbbítása előtt ellenőrizze, hogy a HTTPS gomb zöld színű-e.

3. Használjon névtelen szolgáltatásokat

A Tor biztonságának javításának harmadik módja az, hogy olyan webhelyeket és szolgáltatásokat használ, amelyek önmagában nem számolnak be az Ön tevékenységéről. Ezt könnyebben lehet mondani, mint manapság, de néhány apró módosításnak jelentős hatása lehet.

Például a Google keresésről a DuckDuckGo-ra váltás csökkenti a nyomon követhető adatlábnyomot. A titkosított üzenetküldő szolgáltatásokra, például a Ricochet-re történő átváltás (amely a Tor hálózaton keresztül irányítható) szintén javítja a névtelenséget.

4. Kerülje a személyes adatok felhasználását

Az anonimitás fokozására szolgáló eszközök mellett el kell tartózkodnia a Tor-ra vonatkozó személyes információk küldésétől és felhasználásától. A Tor kutatáshoz történő felhasználása rendben van. Ha fórumokon vesz részt, vagy kapcsolatba lép más Tor rejtett szolgáltatásokkal, ne használjon semmilyen személyes azonosítást.

5. Kerülje el a bejelentkezést, az előfizetéseket és a fizetéseket

Kerülje el a bejelentkezést igénylő webhelyeket és szolgáltatásokat. Amit itt értek, hogy a bejelentkezési adatainak rosszindulatú Tor kilépési csomóponton történő elküldése súlyos következményekkel járhat. Chloe mézeskannája ennek tökéletes példája.

Ezenkívül, ha a Tor használatával jelentkezik be egy szolgáltatásba, akkor valószínűleg elkezdi az azonosítható fiókadatok használatát. Például, ha a Tor használatával jelentkezik be a rendes Reddit fiókba, akkor fontolóra kell vennie, hogy rendelkezik-e már azonosító információval.

Hasonlóképpen, a Facebook hagymás webhely a biztonság és a magánélet fokozására szolgál, de amikor bejelentkezik és postai úton szokásos módon használja fiókját, ez nem rejtett, és bárki nyomon tudja követni (bár nem látnák azt a helyet, amelyet elküldtek neki) tól től).

Tor nem varázslat. Ha bejelentkezik egy fiókba, nyomot hagy.

6. Használjon VPN-t

Végül használjon VPN-t. A virtuális magánhálózat (VPN) megóvja Önt a rosszindulatú kilépő csomópontoktól, mivel tovább titkosítja az adatokat, amint elhagyja a Tor-hálózatot. Ha adatai titkosítva maradnak, a rosszindulatú kilépő csomópontnak nincs esélye arra, hogy elfogja és megpróbálja kitalálni, ki vagy.

A MakeUseOf kedvenc VPN-szolgáltatói közül kettő az ExpressVPN (A MakeUseOf olvasói 49% kedvezményt kapnak) és a CyberGhost (az olvasóink ezt tehetik megtakarít 80% -ot három éves regisztrációval). Mindkettőnek hosszú és tiszteletbeli története van, hogy az Ön adatait titokban tartsa, amikor az számít.

Biztonságos a Tor használata közben

Tor, és kiterjesztve a sötéthálót, nem kell, hogy veszélyes legyen. Ha betartja az ebben a cikkben található biztonsági tanácsokat, az expozíció esélyei drasztikusan csökkennek. A legfontosabb dolog, amit emlékezni kell, hogy lassan mozogjon!

Szeretne többet megtudni a Torról és a sötét webről? Iratkozzon fel az ingyenes MakeUseOf e-mail tanfolyamra feltárja, hogyan fedezheti fel a rejtett internetet - ez biztonságban fogja tartani magát, amikor átmegy egy rejtett internetes világon. Ellenkező esetben nézd meg az enyém nem hivatalos felhasználói útmutató a Tor számára további biztonsági tippekért és trükkökért Tényleg privát böngészés: Nem hivatalos felhasználói útmutató a Tor-hozA Tor valóban névtelen és nyomon követhetetlen böngészést és üzenetküldést, valamint hozzáférést biztosít az úgynevezett „mély webhez”. A Torot valószínűleg nem bonthatja el a bolygó egyik szervezete sem. Olvass tovább .

Gavin a MUO vezető írója. Ezenkívül a MakeUseOf kripto-központú testvére webhelyének, a Blocks Decoded szerkesztője és SEO igazgatója. Van egy BA (Hons) kortárs írása digitális művészeti gyakorlatokkal, amelyeket Devon dombjaiból ölelnek fel, valamint több mint egy évtizedes szakmai tapasztalattal rendelkezik. Nagyon sok teát fogyaszt.