Hirdetés

Amikor május végén elkezdtek száradni a széles körben elterjedt Locky ransomware szoftverek 2016-ban a biztonsági kutatók biztosak voltak abban, hogy a fájlokat titkosító rosszindulatú szoftverek közül az utolsóat nem láttuk változat.

Ímé, íme, igazuk volt.

Június 19. ótath A biztonsági szakértők több millió rosszindulatú e-mailt figyeltek meg, mellékletekkel együtt, amelyek a Locky ransomware új változatát tartalmazták. Az Az evolúció úgy tűnik, hogy a rosszindulatú programokat rendkívül veszélyesvé tette A számítógépen kívül: 5 módszer, hogy a Ransomware el fogja fogni a jövőbenA Ransomware valószínűleg a legrosszabb rosszindulatú program, és az azt használó bűnözők egyre inkább fejlett, Itt van öt aggasztó dolog, amelyeket hamarosan túszul lehet venni, beleértve az intelligens otthonakat és az intelligens otthont autók. Olvass tovább , és megváltozott elosztási taktikával járnak, amely a korábban látottnál tovább terjeszti a fertőzést.

Ez nem csak a Locky ransomware aggasztó biztonsági kutatói. A Locky-nak már vannak más változatai is, és úgy tűnik, hogy az elosztó hálózatok az egész világon felgyorsítják a termelést, különös célok szem előtt tartása nélkül.

JavaScript Ransomware

2016 látta enyhe változás a rosszindulatú programok terjesztésében Ne ess a csalók hibájába: Útmutató a Ransomware és más fenyegetésekhez Olvass tovább . Az Internet-felhasználók csak most kezdik megérteni a fenyegető ransomware-fenyegetéseket, ám az már fejlődni kezdett, hogy a lehető leghosszabb ideig a radar alatt maradjon.

És bár a jól ismert JavaScript-kereteket használó rosszindulatú programok nem ritkák, a biztonsági szakembereket 2016 első negyedévében elárasztották a rosszindulatú programok elárasztása. vezet Eldon Sprickerhoff államnak:

„A rosszindulatú programok fejlődése ugyanolyan gyors és száguldozó, mint bármely dzsungel környezetben, ahol a túlélés és a terjedés kéz a kézben jár. A szerzők gyakran választottak funkciókat a különböző rosszindulatú programoktól a következő generációs kódhoz - rendszeresen megvizsgálva az egyes generációk hatékonyságát és jövedelmezőségét. "

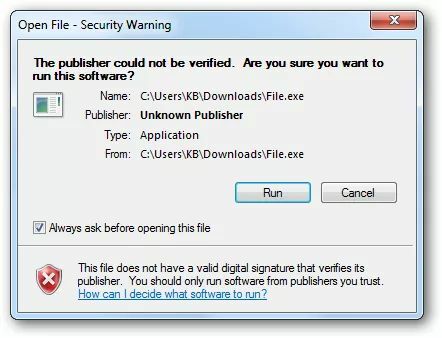

A Java kódolású ransomware megjelenése új kihívást jelent a felhasználók számára, hogy megpróbálják elkerülni őket. Korábban, ha véletlenül letöltött vagy rosszindulatú fájlt küldött, a Windows átnézi a fájlkiterjesztést, és eldönti, hogy ez az adott fájltípus veszélyt jelent-e a rendszerére.

Például, amikor megpróbál ismeretlen futtatását.alkalmazás fájl, a következő figyelmeztetés jelenik meg:

Nincs ilyen alapértelmezett figyelmeztetés a JavaScripten - a Js fájlkiterjesztés - fájlok, amelyek eredményeként a felhasználók tömeges száma gondolkodás nélkül kattintott rá, majd váltságdíjat kaptak.

Botnetek és spam e-mailek

A ransomware túlnyomó többségét rosszindulatú e-mailek útján küldik, amelyeket viszont hatalmas mennyiségben küldnek megfertőzött számítógépek hatalmas hálózatán keresztül, amelyet általában „botnetnek” neveznek.

A Locky ransomware hatalmas növekedése közvetlenül kapcsolódik a Necrus botnethez, amely átlagosan kb 50,000 Az IP-címek fertőzöttek 24 óránként, néhány hónapig. A megfigyelés során (az Anubis Networks) a fertőzések aránya állandó, március 28-igth amikor hatalmas hullám volt, elérve 650,000 fertőzések 24 órás időszak alatt. Ezután térjen vissza a rendes üzleti folyamathoz, bár egy lassan csökkenő fertőzöttséggel.

Június 1-jénutca, Necrus csendben ment. Az a spekuláció, hogy a botnet miért csendes lett, vékony, bár sokkal a mintegy 50 orosz hackerek letartóztatása. A botnet azonban a hónap végén folytatta az üzleti tevékenységet (a 19 körülth június), potenciális áldozatok millióinak küldve az új Locky változatot. A fenti képen láthatja a Necrus botnet jelenlegi terjedését - vegye figyelembe, hogyan kerüli el Oroszországot?

A spam e-mailek mindig mellékletet tartalmaznak, állítólag fontos dokumentumnak vagy archívumnak, amelyet megbízható (de hamis) fiókból küldtek el. A dokumentum letöltése és elérése után automatikusan fut egy fertőzött makró vagy egyéb rosszindulatú szkript, és megkezdődik a titkosítási folyamat.

Akár Locky, Dridex, CryptoLocker vagy az egyik számtalan ransomware változat Vírusok, kémprogramok, rosszindulatú programok stb. Magyarázat: Online fenyegetések megértéseAmikor elkezdi gondolkodni azon dolgokról, amelyek az Internet böngészésekor hibás lehet, az internet nagyon félelmetesnek tűnik. Olvass tovább , a spam e-mailek továbbra is a választható kézbesítési hálózat a ransomware számára, egyértelműen megmutatva, milyen sikeres ez a kézbesítési módszer.

Új kihívók jelennek meg: Bart és RAA

A JavaScript rosszindulatú program nem az egyetlen veszély A Ransomware folyamatosan növekszik - hogyan tudja megvédeni magát? Olvass tovább a felhasználóknak az elkövetkező hónapokban kell megküzdeniük - noha van egy másik JavaScript eszköz, amelyről elmondhatlak!

Először fel, a Bart a fertőzés kihasználja néhány nagyon szokásos ransomware technikát, ehhez hasonló fizetési felületet használ, mint a Locky, és a fájl kiterjesztések mainstream listáját célozza a titkosításhoz. Van azonban néhány kulcsfontosságú működési különbség. Míg a legtöbb ransomware-nek otthoni tárcsázást kell tennie egy parancs- és vezérlőszerver számára a titkosítási zöld fény számára, Bartnak nincs ilyen mechanizmusa.

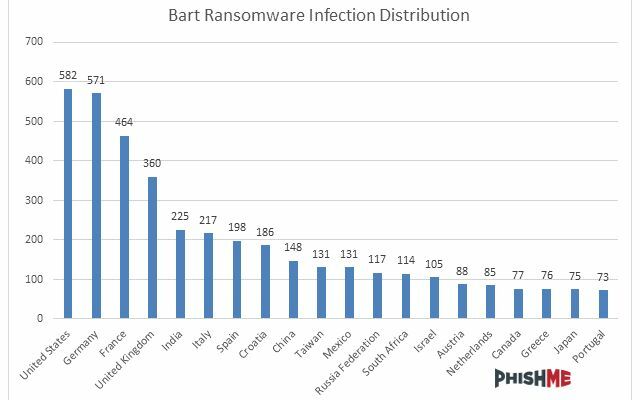

Ehelyett Brendan Griffin és Ronnie Tokazowski, Phishme úgy gondolja, Bart támaszkodik a „Megkülönböztetett áldozati azonosító, amely jelzi a fenyegető szereplőnek, hogy milyen visszafejtési kulcsot kell használni a visszafejtési alkalmazás létrehozásához, amely állítólag elérhető azoknak az áldozatoknak, akik fizetik a váltságdíj ”, azaz akkor is, ha a fertőzött gyorsan leválasztódik az internetről (mielőtt megkapnák a hagyományos parancsnoklást és ellenőrzést), a váltságdíjas program továbbra is titkosítja a fájlokat.

Két további dolog teszi félre Bartot: a dekódolás kérő árát és a célzott célok megválasztását. Jelenleg a 3BTC (bitcoin) áll, amely az írás idején alig 2000 dollárnak felel meg! Ami a célok megválasztását illeti, valójában inkább az, aki Bart nem cél. Ha Bart meghatározza az orosz, ukrán vagy belorusz telepített felhasználói nyelvét, akkor nem telepíti.

Másodszor, van RAA, egy másik ransomware változat, amelyet teljes mértékben a JavaScript fejlesztett ki. Az RAA-t érdekessé teszi a közös JavaScript könyvtárak használata. Az RAA egy rosszindulatú e-mail hálózaton keresztül terjesztésre kerül, mint a legtöbb ransomware esetében látjuk, és általában Word-dokumentumként álcázva van. A fájl végrehajtásakor hamis Word dokumentumot generál, amely úgy tűnik, hogy teljesen sérült. Ehelyett az RAA megvizsgálja a rendelkezésre álló meghajtókat, hogy ellenőrizze az olvasási és írási hozzáférést, és ha sikeres, akkor a Crypto-JS könyvtárat, hogy a felhasználó fájljait titkosítsa.

A sérülés sértése érdekében az RAA a Pony ismert jelszólopó programját is csomagolja, hogy megbizonyosodjon arról, hogy valóban csavarod-e.

A JavaScript malware ellenőrzése

Szerencsére a JavaScript-alapú rosszindulatú programok nyilvánvaló veszélye ellenére néhány alapvető biztonsági ellenőrzéssel csökkenthetjük mind az e-mail fiókjaink, mind az Office lakosztályaink alapvető veszélyeit. A Microsoft Office alkalmazást használom, így ezek a tippek ezekre a programokra összpontosítanak, de ugyanazokat a biztonsági elveket kell alkalmaznia a használt alkalmazásokra is.

Tiltsa le a makrókat

Először letilthatja a makrók automatikus futását. A makró tartalmazhat olyan kódot, amely automatikusan letölti és végrehajtja a rosszindulatú programokat, anélkül, hogy észrevenné. Megmutatom, hogyan kell ezt megtenni a Microsoft Word 2016 programban, de a A folyamat viszonylag hasonló az összes többi Office program esetében Hogyan lehet megvédeni magát a Microsoft Word malware ellenTudta, hogy számítógépét megfertőzheti a rosszindulatú Microsoft Office dokumentumok, vagy hogy megtévesztheti a számítógép megfertőzéséhez szükséges beállítások engedélyezését? Olvass tovább .

Menj oda Fájl> Opciók> Trust Center> Trust Center beállítások. Alatt Makró beállítások négy lehetősége van. Én választom Az összes makró letiltása értesítéssel, így dönthet úgy, hogy futtatom, ha biztos vagyok a forrásban. Azonban, A Microsoft javasolja a kiválasztástKapcsolja ki az összes makrót, kivéve a digitálisan aláírt makrókat, közvetlenül a Locky ransomware elterjedésével kapcsolatban.

Bővítmények megjelenítése, különféle programok használata

Ez nem teljesen bolondbiztos, de a két változás kombinációja valószínűleg megmentheti Önt a rossz fájl dupla kattintására.

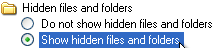

Először engedélyeznie kell a Windows kiterjesztését, amely alapértelmezés szerint rejtett.

Windows 10 esetén nyissa meg az Intéző ablakot, és lépjen a Kilátás fület. Jelölje be Fájlnévkiterjesztések.

Windows 7, 8 vagy 8.1 esetén menjen a következőhöz: Vezérlőpult> Megjelenés és testreszabás> Mappabeállítások. Alatt Kilátás lapon görgessen le a További beállítások amíg meg nem találja Az ismert fájltípusok kiterjesztéseinek elrejtése.

Ha véletlenül letölt valami másként álcázott rosszindulatú fájlt, akkor a végrehajtás előtt meg kell tudnia találni a fájl kiterjesztését.

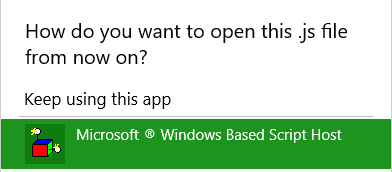

Ennek második része a JavaScript fájlok megnyitásához használt alapértelmezett program megváltoztatását foglalja magában. Látja, hogy amikor böngészőjében bekapcsolja a JavaScriptet, számos akadály és keret létezik, amelyek megpróbálják megakadályozni a rosszindulatú eseményeket a rendszer pusztításától. Ha kívül tartózkodik a böngésző szentségén és bejut a Windows rendszerbe, rossz dolgok történhetnek, amikor a fájl végrehajtódik.

Haladj a Js fájlt. Ha nem tudja hol vagy hogyan, írja be * Js a Windows Intéző keresősávjára. Az ablakon a következő fájlokkal kell feltölteni:

Kattintson a jobb gombbal egy fájlra, és válassza a lehetőséget Tulajdonságok. Jelenleg a JavaScript fájl megnyílik a Microsoft Windows Based Script Host segítségével. Görgessen lefelé, amíg meg nem találja Jegyzettömb és nyomja meg a gombot rendben.

Kettős ellenőrzés

A Microsoft Outlook nem engedi meg, hogy bizonyos típusú fájlokat fogadjon. Ez magában foglalja a .exe és a .js fájlokat is, és ezzel megállítja a rosszindulatú programok akaratlan bevezetését a számítógépére. Ez azonban nem azt jelenti, hogy nem tudják és nem fognak átcsúszni mindkét másik eszközön. Három rendkívül egyszerű módon lehet a ransomware újracsomagolni:

- Fájl tömörítés használata: a rosszindulatú kódot archiválhatjuk, és egy másik fájlkiterjesztéssel küldjük el, amely nem indítja el az Outlook integrált mellékleteinek blokkolását.

- Nevezze át a fájlt: gyakran találunk rosszindulatú programokat, amelyek egy másik fájltípusként vannak elrejtve. Mivel a világ legnagyobb része valamilyen formában használja az irodai csomagot, a dokumentumformátumok rendkívül népszerűek.

- Megosztott szerver használata: ez a lehetőség egy kicsit kevésbé valószínű, de a rosszindulatú leveleket privát FTP-ről vagy biztonságos SharePoint-kiszolgálóról lehet elküldeni, ha az veszélybe kerül. Mivel a kiszolgáló engedélyezve lett az Outlook listáján, a mellékletet nem veszik fel rosszindulatúnak.

Itt található a teljes lista amelynek kiterjesztéseit az Outlook alapértelmezés szerint blokkolja.

Állandó éberség

Nem fogok hazudni. Mindenütt jelen van a rosszindulatú programok veszélye, amikor online vagy, de nem kell engedelmeskednie a nyomásnak. Vegye figyelembe a meglátogatott webhelyeket, a feliratkozott fiókokat és a kapott e-maileket. És bár tudjuk, hogy a víruskereső szoftvereknek nehéz lépést tartani a malware káprázatos tömbjével Kialakított változatok, az antivíruscsomag letöltésének és frissítésének feltétlenül a rendszer részét kell képeznie védelem.

Megütött a ransomware? Megkapta a fájljait? Melyik ransomware volt? Tudassa velünk, mi történt veled!

Kép kreditek: Necrus botnet fertőzés térkép a malwaretech.com webhelyen keresztül, A Bart dekódolási felülete és az aktuális fertőzések országonként egyaránt a phishme.com webhelyen

Gavin a MUO vezető írója. Ezenkívül a MakeUseOf kripto-központú testvére webhelyének, a Blocks Decoded szerkesztője és SEO igazgatója. Van egy BA (Hons) kortárs írása digitális művészeti gyakorlatokkal, amelyeket Devon dombjaiból ölelnek fel, valamint több mint egy évtizedes szakmai tapasztalattal rendelkezik. Nagyon sok teát fogyaszt.