Hirdetés

Biztonságos a jelszava? Mindannyian sokat hallottunk arról, hogy milyen típusú jelszavakat soha nem szabad választania - és vannak olyan eszközök, amelyek állítják, hogy értékelje jelszavának biztonságát online Tedd be jelszavaikat a kiváló tesztbe ezen az öt jelszóerő-eszköz segítségévelMindannyian elolvastam a tisztességes részét a „hogyan tudom kitörölni a jelszavakat” kérdéseiben. Nyugodtan mondhatjuk, hogy ezek többsége inkább rossz dolgokra, nem pedig kíváncsi célokra szolgál. Jelszavak megsértése ... Olvass tovább . Ezek azonban csak kétes módon pontosak lehetnek. A jelszavak biztonságának valódi tesztelésének egyetlen módja az, hogy megpróbálja kitörni.

Tehát ma csak ezt fogjuk megtenni. Megmutatom neked, hogyan lehet egy olyan eszközt használni, amelyet az igazi hackerek használnak a jelszavak feltörésére, és megmutatom, hogyan kell azt használni a sajátod ellenőrzéséhez. És ha nem sikerül a teszt, megmutatom, hogyan válasszon biztonságosabb jelszavakat akarat várj.

A Hashcat beállítása

Az az eszköz, amelyet fogunk használni, Hashcat. Hivatalosan erre szánták jelszó visszaállítás 6 ingyenes jelszó-helyreállító eszköz a Windows számára Olvass tovább , de a gyakorlatban ez kicsit olyan, mint a mondás BitTorrent Verte a Dombor! Próbálja ki ezeket a könnyű BitTorrent-ügyfeleketA fegyverek nem osztanak meg illegális fájlokat. Az emberek megosztják az illegális fájlokat. Vagy várjon, hogyan megy újra? Azt akarom mondani, hogy a BitTorrent-et nem szabad a kalózkodás potenciáljának alapján eloszlatni. Olvass tovább célja a nem védett fájlok letöltése. A gyakorlatban a hackerek gyakran használják a jelszavak megtörésére lopott nem biztonságos szerverektől Ashley Madison nem szivárog? Gondolj újraA diszkrét online társkereső webhelyet Ashley Madison-t (elsősorban a csaló házastársakra irányítva) feltörték. Ez azonban sokkal komolyabb kérdés, mint amit a sajtóban bemutattak, és jelentős kihatással van a felhasználói biztonságra. Olvass tovább . Mellékhatásként ez egy nagyon hatékony módszert tesz a jelszó biztonságának tesztelésére.

Megjegyzés: ez az oktatóanyag Windows rendszerhez készült. A Linux rendszert használók az alábbi videón nézhetnek meg egy ötlet az induláshoz.

A Hashcat beszerezhető a hashcat.net honlap. Töltse le és csomagolja ki a letöltési mappába. Következő lépésként szükségünk lesz néhány kiegészítő adatra az eszközről. Fogunk beszerezni egy szavak listáját, amely alapvetően egy hatalmas jelszó-adatbázis, amelyet az eszköz kiindulási pontként használhat, különösen a rockyou.txt adatkészlet. Töltse le és ragassza a Hashcat mappába. Ügyeljen arra, hogy „rockyou.txt” nevet kapjon

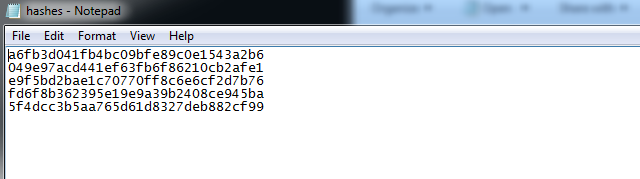

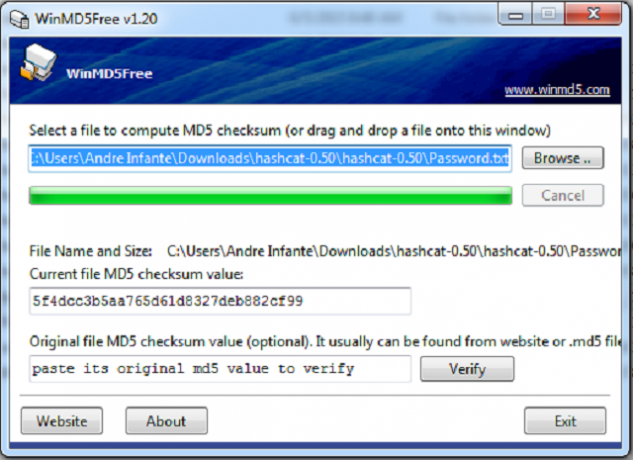

Most szükségünk lesz egy módszerre a hash létrehozására. Mi fogjuk használni WinMD5, amely egy könnyű freeware eszköz, amely konkrét fájlokat hasít. Töltse le, csomagolja ki és dobja be a Hashcat könyvtárba. Két új szöveges fájlt készítünk: hashes.txt és password.txt. Helyezze mindkettőt a Hashcat könyvtárba.

Ez az! Végeztél.

A nép története a Hacker Háborúkból

Mielőtt ténylegesen alkalmaznánk ezt az alkalmazást, beszéljünk egy kicsit arról, hogy a jelszavak valóban törnek, és hogyan jutottunk el erre a pontra.

Visszatérve a számítástechnika ködös történeteibe, a webhelyek számára a szokásos gyakorlat volt a felhasználói jelszavak egyszerű szövegben történő tárolása. Úgy tűnik, hogy van értelme. Ellenőriznie kell, hogy a felhasználó helyes jelszót adott-e meg. Ennek nyilvánvaló módja az, ha a jelszavak másolatát kéznél tartja egy kis fájlban valahol, és ellenőrizze a felhasználó által megadott jelszót a lista alapján. Könnyen.

Ez óriási katasztrófa volt. A hackerek valamiféle hamis taktikával (például - kérdezte udvariasan), ellopja a jelszavak listáját, jelentkezzen be, és mindenki pénzét ellopja. Ahogy a biztonsági kutatók felvettek magukat a katasztrófa dohányzó roncsjaiból, egyértelmű volt, hogy másképp kell tennünk. A megoldás kiváló volt.

Azok számára, akik nem ismerik a hash funkció Mit jelent valójában ez az MD5 hasítóanyag [magyarázat a technológiára]Itt található az MD5 teljes leállítása, kivonása és egy kis áttekintés a számítógépekről és a kriptográfiaról. Olvass tovább egy olyan kóddarab, amely információt vesz fel, és matematikailag egy rögzített hosszúságú szemcsékké alakítja. Ezt nevezzük az adatok hashizálásának. Ami izgalmas velük, hogy csak egy irányba mennek. Nagyon könnyű információt szerezni és kitalálni az egyedi kivonatát. Nagyon nehéz vetni egy kivonatot, és megtalálni azt az információt, amely azt generálja. Valójában, ha véletlenszerű jelszót használ, meg kell próbálnia minden lehetséges kombinációt, hogy ez többé-kevésbé lehetetlen.

Azok, akiket otthon követtek, észrevehetik, hogy a hash-oknak van néhány igazán hasznos tulajdonsága a jelszó-alkalmazásokhoz. A jelszó tárolása helyett a jelszavak kivonatát is tárolhatja. Ha ellenőrizni szeretne egy jelszót, kivonja azt, törli az eredetit, és ellenőrizze a kivonatlistán. A hasító funkciók mindegyike ugyanazt az eredményt adja, így továbbra is ellenőrizheti, hogy a helyes jelszavakat adták-e meg. Lényeges, hogy a tényleges egyszerű szöveges jelszavakat soha nem tárolják a szerveren. Tehát, ha a hackerek megsértik a szervert, akkor nem lophatnak el jelszavakat - csak haszontalan kivonatokkal. Ez meglehetősen jól működik.

A hackerek erre reagáltak, hogy sok időt és energiát töltenek fel az előkészítés során igazán okos módszerek a hash-ek megfordítására Ophcrack - Jelszó-hack eszköz szinte minden Windows jelszó feltöréséhezSzámos különböző oka van annak, hogy miért akarja számtalan számú jelszó feltörő eszközt használni a Windows jelszó feltöréséhez. Olvass tovább .

Hogyan működik a Hashcat?

Ehhez több stratégiát is felhasználhatunk. Az egyik legerőteljesebb a Hashcat által használt, azaz észreveszi, hogy a felhasználók nem nagyon ötletesek és hajlamosak azonos típusú jelszavakat választani.

Például a legtöbb jelszó egy vagy két angol szóból, néhány számból és esetleg néhány „leet-talk” betűcseréből vagy véletlenszerű nagybetűből áll. A választott szavak közül néhány valószínűbb, mint mások: a „jelszó”, a szolgáltatás neve, a felhasználóneve és a „hello” népszerűek. A népszerű háziállatnevek és a tárgyév.

Ezt tudva, akkor nagyon valószínű sejtéseket generálhat arról, hogy mit választhattak a különböző felhasználók, amelyeknek (végül) lehetővé kell tenniük a helyes kitalálást, a hash törését és a bejelentkezéshez való hozzáférést hitelesítő adatok. Ez reménytelen stratégianak hangzik, de ne feledje, hogy a számítógépek nevetségesen gyorsak. A modern számítógép másodpercenként milliónyi kitalálást kipróbálhat.

Ezt fogjuk csinálni ma. Úgy teszünk, mintha jelszavai egy rosszindulatú hackerek hash listáján vannak, és ugyanazt a hash-krakkoló eszközt futtatják, mint amelyet a hackerek használnak rájuk. Gondoljon rá, mint tűzharc az online biztonság érdekében. Lássuk, hogy megy!

Hogyan kell használni a Hashcat-et

Először elő kell generálnunk a hash-ot. Nyissa meg a WinMD5 szoftvert, majd a 'password.txt' fájlt (a Jegyzettömbben). Írja be az egyik jelszavát (csak egyet). Mentse a fájlt. Nyissa meg a WinMD5 segítségével. Lát egy kis dobozt, amely tartalmazza a fájl kivonatát. Másolja ezt a hashes.txt fájlba, és mentse el. Ismételje meg ezt, mindegyik fájlt hozzáadva egy új sorhoz a 'hashes.txt' fájlban, mindaddig, amíg nem kap kivonatot minden szokásos jelszóhoz. Ezután, csak szórakozásból, tegye az utolsó sorba a „jelszó” szó kivonatát.

Itt érdemes megjegyezni, hogy az MD5 nem túl jó formátum a jelszó-kivonatok tárolására - elég gyorsan kiszámítható, ezáltal a brutális kényszerítés életképesebbé válik. Mivel romboló tesztelést végezünk, ez valójában plusz számunkra. Valódi jelszószivárgás esetén a jelszavakat a Scrypt vagy más biztonságos hash-funkcióval hasítottuk fel, amelyek tesztelése lassabb. Az MD5 használatával lényegében azt szimulálhatjuk, hogy sokkal több feldolgozási teljesítményt és időt fordítunk a problémára, mint mi valójában rendelkezésre állunk.

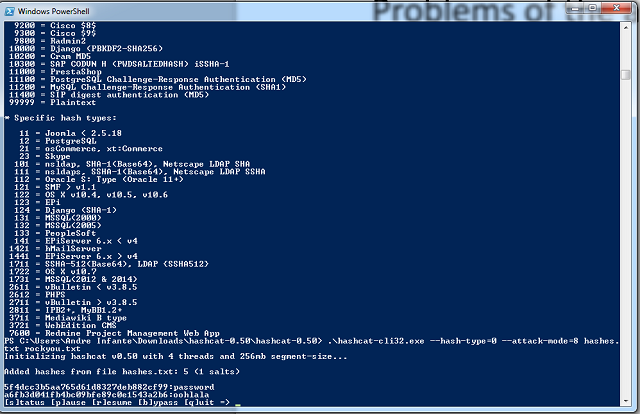

Ezután ellenőrizze, hogy mentették-e a hashes.txt fájlt, és hozza létre a Windows PowerShell fájlt. Keresse meg a Hashcat mappát (cd .. felmegy egy szinttel, ls felsorolja az aktuális fájlokat, és CD [fájlnév] belép egy mappába az aktuális könyvtárban). Most írja be ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Ez a parancs alapvetõen azt mondja: „Futtassa a Hashcat alkalmazást. Állítsa be az MD5 hash-ok működésére, és használjon „herceg mód” támadást (amely számos különböző stratégiát használ a variációk létrehozására a listában szereplő szavak számára). Próbáljon meg törni a „hashes.txt” fájl bejegyzéseit, és használja a „rockyou.txt” fájlt szótárként.

Nyomja meg a belépést, és fogadja el az EULA-t (amely alapvetően azt mondja: „Igen esküszöm, hogy ezzel semmit sem fogok csapkodni”), majd hagyja futni. A jelszó-kivonatnak másodpercenként vagy kettőn belül felbukkanhat. Ezután csak a várakozás kérdése. A gyenge jelszavak percek alatt megjelennek egy gyors, modern processzoron. A normál jelszavak pár vagy két nap alatt felbukkannak. Az erős jelszavak nagyon hosszú időt vehetnek igénybe. Az egyik régebbi jelszavam tíz perc alatt tört el.

A futtatást hagyhatja addig, amíg úgy érzi. Azt javaslom, hogy legalább egy éjszakára, vagy a számítógépen dolgozzon. Ha 24 órán át elkészíti, akkor a jelszó valószínűleg elég erős a legtöbb alkalmazáshoz - bár ez nem garantálja. A hackerek hajlandóak sokáig futtatni ezeket a támadásokat, vagy hozzáférhetnek egy jobb szólistahoz. Ha kétségei vannak a jelszó biztonságával, szerezzen jobbat.

A jelszavam törött: Most mi van?

Több mint valószínű, hogy néhány jelszavát nem tartotta fenn. Tehát hogyan állíthat elő erős jelszavakat azok cseréjéhez? Mint kiderült, egy igazán erős technika (népszerűsítette az xkcd) jelmondatok. Nyisson meg egy legközelebbi könyvet, csúsztasson egy véletlenszerű oldalra, és tegye le az ujját egy oldalra. Vegye ki a legközelebbi főnevet, ige, melléknevet vagy határozószót, és emlékszik rá. Ha van négy vagy öt, akkor vágja el őket szóköz, szám és nagybetű nélkül. NE használjon „helyesírószemélyzeti mintát”. Sajnos jelszóként népszerűvé vált, és sok szólistaba bekerült.

Az egyik jelszó, amelyet csak a tudományos fantasztikus antológiából állítottam elő, amely a dohányzóasztalomon ült, a „leanedsomeartisansharmingdarling” (ne használja ezt!). Ezt sokkal könnyebb megjegyezni, mint egy tetszőleges betű- és számsor, és valószínűleg biztonságosabb. Az angol anyanyelvűek szókészlete mintegy 20 000 szó. Ennek eredményeként egy öt véletlenszerűen kiválasztott általános szó sorozatához 20 000 ^ 5, vagy körülbelül három nemi kombináció lehetséges. Ez jóval meghaladja a jelenlegi brute force támadásokat.

Ezzel szemben egy véletlenszerűen kiválasztott nyolc karakterből álló jelszót karakterek szerint szintetizálnak, mintegy 80 lehetőséggel, beleértve nagybetűket, kisbetűket, számokat, karaktereket és szóközöket. 80 ^ 8 csak egy milliárd milliárd. Ez továbbra is nagynak hangzik, de annak törése valójában a lehetőségek körébe tartozik. Tekintettel tíz csúcskategóriás asztali számítógépre (amelyek mindegyike másodpercenként tízmillió hash-ot képes végrehajtani), az néhány hónap alatt brutálisan kényszeríthetők - és a biztonság teljesen szétesik, ha valójában nem véletlen. Sokkal nehezebb emlékezni.

Egy másik lehetőség egy jelszókezelő használata, amely biztonságos jelszavakat hozhat létre Önnek menet közben, amelyek mindegyike egyetlen fő jelszóval „feloldható”. Még mindig ki kell választania egy igazán jó fő jelszót (és ha elfelejti, akkor bajba kerül) - de ha a jelszó-kivonások kiszivárognak egy webhely megsértésekor, akkor erős extra biztonsági szintre van szükség.

Állandó éberség

A jó jelszóbiztonság nem nagyon nehéz, de ehhez viszont tisztában kell lennie a problémával, és lépéseket kell tennie a biztonság megőrzése érdekében. Az ilyen típusú romboló tesztelés jó ébresztési hívást jelenthet. Szellemileg egy dolog tudni, hogy a jelszavak bizonytalanok lehetnek. Egy másik dolog, ha néhány perc múlva valójában kiugrik Hashcatből.

Hogyan tartották fel a jelszavakat? Tudassa velünk a megjegyzésekben!

A délnyugati székhelyű író és újságíró garantáltan 50 Celsius-fokig képes működni, és tizenkét láb mélységig vízálló.